継続的なAPIの可視化が大切ですね

皆様こんにちは! Orca Securitry Japanチームです。2022年も残り1ヶ月ですね。1年なんてあっという間だなぁ。この記事ではAPI Securityについて触れます。

直近約10年、SoftwareのMicroservice化が浸透して世界中で発生しているトラフィックのほとんどがAPIを介して行われるようになりました。必然的に管理されていなかったり、安全に実装されていないAPIは攻撃の的になってしまい、多くのSoftware開発チーム、Securityチームの悩みの種になっています。

しかしながら新しい機能が継続的にリリースされる昨今のSoftware開発の現場において、全てのAPIのリリースや稼働状況は把握することは至難の業です。Gartner社の調査結果では2025年までには50%以下のAPIしか組織が管理できないと予測されています。

現在多くのお客様がご運用されている従来型のWeb Application Firewall(以下WAF)やAPI Gateway(以下APIG)は、ダイナミックに変化するCloud環境でのAPI Securityのニーズには答えられないかと思われます。

先ずAgentの問題があるかと思います。ワークロードにAgentを導入してAgentを介してAPI Security対策を行うツールはダイナミックに変化するCloud環境には不向きで、結果Agentを導入することができないワークロード上で稼働しているAPIに関しては対策できないことになります。

またWAFはWebトラフィックを予め設定したPolicyに基づきフィルターするツール、APIGは認証認可を司るツールで、各々はCloud環境で稼働するAPIの可視化や脆弱性/設定ミス対策とは本来の趣旨が異なります。

Orca SecurityはSideScanner™と呼ばれる特許を取得したAgentlessのテクノロジーで、従来型のWAFやAPIGでは解決できなかったCloud環境の特性に適したAPI Securityを提供します。以下は代表的な3つのポイントです。

継続的なAPIの検出と管理

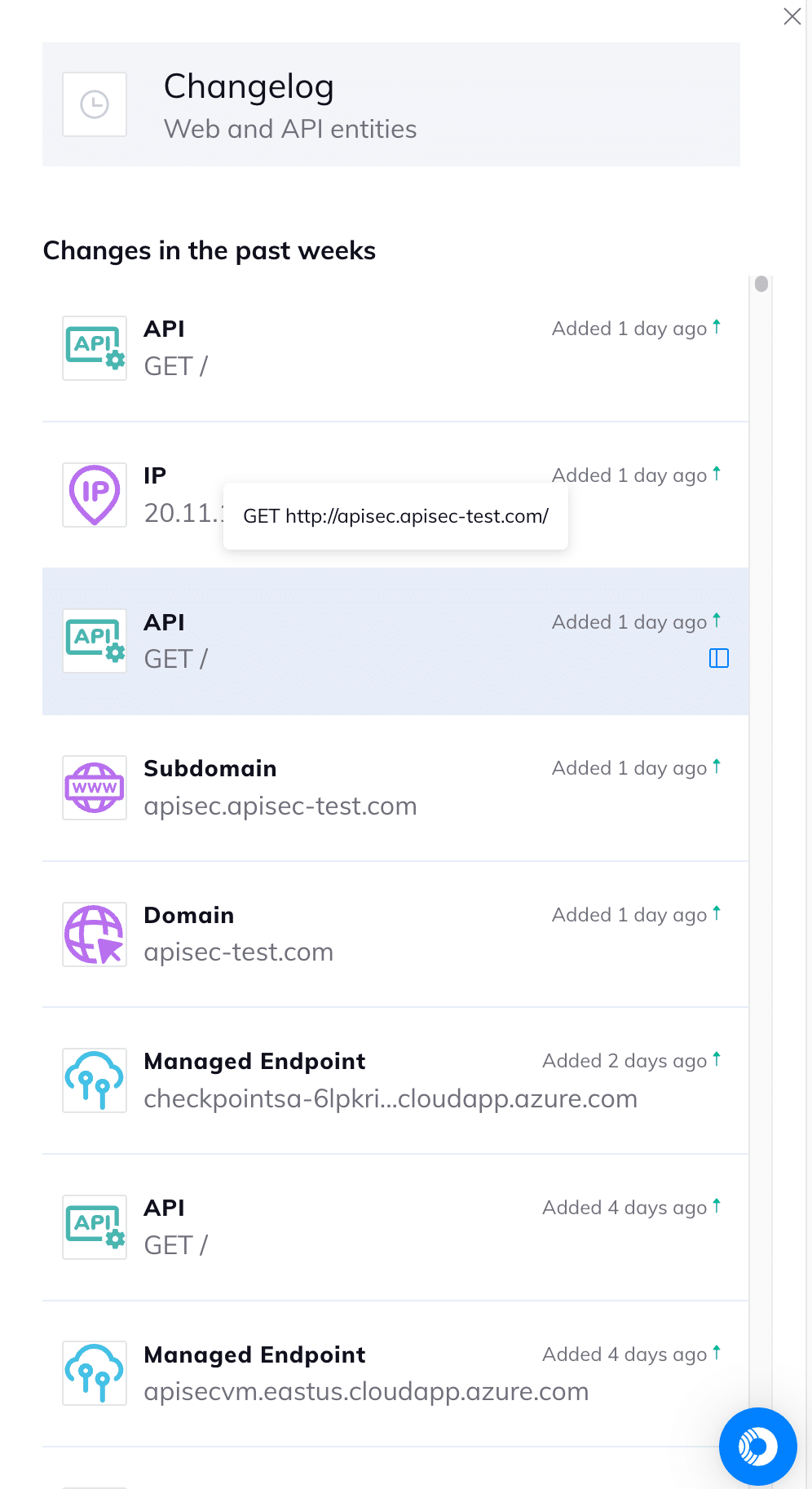

APIに限らずSecurityの第一歩は検出と管理です。見えないものは守れないですよね。Orca Securityは継続的にCloud環境をスキャンしてDomain/Sub-Domain/API Endpoint/Entity Sourceの構成情報や脆弱な実装から発生し得るリスクを検出して管理します。

検出したリスクはGraphで可視化され直感的にAPIの階層や発生するトラフィックや攻撃を把握することが可能です。

API Securityポスチャ管理

攻撃者は常に安全に実装されていAPI Endpointに不正にアクセスして機密情報を搾取しようと企てています。継続的にAPIのSecurityポスチャを把握して、どんな攻撃の的になる可能性があるかを事前に把握/対策を継続することでセキュリティインシデントの発生を軽減すべきですね。

APIリリース状況の管理

MicroserviceやCanaryリリースがデファクトのCloud NativeなSoftware開発の現場では細かな変更が継続的にCloud環境にディプロイされ、各々のリリースの内容を正確に把握することは困難かと思います。Orca SecurityはいつどんなAPIが変更されたかを時系列で管理することが可能です。

皆様のCloud環境をOrca SecurityでスキャンしてCloudのリスクを明らかにしませんか? 30日間無償でお手伝い致します。

この記事が気に入ったらサポートをしてみませんか?