いま学生さんに伝えたい「サイバーセキュリティ事情」について、大学で講義してきました《後編》

先日、東京医療保健大学様に訪問し、医療情報学科の学生さん向けに「情報セキュリティの出張授業」を行ってきました。

学生さんのフレッシュな様子が、まぶしかった西井です。

さて、今回は講義の「後半パート」で学生さんにお話しした内容を、皆様にも要点をまとめてお届けします!

▼前半パートはこちら

医療機関等におけるセキュリティインシデント事例

今回、医療情報学科の皆さんにセキュリティのお話をするということもあり、医療機関における「ランサムウェア感染に起因したインシデント事例」の話題を取り上げました。

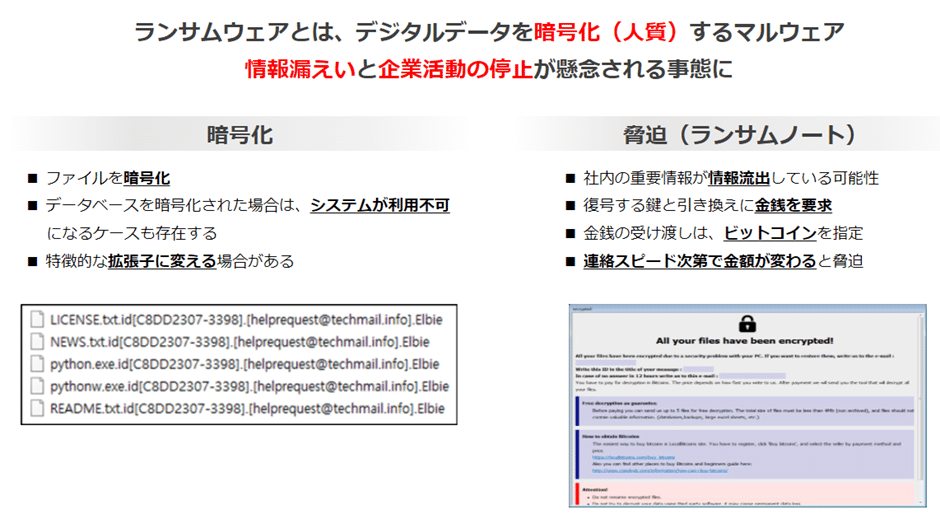

「ランサムウェア」という脅威を皆さんご存じでしょうか?

ランサムウェアとは、企業・組織が所持する重要データを暗号化し、復旧と引き換えに高額な身代金を要求する脅迫を行うサイバー攻撃の手口です。ランサムウェアに感染すると、データやファイルが正常に使えなくなり、業務システムが停止してしまう可能性があります。

近年、取引先の組織がランサムウェアに感染し、その取引先を経由して自組織にも侵入されてしまう「サプライチェーン攻撃」の被害も増えています。

特に製造業やサービス業、医療・福祉、卸売など、関係先や取引先企業が多い業種で度々発生しています。

加えて「Ransomware as a Service(通称:RaaS)」という、企業をランサムウェアに感染させることで報酬を得られるビジネスが、攻撃者間で常態化していることも、被害拡大の要因となっています。

2022年に大きなニュースとなった関西の大規模病院でのランサムウェア被害の事例でも、攻撃者は脆弱なサプライヤー(病院の委託先である業者)を踏み台に、病院システムを攻撃しました。

この事件では、大きな被害に発展した原因として、

管理者が意図しないネットワーク構成やシステム構成があった

該当システムにおいて対応が放置されていた脆弱性があった

ログ取得やモニタリングが未実施であった

などの情報が公表されています。

この通り、直接的な原因はシステム面ですが、根本的な原因としては、実態把握の不十分さや責任の所在の不透明さといった「人為的問題」が潜んでいることが伺えます。

さらに良くないのは、いわゆる「閉域網神話」と呼ばれる、「インターネットに接続されていない環境であれば、外部から攻撃されるリスクは少なくて安全だ」という認識が一般化されていることです。

働き方改革やコロナ禍の影響受けたニューノーマルな働き方の普及や、IT化・クラウド化が必要なDX(デジタルトランスフォーメーション)が進む昨今において、インターネットと接続しないシステム構成というのは考えにくく、「閉域網だから安全」という期待と現実には、大きなギャップがあります。

世間の変化に追いつけないセキュリティ対策

世界的に見て「日本企業の生産性の低さ」が指摘される中、昨今その改善を目的に国が注力しているテーマに「企業のDX化」促進があります。

DXによってビジネスや業務プロセス、働き方などが大きく変わっていく一方、組織が保有するさまざまな情報が大量のデータとなり、それ伴って情報漏洩事故も増加しています。

最近増えているのが「クラウド経由の情報漏洩」で、大量のデータを利用できるクラウドサービスが急速に普及する一方、データ共有やユーザー招待時のクラウド上の設定不備が原因で、情報漏洩事故が発生しています。

このような「クラウドは利便性の向上に欠かせない、しかしセキュリティは大丈夫か?」といった問題は、IT化・DX化が進むほど、あらゆるところで発生します。

そのため、企業・組織では「生産性と安全の両立」に配慮したセキュリティ対策の実施が何よりも大切となります。生産性を優先すれば“セキュリティ”が疎かに、セキュリティを重視すれば“生産性”が犠牲となってしまうため、両者のバランスに配慮しなければなりません。

前述した病院のランサムウェア感染も、医療スタッフのニーズに沿って「現場の生産性を最大化すること」を意図してシステムを構成していった結果、いつの間にかセキュリティ要件が疎かになっていた可能性が考察できます。

あるいは、前述の閉域網であることも安心材料となって、保守業者のメンテナンス性などはあまり考慮せずシステムを構築していった結果、脆弱性があっても適切な対応がなされにくくなっていた可能性も考えられます。

組織的なセキュリティ対策

また、組織は「ガバナンス / コンプライアンス / ルール 」を意識しつつ、この「生産性とセキュリティの両立」を目指すことが重要です。

ここからは、「生産性と安全を両立させるセキュリティ対策」のために、組織として何を実施すればよいかを解説します。

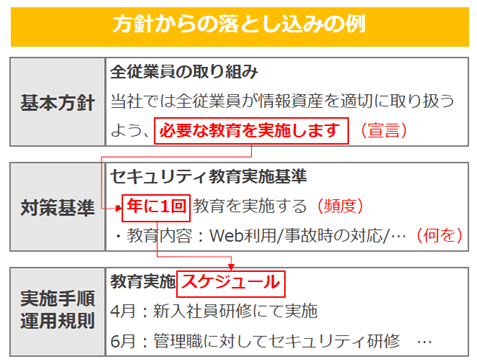

組織が取り組むべき基本の対策は、まずはポリシーやルールを整備し、遵守することです。

組織としての「基本方針」を定め、その後「対策基準」「実施手順」と、より具体的な内容に落とし込んでいきます。

[図]基本方針→対策基準→実施手順・運用規則

次に、リスクアセスメント(リスクの特定・把握・分析)を行います。

例えば、病院の「診察システム」の場合を考えると、前述のようなサイバー攻撃だけでなく、停電や自然災害によって機器がダウンし、システムが利用不可になるというリスクも想定できます。

リスクの発生頻度としては高くなくとも、システムダウンによる診察の停止は人命や事業に大きな影響を及ぼすため、「診察システムの停止」は受容できない、よって最優先で対策すべきリスクだ、と判断できます。

このように事業への影響度や発生頻度を加味して、対応の優先順位を決定するのが「リスクアセスメント」です。

また、組織で定めた方針・基準・手順・運用に沿って、セキュリティ対策を運用する体制の構築も必要であり、昨今はCSIRT(シーサート)と呼ばれる専門的な組織を設置している企業・組織も多いです。平時の際は各種対策を運用して事件・事故の発生を未然に防ぎ、有事の際には速やかに原因を調査・分析して事件・事故を終息させることが、CSIRTの役割です。

さらに、サイバー脅威の増大に伴ってセキュリティ対策に必要な技術やノウハウの専門性が高度化している昨今では、セキュリティ対策の運用やインシデント時の調査を、SOC(Security Operation Center)やデジタルフォレンジックといったサービスを使い、アウトソースする企業も一般化しつつあります。

技術的なセキュリティ対策

最終章では、技術的にどのようなセキュリティ対策に取り組めばよいのかを解説します。

何に取り組むかは「組織の状況」によって異なるため、セキュリティ対策に正解はありませんが、「どういうことに気を付けるべきか」は、以下のように4つのポイントを挙げることができます。

守るべき資産は何か

重視する環境はどこか

重視するプロセスは何か

どのような脅威への対策なのか

対策方針を考える際はこのように現状を整理し、社内でセキュリティ対応を担う人材のスキルやリソース、そしてセキュリティソリューションを導入するためなどの予算を吟味し、自組織でどのようにセキュリティ対策を進めていくか判断します。

さて、組織のセキュリティ対策において、重視すべき「環境」の一例に、先ほども挙げた「サプライチェーン」があります。

近年の攻撃では、セキュリティ投資が潤沢で対策がなされているであろう大企業より、金銭的・人的リソースに限りがあり、対策が手薄な可能性がある中小企業が攻撃者に狙われ、被害に遭うケースが顕著化してきています。

攻撃者は中小企業を踏み台に、その企業の元請けや取引先である大企業へ侵入し、機密情報を盗み出したり、暗号化を行って脅迫したりします。

経済産業省がIPAとともに定めている「サイバーセキュリティ経営ガイドライン」でも、「ビジネスパートナーを含めた対策が必要」という記載が追加されました。そして、これらを念頭に置いた新たなソリューションも存在します。

サプライチェーンを含めた侵入が容易な未把握の資産を洗い出し、リスク管理(脆弱性管理等)を実施していく「ASM(アタックサーフェースマネジメント)」という考え方のソリューションです。

※弊社でも以下のようなソリューションをご提供しています。

そして、もう一つ注目すべきキーワードが「クラウドセキュリティ」です。

クラウドサービスを当たり前のように利用する世の中になりましたが、クラウドにおけるセキュリティでよく言われるのが「責任分界点」の問題です。

クラウドサービス自体にセキュリティ機能を備えるのは提供事業者側の責任ですが、その機能・設定を正しく使用し、必要なセキュリティ対策を講じるのは、クラウドを利用するユーザー側の責任となります。

例えば、オンラインストレージの OneDrive などで、共有設定範囲を誤り、意図しない外部のユーザーにまで機密情報が見える状態になっていた、といった事故は“ユーザー側の責任”です。

MOTEXでも、Microsoft 365 をはじめとする主要なクラウドサービスにおいて、設定不備がないかスペシャリストが診断する「クラウドセキュリティ診断」を提供しています。その際、セキュリティインシデントにつながりやすい致命的な点として、よくお客様にフィードバックさせていただいている点が3つあります。

管理者アカウントに多要素認証を掛けているか、などの『認証設定』

『外部との共有関連の設定』(共有範囲を誤り、外部から情報が見える状態になっていないか)

『ゲストユーザーの設定』(ゲストユーザーがユーザー招待できる状態になっていないか)

いずれも基本的なセキュリティ設定ですが、指摘事項として頻繁にランクインしています。残念ながら多くの組織で、クラウドの設定不備が見受けられるのが実態です。

クラウドサービスには多くの設定項目があるため、その確認・管理を自組織ですべて行うのは大変ですし、クラウドサービスはバージョンアップにより仕様変更や新機能の追加が頻繁に行われます。

バージョンアップの度に最新情報をチェックして、関係するセキュリティの設定を見直すのは難しいため、必要に応じて定期的に設定診断を外部へ委託したり、診断ツールを利用したりするのがおすすめです。

ここまで、「サプライチェーン」「クラウドサービス」という「環境」に関するセキュリティ対策についてお話しましたが、最後にセキュリティ対策の「プロセス」についても紹介します。

組織のサイバーセキュリティ対策を検討する際、国際的に用いられている「NISTセキュリティフレームワーク」という考え方があり、これは平時(識別・防御)と併せて、有事(検知・対応・復旧)までを考慮したセキュリティ施策を提唱するものとなっています。

昨今、特に「脅威」として警戒すべきなのが、「未知の脅威」です。

現在、1日あたり約100万個のマルウェアが新たに生み出され、同じマルウェアが使用されることは、二度とないと言われています。

マルウェアへの対策としては、ウイルス対策ソフトやメールゲートウェイ、サンドボックスなどの対策がすでにありますが、これらは既に確認されているマルウェアに対して対策を講じていく仕組みが多いため、新たなマルウェア攻撃と対策がイタチごっことなり、脅威を防ぎきれないケースが散見されるようになってきました。

こういった背景から、「マルウェアを100%検知して止めることは不可能」「有事は必ず発生してしまうもの」と捉え、攻撃を防御するだけでなく、「有事の対応」まで考慮したセキュリティ対策を整備することが主流になっています。

既知の脅威対策として、マルウェアの侵入を防ぐ「ウイルス対策ソフト(EPP: Endpoint Protection Platform)」は既に導入済みの組織が多い状況です。

近年、これに加えて「EDR(Endpoint Detection and Response)」「NDR(Network Detection and Response)」という、マルウェア感染後の原因調査・復旧に強みを持つ未知の脅威対策の製品が注目され、導入が進んできています。

ちなみに、EPPとEDR・NDRは、インフルエンザに例えて説明することができます。 感染しないための予防接種的な役割が「EPP」、感染後の検査や治療が「EDR」「NDR」の役割と考えると分かりやすいです。

「予防接種」を受けていても、感染するときには感染してしまいます。マルウェアでも同じことが言え、サイバーセキュリティの世界でもこうした考え方があるということをご理解いただきたいのです。

さらに補足すると、昨今は“明確に定められたこと以外は信頼しない”という「ゼロトラスト」という概念も注目されており、より高レベルなセキュリティ対策を検討する企業も増えてきています。

まとめ

最後までお付き合いいただき、ありがとうございました!

今回は東京医療保健大学様に訪問し、医療情報学科の学生さん向けに「情報セキュリティの出張授業」を実施しました。

今回の授業の要点をまとめます。

少し専門的な部分もありましたが、学生さん達も真剣に聞いてくださり、密度の濃い1時間半だったように思います。

講義後、質問に来てくださった学生さんもいらっしゃり、これからの未来を担う学生さんに、サイバーセキュリティへの関心や気付きを得ていただけて、嬉しい限りでした。

今後もセキュリティ・エバンジェリストの活動として、サイバーセキュリティに関するお役立ち情報の発信を続けていきますので、引き続きよろしくお願いします!