セキュリティと情報共有のジレンマ - 議事堂襲撃と国家機密

米国時間の2020/1/6 に起きたトランプ支持者による議事堂襲撃は5人の死者を出し、FBIも160件以上の捜査を行うという前代未聞の暴動(Riot)として全世界に衝撃を与えた。その規模の大きさと不釣り合いな犯人たちのあっけらかんとした正義感の不気味さ(マスクで顔を隠していなかったので続々と逮捕されている)、暴動を煽ったとしてトランプ大統領や共和党支持者のSNSアカウントが停止されることと言論の自由との対立など、様々な方面に大きな波紋を投げかけている。

今回の襲撃では、暴徒が議員の書簡やPCを持ち出すなどしたことで、国防機密の漏洩が起きる可能性も浮上している。SIPERNetという極めて機密性の高い情報を扱う米軍管理のネットワークへアクセス可能なPCが持ち出されたことが分かったためである。

これを受けて、ペンタゴン(国防総省)はネットワークの一部をシャットダウンし、危険のある認証情報を削除するなどの対応に追われている。

本稿では、これらペンタゴンのネットワーク・セキュリティがどのように機能しているのかという点を解説するとともに、彼らが抱えるセキュリティと情報連携のジレンマについて考えたみたいと思う。というのも、ペンタゴンに代表される米国の軍事機関とCIA・NSAなどの諜報機関は、ここ20年間ずっとこの問題 ― セキュリティを厳しくすれば情報共有が進まず業務に支障をきたし、情報共有を推進すればセキュリティが甘くなる ― に悩み続けているからである。話は、最終的に9.11にまで遡ることになる。

NIPERNetとSIPRNet

まずは、今回PCが持ち出されたことがどの程度の危険性を孕むリスクなのかを理解するため、ペンタゴンが管理する主な二つのネットワークの関係と役割について説明する。それがNIPERNet(Non-Secure Internet Protocol Router Network:ニッパーネット)とSIPERNet(Secret Internet Protocol Router Network:シッパーネット)である。紛らわしい名前だが、それぞれ以下のような特徴がある:

NIPERNet:非機密情報を扱う。インターネットから直接アクセスが可能。セキュリティ緩め。

SIPERNet:機密情報を扱う。インターネットから直接アクセスできない。セキュリティ厳しめ。

DISA(ペンタゴンの情報システム部門)によるネットワーク図から、SIPERNetにアクセスするには、一度NIPERNetに入る必要があることが分かる。

NIPERNetとSIPERNetの関係。赤枠の部分がアクセス経路

つまり、インターネット → NIPERNet → SIPERNet というアクセス経路になっており、NIPERNetは中継サーバ(いわゆる踏み台)の役割を果たしている。ちなみに、SIPERNetの上にさらに「Top Secret Intranet」というものものしい名前のセグメントがあるのが気になるかもしれない。これはSECRETのさらに上をいく機密性の高い情報を扱うセグメントである。こうした情報種別の違いについては、次節で説明する(先に言ってしまうと、Top Secretが具体的にどういう情報を扱っているかは非公開なので分からないのだが)。

NIPERNetは、AWS GovCloudやMicrosoft Azure Governmentなどクラウドベンダが連邦政府向けに提供する政府専用リージョンにアクセスするための踏み台としても機能している。

政府専用クラウドにアクセスするには一度NIPERNetを経由する必要がある

このNIPERNetは、ユーザやクラウドベンダからはあまり評判がよくないという話も聞く。理由としては、踏み台経由は使い勝手が不便というよくある話や、NIPERNet自体が1980年代から運用される非常に古いネットワークであり、無軌道に拡張してきたためネットワーク機器の管理が杜撰で、ここがバックドアになってしまったら、せっかく政府専用リージョンを作った意味がない、というもっともな理由もあるようだ。

情報種別のジレンマ - セキュリティか情報共有か

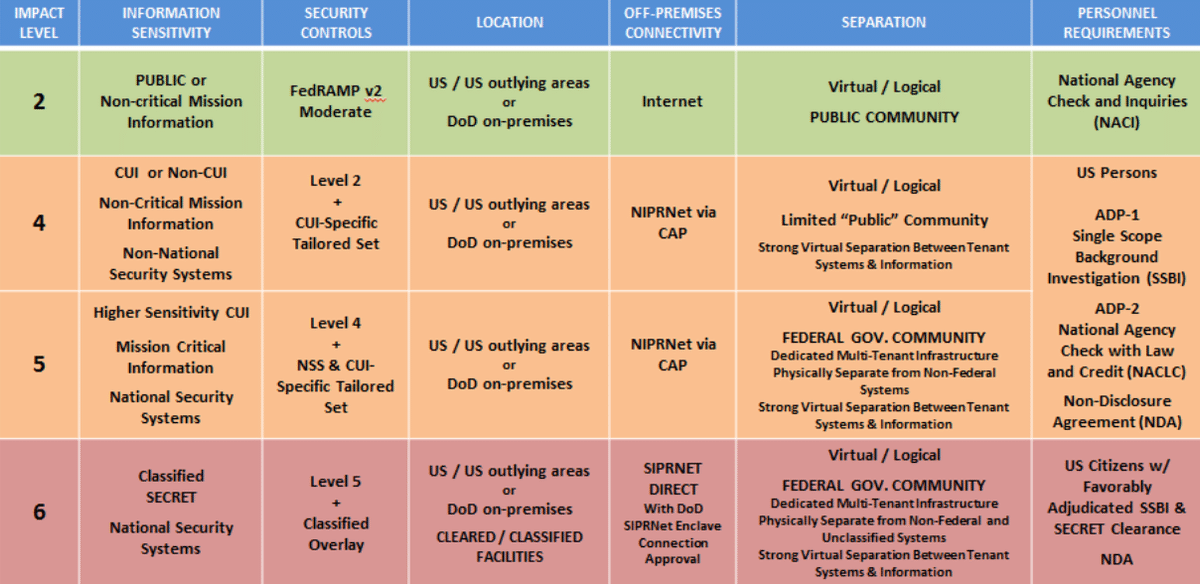

さて、それではこのNIPERNetやSIPERNetでは、具体的にどのような情報が扱われるのだろうか。ペンタゴンは、情報のインパクトレベル(IL : Impact Level)を6段階に分けて各レベルの情報を扱うために必要とされる対策を整理している(レベル1と3は統廃合されたので、現実的には4段階)。ペンタゴンがクラウドサービスに対するセキュリティ基準を定めたガイドライン DoD CC SRG (Cloud Computing Security Requirements Guide)によれば、以下のような分類になっている:

IL2:公開情報または重要任務に関わらない情報

IL4:CUI、重要任務に関わらない情報、国防に関わらない情報

IL5:機密性の高いCUI、重要任務、国防システム関連の情報

IL6:機密、国防システム関連の情報

ペンタゴンによるインパクトレベルの分類

最低レベルのIL2と最高レベルのIL6については分かりやすいだろう。IL2は機密性が低いので基本的にインターネットで公開可能な情報である(本稿で参照しているペンタゴンの文書は全部このレベル相当)。IL6は軍事機密に関わる情報なので、NIPERNetでの管理が必要になる。この分類を前提すると、今回暴動によって生じた情報漏洩リスクがいかに危険なものであるかが理解できる。外部からSIPRNetへのアクセスが可能になるということは、国防システムや軍事作戦に関する情報が漏洩する可能性があるということであり、迅速にネットワーク遮断などの措置が取られた緊急性も分かる。

一方、IL4と5に出てくるCUIという情報種別は一体何だろうか。CUIは「Controlled Unclassified Information」の略称である。日本語に訳すと「取り扱い注意だが機密ではない情報」 ー なんだろう、この鵺のようなつかみどころのない語感は。実は、このCUIこそがペンタゴン(にとどまらず連邦政府全体)の情報セキュリティ政策の根幹となる情報種別なのである。具体的に、このCUIにどのような情報が含まれるかを見てみよう。下図はAWSが政府専用リージョンで扱っているCUIの具体例である:

原子力、税、特許、プライバシー、立法、輸送、統計、財務、輸出管理、自然エネルギー・・・・ぱっと見て、非常に雑多な印象を受けると思う。しかし、雑多であることがCUIの本質なのである。CUIは、2010年のオバマ政権時代に大統領令13556号によって作られた情報カテゴリであるが、その萌芽は9.11テロが起きたのちのブッシュ政権にまで遡る。テロの情報を事前に把握していた政府機関があったにもかかわらず、それが適切な部局に共有されていなかったことでテロを未然に防げなかったという痛恨の反省にもとづき、可能な限り情報を広く共有するべきであるという情報セキュリティのパラダイムシフトを起こしたのが、CUIの概念なのである(しばしば、「Need-to-KnowからNeed-to-Shareへの転換」と言われる)。従来、100種類以上あった情報種別をCUIという一つの大鍋に入れてしまうことで、情報共有を促進しようという大胆な施策である。

「他の部署に役に立つ情報だから共有したいけど、どこかからクレームが来ないか心配」

「情報を独占することで社内政治で優位に立とうとする社員がいて困る」

「同じようなことを先にやっている部署があるのだけど、情報を出してくれない」

「法務部門がクラウドにデータを出すことを許可してくれない」

このような情報共有とセキュリティのジレンマに板挟みになっている人は、日本企業や政府の中にも多いのではないだろうか。

トップ自らが「これらの情報はすべて皆で共有してヨシ! 文句は受け付けない!」と号令をかけて情報共有の垣根を壊したわけで、米国のトップダウン型組織によるダイナミズムの面目躍如である。ボトムアップ調整型組織の日本では、このドラスティックな方法論は真似しようと思ってもなかなか真似できない(CUIの創設にも数年単位の時間は要したのだが)。

諸刃の剣の上でダンスを ー DevSecOpsは銀の弾丸になるか

9.11以後の20年間、ペンタゴンを中心とする連邦政府は、CUIを軸とした情報共有促進の方向に舵を切ってきた。それは必然的に、機密・非機密を問わず情報にアクセスできる人間の数が増えるという結果をもたらす。これは、言うまでもなく情報漏洩リスクの増大とイコールである。実際、連邦政府はこの20年の間に何度も大規模なサイバーアタックや内部からの情報漏洩に見舞われてきた。特に世界的に有名なのが、2010年のウィキリークスと2012年のエドワード・スノーデンによるPRISMの告発である。

2010年、イラク駐留アメリカ軍ヘリコプターがイラク市民やロイターの記者を銃撃し殺傷した事件の動画が公表された。これは現役の軍人がNIPERNetとSIPERNetから情報を持ち出されたと見られており、この二つのネットワークの名を世に知らしめた事件でもある。当時SIPERNetへアクセス可能な人間は40-50万人にのぼったと推測される。

2012年にスノーデンがNSAの国際監視網(PRISM)の告発を行ったとき、彼は政府職員ではなくブース・アレン・ハミルトンというコンサルティング企業の社員として仕事を請け負っており、やはりNIPERNetとSIPERNetから情報を持ち出したと推測されている。これはつまり、民間人であっても軍事機密情報にアクセスすることが出来たということであり、冷静に考えるとかなり過激な緩さである(スノーデンはよく「元CIA職員」という肩書きで紹介されるが、実際に情報を持ち出したときは民間企業の社員だったので、このインパクト重視の紹介は問題の所在を見えにくくすると筆者は思う)。連邦政府の情報共有優先の施策が、かなり極端に進行していたことを意味する。

今回の暴動におけるPC盗難もまた、情報共有を促進してきた政策の影響下にあるという見方も出来る。なぜなら、今回盗難されたのは議員のPCなのだが、それがSIPERNetへのアクセス権を持っていたということは、議員にもまた軍事機密へのアクセス権が広がっていたことを示唆するからだ。今後、どこまでの人間に機密情報へのアクセス権を与えるべきか、という揺り戻しの議論が加速する可能性は高いと思われる。

すでにここ数年間、ペンタゴン配下の米軍もまたこのジレンマは認識しており、現在は極力機密情報へアクセスする人間を絞ろうとする動きを見せている。「ノーモア・スノーデン」というのがスローガンである。実際、米軍主催のITセキュリティに関するセミナーに参加すると、彼らがよく口にするキーワードがDevSecOpsである。これは、一般にはCI/CDにゼロトラストなどの技術要素を組み合わせて、開発運用の効率とセキュリティを両立させるコンセプトとして知られているが、米軍が考えるDevSecOpsには、人間の関与を極力排除することで攻撃面を減らすという組織エンジニアリングの意味合いも含まれている。

米国空軍のDevSecOpsに関する資料。「本番環境から人間を排除する:内部の脅威を取り除く」というコンセプトが記載されている

こうした記述を見ると、ああ、やはりスノーデンが米軍にとって大きなトラウマになっているのだな、ということを実感する。

CUIのような施策によって情報共有を進めつつ、内製推進によって請負業者への依存を減らし、情報漏洩リスクも低減させる - これが、現在連邦政府が取り組もうとしている二律背反の難題である。果たしてうまく均衡点を見出せるかは未知数であるし、今後も様々な外部要因によって振り子の振れ幅が変わることもあるだろうが、彼らが取り組もうとしている課題は、政府や軍事機関にとどまらず、広くあらゆる組織が直面している課題 ― 情報漏洩と情報共有のジレンマ ― と同じでもある。

米国連邦政府とペンタゴンの苦悩と挑戦が、同じ問題に取り組む人々にとって何からしらのヒントになれば幸いである。

この記事が気に入ったらサポートをしてみませんか?