テレワークの利用手段別の安全性

一部の文章を追記修正し、図を追加しました。後日、更に文章の追記と表の追加は行う予定です。(2020.7.1)

私的な意見に表を追加。自分への戒めを込めて文末のだらだら蛇足に追記。(2020.7.5)

自社の運用保守についても言及する記載を追記。(2020.7.14)

一部のセキュリティ対策だけでセキュリティ対策は万全と誤解する人が身近にいたので、テレワークの安全性は様々な条件によって大きく変わるということを自分なりにまとめてみました。

官公庁やセキュリティ専門業者等が公開しているガイドライン等で、一般的で基本的に実施すべきとされているセキュリティ対策は実施しているものとして記載しています。

例えば、

・ファームウェア、OS、アプリ等を常に最新バージョンに更新する。

・セキュリティソフトを利用する。

・容易に類推されるパスワードを使用しない。

等があります。

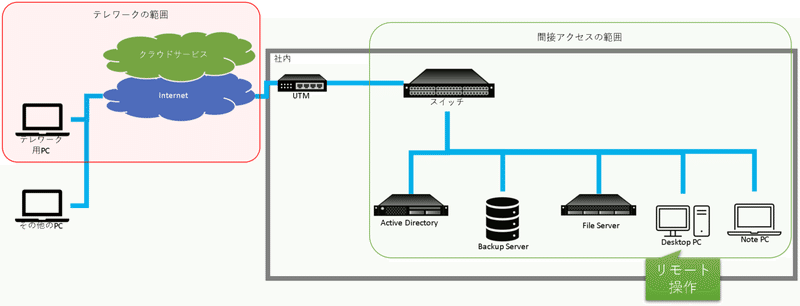

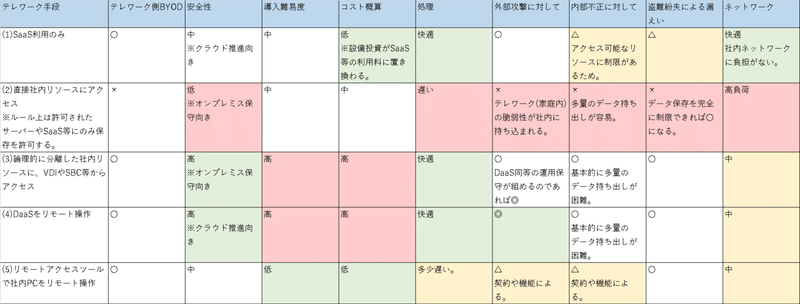

テレワークの形態でありそうな5つのケースで、残りやすいリスクを考えます。

(1)SaaS利用のみで業務を行う。

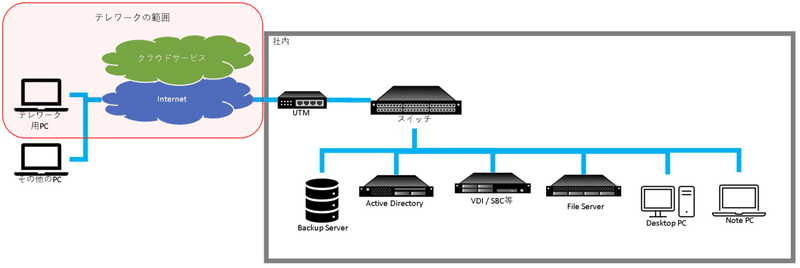

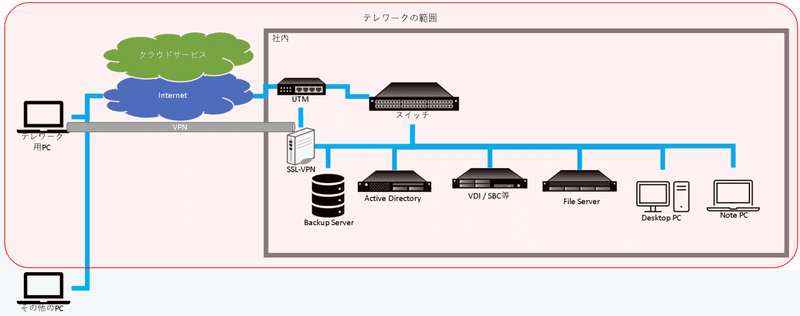

(2)直接社内リソースにアクセスして業務を行う。

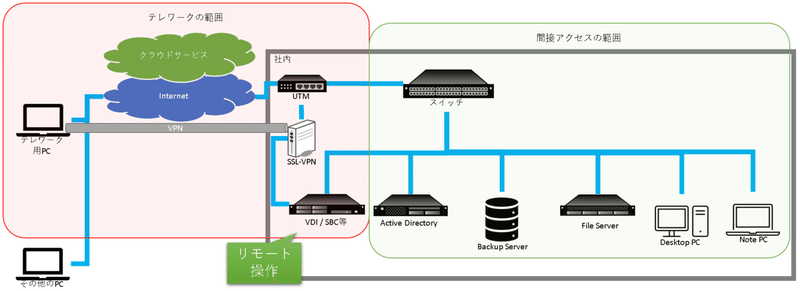

(3)VDIやSBC等にアクセスしリモート操作して業務を行う。

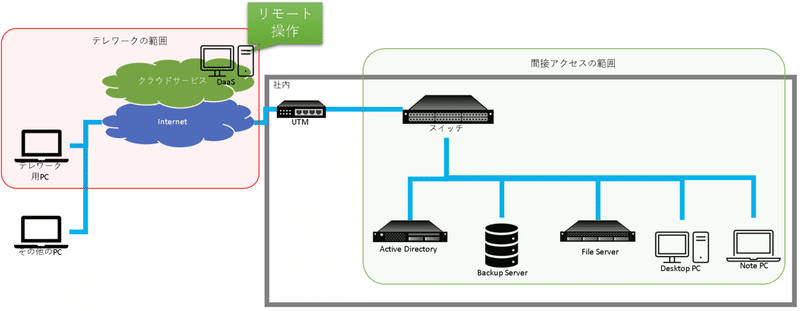

(4)DaaSをリモート操作して業務を行う。

(5)リモートアクセスツールで社内PCをリモート操作して業務を行う。

図は、正確ではありませんが、お伝えしたいポイントをイメージして記載しています。

(1) SaaS利用のみ

社内リソースを利用せず、SaaSで提供されるメール・グループウェア・Web会議・ストレージ等を業務を遂行できる状態であれば、パソコンと通信環境を用意すればテレワークが可能になります。

メリットは、普段から利用しているSaaSのみでテレワークが可能なのであれば、コストはとても少なくなります。保守運用やトラブル対応はSaaS提供ベンダーが行うため、社内の人員に負担がなく、契約に含まれる範囲で維持される。

デメリットは、アクセス制限ができない場合は内部不正に弱くなること、社内リソースにアクセスできないため導入範囲によってはテレワークにならないこと、この2点が大きな問題となります。

(2)直接社内リソースにアクセス

会社のPCを持ち帰り、VPNを経由して直接社内ネットワークに接続し、社内にいるのと全く同じ状況を作り出します。ここでは、データをテレワーク用PCに保存することを禁止し、許可された社内サーバーもしくはクラウドサービスに保存することとします。

メリットは、場所が社内でないだけで一切環境に差がなく、VPNの接続方法だけ覚えれば、使い方の習得等も含めた追加コストがないという点があります。

デメリットは、外部攻撃や内部不正に対してエリア分けされていないため、全体が一気にリスクにさらされる点です。もしもBYODの場合、私物の端末までリスクにさらされ、機微な個人情報が漏洩するリスクまであります。通信環境に影響を受けやすく、高頻度や多量のデータ通信が必要な業務は全ての業務効率を悪くするリスクもあります。PCにデータを保存する場合、紛失盗難リスクおよび内部不正リスクに対するリスクは最も高いといえます。

(3)VDIやSBC等にアクセスしリモート操作

VPNを経由して、VDIやSBC等の仮装デスクトップをリモート操作して業務を行います。VPNからはVDIやSBC等の仮装デスクトップ以外の社外リソースにはアクセスできないようにします。

ポイントは、VDIやSBC等の仮装デスクトップを挟んで、社内と社外を論理的に分離することです。

メリットは社内リソースにアクセスするテレワークでは安全性が高いことです。VDIやSBCが常にシステム管理者の管理下に置かれるため、バックアップを取りやすく(完全性)、障害にも対処しやすい(可用性)というメリットもあります。専用ハードウェアは必要ですが、3D CADのような特殊なアプリも動作させることができます。

デメリットはコストが高いこと、自社の運用保守にかかる負担が高い。

(4)DaaSをリモート操作

DaaSをリモート操作して業務を行います。

提供ベンダーが仮装デスクトップ環境を維持してくれるため、導入してしまえば維持の負担が軽いです。

デメリットはコストが高いこと、契約等で制限を受ける部分がある点です。

(5)リモートアクセスツールで社内PCをリモート操作

SaaSで提供されているリモートアクセスツールで、社内PCをリモート操作して業務を行います。

メリットは突発的なテレワークでも利用しやすい点です。

デメリットは、ベンダー毎にリスクがある点です。今後解消されると思いますが、リモート操作している社内PCの画面が表示されたままであったり、ベンダーが必要と思ったら監視される(法令の範囲内という制限がない)約款であったり、シャドーITで導入できてしまったり、セキュリティリスクとなりかねないものがあります。

私的な意見

実際の環境によって大きく変わることがあるため、必ずしもこの表のようにならないことがありますが、日常テレワークは(1) or (3)、非常時テレワークは(5)が合うと思っています。

(2)は管理(制御)がかなり難しいためリスクが極めて大きく、(4)は検討(検証)が必要といったところです。

テレワークのリスクを理解して、リスクを押さえながら、使っていきたいですね。

皆さんのテレワークはどのような状況でしょう。

追加対策?

テレワークでは、利用SaaS数が増えるためユーザーのアカウント管理がリスクになりやすいので、SAMLを使ってユーザー認証をSSOにまとめた方が良いでしょう。セキュリティだけでなく、ユーザーの負担も軽くなります。

(3)(4)(5)の仮装デスクトップ/リモート操作でWeb会議を行う場合、マイクやカメラが動作しなかったり、動きが遅く(カクッカクッ)になったり、操作が煩雑になったりする場合があります。Web会議だけは仮装デスクトップ/リモート操作は利用しない方が、コミュニケーションしやすくなります。

危険なサイトにアクセスさせないためには、フィルタリングソフトを導入する対策が考えられます。

だらだら蛇足

「考動」の考え方は好きなのですが、指示命令に従う(忖度)ことを求め、効率化の名のもとに従業員の勤務時間を使い切りたいという行動をとっていたら、従業員の「考動」につながることは難しいと思います。

経営者が「考動」するように求める意思は理解できますが、そもそも労働力を提供し、上司の評価で報酬が決まる従業員は、労働力を高める動機はあっても、業績に対する動機は薄くなります。

であれば、従業員に会社に貢献させることを考えさせるより、従業員自身が将来に対して投資(成長)するように促すことで、(直接貢献するようなものでなかったとしても)企業全体の基礎体力を鍛えることができると考えたほうが良いのではないかと考えてしまいます。

考えるだけでなく、動くだけでなく、考動したら、何か変わるはずです。

何が変わったのかを注目すると、自分が本当に「考動した」ことが見えてくるので、振り返りも必要かもしれませんね。

この記事が気に入ったらサポートをしてみませんか?