会社パソコン全部に盗難対策したい【簡単に】【無料で】

会社パソコンの盗難対策はどのようにしてますか?中小企業だとあんまりされてないと思います。対策するにしても条件が下のようになっていると思います。

簡単に会社パソコン全部に盗難対策を施したい

無料で行いたい

難しい事は分からない

↑

そういう場合の方法としてBitLockerを使う方法があります。

(全部Windowsの場合ね)

BitLockerとは

BitLockerはハードディスクやSSD、USBメモリの内容を暗号化して持ち主以外内容を見れなくするWindowsの機能。管理用の任意の回復キーを設定することで面倒な管理も不要。

回復キーとは

システムのロックを解除するために使用できる48 桁の数字のパスワード。このパスワードは自動的にランダムな数字が割り当てられるが自分で決めたパスワードにすることもできる。普通は印刷するか、他ドライブに保存するか、ADに保存するか、Microsoftアカウントに紐づけして保存する必要があるがこの記事の方法では不要。

この記事はBitLockerで暗号化して盗難対策しようというお話です。

作業の流れ

1.BitLockerでハードドライブを暗号化する

2.暗号化したドライブに管理用の回復キーを設定する

工程は2つしかありません。基本の手順を説明してから全部のパソコンに展開する方法を説明します。

1.BitLockerでハードドライブを暗号化する

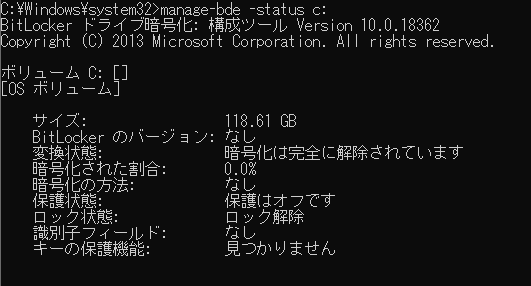

・現在のステータスを確認

最初にコマンドプロンプトを管理者権限で立ち上げてBitLockerのステータスを確認します。まず現在のステータスを確認してみます。

manage-bde -statusをコマンドプロンプトから実行すると

「暗号化は完全に解除されています」と表示されます。通常は暗号化されていません。

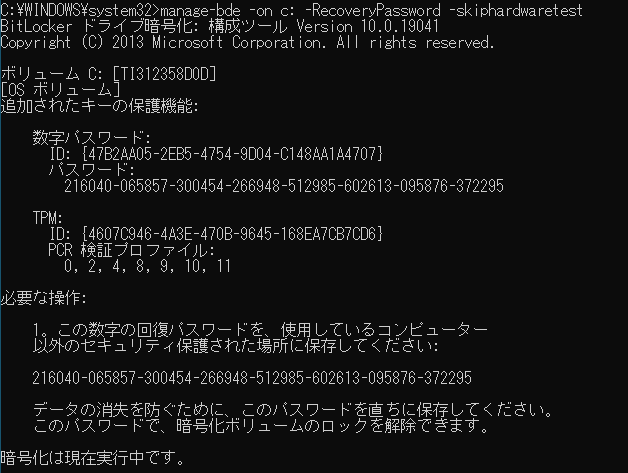

・暗号化コマンドを実行する

Cドライブを暗号化したい場合は以下のコマンドを実行します。

manage-bde -on c: -RecoveryPassword -skiphardwaretest

「-on」の後ろがドライブ名になっています。DドライブやEドライブを暗号化する場合は「-on d:」「-on e:」と指定します。

他のオプションは

-RecoveryPassword…回復キーを発行(画面上に表示されます)

-skiphardwaretest…暗号化前に行われるハードウェアテストを省略

という意味です。

上のスクショの中に216040-065857-300454-…と48桁のパスワード(回復キー)が表示され保存するように書いてありますが保存は必要ありません。これを覚えたり保存するのは大変なのであとで自分で好きな管理用パスワード(回復キー)を設定します。

暗号化コマンドを実行した後にスタータスを見ると変換状態の項目が「暗号化を実行中です」と表示されます。暗号化処理完了までに数時間掛かりますがこの状態で再起動したりシャットダウンしても大丈夫です(大丈夫でした)しかし事故を防ぐためにも再起動やシャットダウンは止めた方がいいでしょう、できれば自動的にスリープになる機能もオフにしておきましょう。

2.暗号化したドライブに管理用の回復キーを設定する

暗号化を実行したら自動的に無作為な数字のパスワード(回復キー)が設定されます。このパスワード(回復キー)は故障したりトラブルにあったときに必要になるのですが、これを覚えたり保存したりするのは大変なので自分で好きなパスワード(回復キー)を設定します。

「manage-bde -protectors -add」コマンドを使います。

manage-bde -protectors -add c: -rp 001111-002222-003333-004444-005555-006666-007777-008888

パスワードは48桁で6桁づつ8グループに分割できる必要があり、ハイフンを使用して6桁のグループを分割します。また6桁の数字は

・11で割り切れる数

・720896より小さい

こうでないといけないので下のようなパスワードは設定できません。

manage-bde -protectors -add c: -rp 999999-888888-777777-999999-888888-777777-999999-888888

全部同じ管理用回復キーを設定するとセキュリティ的にアレなのでパソコンの導入時期や管理番号で分けるといいと思います。2022/11/30に購入のパソコンの場合

manage-bde -protectors -add c: -rp 001111-002222-003333-004444-005555-006666-002022-001130

こんな感じ

管理用回復キーの設定は暗号化処理中でもできますので待っている間に設定しましょう。

・回復キーを表示する

次のコマンドで回復キーを表示することができます。回復キー設定後に確認しておきましょう。

manage-bde -protectors -get c:

これで盗難対策は万全です。盗難紛失にあってハードディスクを抜き取られ別のパソコンに接続してもデータを抜き出すことはほぼ不可能です。

これらの設定はパソコンが数台くらいであれば一台づつ処理すればいいのですがもっと多い場合を次に説明します。

会社パソコン全部に設定する

全部のパソコンに設定る方法を説明します。台数が少ない場合とドメインを使っている場合です。

・パソコンが少ない 50台くらい

50台くらいだとADがないと思います。

この場合バッチを配って社員に実行してもらう方法があります。

バッチの中身は

manage-bde -on c: -RecoveryPassword -skiphardwaretest

manage-bde -protectors -add c: -rp 001111-002222-003333-004444-005555-006666-007777-008888

上のコードをメモ帳にコピー&ペーストしてファイル名を「bitlocker.bat」などにして社員に配り、管理者権限で実行してもらう。

バッチに細工して、実行時間はPC名をファイル共有サーバに吐くようにして実行を確認できるようにすれば確実だと思います。

・パソコンが多い ドメインに参加している

ドメイン参加ということはADがありますね。ADからバッチを配信してもいいです。

また別の方法としてドメインの管理者ユーザーでログインしたパソコンから遠隔でBitLockerを実行することができます。

・他のパソコンを遠隔操作する

-cnオプションでネットワーク上の他のパソコンを指定できます。

manage-bde -status -cn “PC名 or IPアドレス”

とすれば他のパソコンのBitLockerのステータスを確認できます。

同じ要領で他のパソコンを暗号化するには

manage-bde -on c: -RecoveryPassword -skiphardwaretest -cn “PC名 or IPアドレス”

他のパソコンの回復キーを設定するには

manage-bde -protectors -add c: -rp 001111-002222-003333-004444-005555-006666-007777-008888 -cn “PC名 or IPアドレス”

他のパソコンの回復キーを表示するには

manage-bde -protectors -get c: -cn “PC名 or IPアドレス”

ADから一斉配信すると何か上手くできないパソコンがあるみたいで、1台づつ丁寧に実行したほうが確実です。

トラブルシューティング

上手く行かない場合、下の文を参考にしてみてください。

・TPMチップが搭載されていない

パソコンにTPMチップという部品が入っていないと通常設定ではBitLockerが動作しないので設定を変更します。

グループポリシーの画面を開いて「スタートアップ時に追加の承認を要求する」を有効化、「互換性のある TPM が装備されていない BitLocker を許可する (USB フラッシュ ドライブでパスワードまたはスタートアップ キーが必要)」にチェックを入れる→設定を保存して、再起動する。

・初めからメーカーで暗号化がされている場合

NEC製パソコンなどで初めから暗号化されているパソコンがあるみたいです。管理者用回復キーをMicrosoftアカウントに保存しているらしいのですがそれでも管理者用回復キーを設定しましょう。ステータスを見て暗号化されているか確認して暗号化されていたら、管理者用回復キーを設定するコマンドだけ実行しましょう。

・WindowsHomeエディションの場合

HomeエディションにはBitLokcerが使えないのですがコマンドを使えば操作が可能なようです。

補足説明

・回復キーを使ってロックを解除する

暗号化されたディスクドライブを抜き出して別PCに接続したとき、そのままだとロックされているため回復キーを入力するような画面が出てきます。ここで先ほどの管理用回復キーを入力すれば解除できます。

コマンドでも解除できます

manage-bde -unlock d: -recoverypassword “回復キー”

これは「-unlock」の後ろがドライブ名になっています。eドライブやfドライブの場合は「-unlock e:」「-unlock f:」

また暗号化自体を止めたいとき、解除したいときは次のコマンドを使います。

manage-bde -off c:

オフにするときは回復キーとかいらんのです。何の確認もナシにいきなり解除処理されます。さすがマイクロソフト(ちょっとパソコンに詳しい社員が少しでもパフォーマンスを上げようとして暗号化を解除する可能性がある)。

・PIN設定

電源ONにするとWindowsが立ち上がる前にPINを入力させることもできますが常時電源ON状態で使う人や6桁くらいのパスワードが覚えられない人がでてきてこの施策自体を止めさせられる可能性がでますので個人的にはパス。PINパスワードを書いた付箋をパソコンに貼り付けるられたりも。

この記事が気に入ったらサポートをしてみませんか?