ログ分析による現状の把握と備え

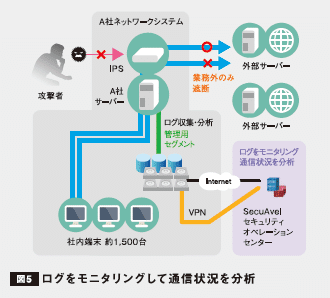

公共性の高い事業を展開しているA社に、外部に「不正アクセスをしている」との通報が外部機関より入った。それに伴い、万全を期したセキュリティ対策ができるまで社内からインターネットへのアクセスを停止するよう求められ、1,500台の端末で業務に支障が出る状態となってしまった。

原因調査を行ったところ、A社に入り込んだマルウェアが、A社システムを踏み台にし、他団体のシステムに不正アクセスを試みていたことがわかった。 しかし、どのような経路でマルウェアに感染し、どのような通信を外部に行っていたのか把握することができず、対応する上で困難を極めた。

セキュリティ機器を導入していても適切なログ管理をしていなかったため、どのような通信が行われていたかを調査することができなかったのである。

そこで対策として、現在稼働中のセキュリティ機器の運用を見直した。

IPSの運用を行う中で、危険度が低いシグネチャやP2P通信の利用等はすぐに遮断は行わず、管理者が確認できるよう検知状態でとどめておく設定が多い。

しかし、これらの通信を予め遮断設定にし、社内から業務外の通信を外に出さないようにすることで強固な出口対策を実施した。

導入の際には業務通信の誤検知をなくすために、ログをモニタリングし業務通信の利用状況を分析することで適切な設定を行った。

もし、誤遮断が発生した場合にはすぐに設定変更を実施する体制作りも行っている。

また、毎月定例会を実施し、ログから通信状況を分析する事で、不審な傾向があれば業務内容に合った適切な設定変更を実施している。

このような対策をもし以前から実施できていたならば、前述のマルウェア潜伏中に外部に行っていた通信や実影響が出始めた通信のログを確認することで迅速な対処ができただろう。 更にいえば、そもそもマルウェアが侵入する経路自体を発見し、侵入そのものを防げたのかもしれない。

(SecuAvail News 2017年リニューアル特別号より再掲)

この記事が気に入ったらサポートをしてみませんか?