通信の可視化について

それではNetskopeの機能について順を追って解説していきたいと思います。

この記事では通信の可視化について理解を深めた後、可視化の手段、可視化された通信内容の見方について考え方や手順をまとめています。

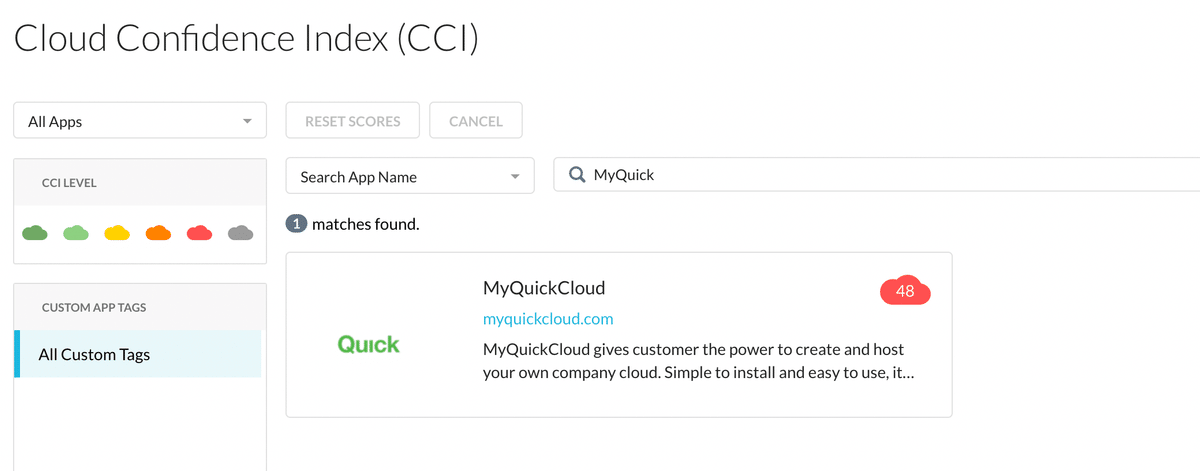

CCIについて

Netskopeを導入したら何はなくともまずは社員が日常的に行っている通信を可視化をしましょう。

そうすることでシャドーITをあぶり出し、情報漏えいのリスクを下げる施策を効果的に実施することができます。

シャドーITとは、企業などの組織内で用いられる情報システムやその構成要素(機器やソフトウェアなど)のうち、従業員や各業務部門の判断で導入・使用され、経営部門やシステム管理部門による把握や管理が及んでいないもの。

注意点として、Netskopeを導入すると全ての通信が可視化されるわけではない、ということです。

Netskopeは基本的にCCIと呼ばれる独自の評価基準を使っています。

クラウドサービスと言っても有名無名様々ありますから、全てをチェックしていくのは現実的ではないです。

そのため、CCIを用いて一定の品質が保たれた評価基準を元に判断していくことになります。

このCCIに登録されているクラウドサービスのうち、一部のクラウドサービスのみが標準で通信を可視化することが可能です。

つまり、ヤフーニュースを見に行ったりゲーム攻略サイトを見に行ったりした時の通信は可視化されません。

これはNetskopeがクラウドサービスの可視化・制御を行うという点から見ても妥当ですね。

経営層は通信の可視化というと「仕事に関係ないサイトを見ているかのチェックもできる」と考えがちですがそういう話ではなく、そもそもCASB自体が不正アクセスやデータ流出の阻止、適切なクラウドサービス利用のための監視や制御、送受信するデータの暗号化などが目的なので、拡大解釈して勝手に期待値を高められないよう導入時の説明には注意してください。

そして沢山あると思われがちなCCIのデータですが、国産のSaaSは意外と対応していないのが実情です。

以前記事にしたMyQuickはCCIに登録されていませんから、可視化することはできません。

カオナビはCCIに登録されているので可視化することはできても、制御はできません。

登録されていないものは独自に定義することが可能なので、会社で導入されているサービスを洗い直して、一つづつ定義することで可視化は可能です。

登録のみのサービスも同様に定義していきましょう。

基本的には可視化ができる=制御ができる、なので、日常的に社員がどういったクラウドサービスを利用しているのかを把握できる仕組みは別途用意しておくと後々楽になりますのでオススメです。

(クラウドサービス利用時に申請を必要とするようルールを決める、など)

可視化の手段について

Netskopeで通信を可視化する方法は主に4つあり、これらを組み合わせることで会社ごとの環境にあった可視化と制御が可能になります。

クライアントでの可視化

PCにクライアントをインストールすることで、リアルタイムに可視化・制御が可能です。一番のおすすめです。リバースプロキシでの可視化

IdPとの連携によってリアルタイムに可視化・制御が可能です。

しかしwebブラウザでの接続のみという制限があります。ログのアップロード

FWなどのネットワーク機器のトラフィックログをアップロードすることで解析が可能なので、現在境界型セキュリティを敷設している企業では割と有用な方法かと思います。が、在宅勤務などを考慮するとあまり伸びしろはありません。APIでの可視化

有名SaaSですとAPIで接続することで可視化が可能ですが、できるサービスが少なくできたとしてもやれることが制限されていることが多いです。

おすすめとしてはまずクライアントでの可視化。

並行してFWが設置しているのであればログのアップロードで抜け漏れをなくす組み合わせですね。

ということで、まずは全社員のPCにNetskope Clientをインストールしていきます。

Clientのインストール方法はいくつか種類がありますが、デバイス管理システムなり資産管理システムなりで一斉配布できると、社員の手間を軽減しつつ漏れなく配布できて負荷も少ないです。

絶対に一定数頑なにやってくれない人はいるので、いちいち目の敵にするのではなく、想定できる状況として織り込み済みの施策を立てるのが建設的です。

インストール後は数ヶ月(少なくとも1-2ヶ月)はそのまま通常通り使ってもらいましょう。

まだこの段階ではNetskopeを導入することによる影響は少ないかと思います。(Clientいれただけですしね)

その間並行して行う作業は以下のとおりです。

1.どんなサービスにアクセスしているかどうかを確認

確認が必要なのは概ねこの2種類です。

・固定IPでアクセス制限をしているサービス

システムの管理コンソールや銀行のサイトなどですね。

Netskopeは通信経路を”曲げて”情報を監視・制御するため、会社からアクセスしていても接続元のIPアドレスは会社のものではなくなります。

また、会社ごとに固定IPアドレスを割り振っているわけではない(一定範囲のIPを共有している)ので、上記に限らずセキュリティのため固定IPでアクセス制限しているサイトは繋がらなくなりますので設定が必要です。

・社内で利用しているIaaS、PaaS、SaaS

利用申請を出すことを決めているとこういう時楽できますね。

この後の作業として業務に不要なSaaSなどへの制御を行うために、今社員自身が認識して使用しているサービスの情報は必要です。

この場合、しっかり使用者が特定できる情報(部署やチーム、契約時のIDなど)をなるべく把握しておきましょう。

2.会社としての方針

これは経営層に決めてもらいましょう。

セキュリティへ全振りの設定ですと会社が認めたサービスしか触れないって感じになりますが、こういうのは業務効率とのトレードオフなのでどこまでOKでどこからNGかをちゃんと握っておきましょう。トップダウンで進めたほうが敷設時に揉めず楽です。

とはいえ、何がいいのか全くわからん!て人もいると思うので個人的におすすめな方針としてはこんな感じです。

・CCIのスコアが低いサービスはデフォルトNG

→信用されてないサービスは使わないに限るため

・個人アカウントでのGmailなどはアウトバウンドのみNG

→情報漏えいの観点で外部への送信だけ制御すると現場としては受け入れやすいでしょう

・会社が認めたサービスはOK

→ここもしっかり設定しておきましょう

・他は適宜アラートを設定して定期的にチェック、不要なものはNGリストへ

→年に1回しか使わないサービスなどあると思うので、継続してチェックすることが大事です

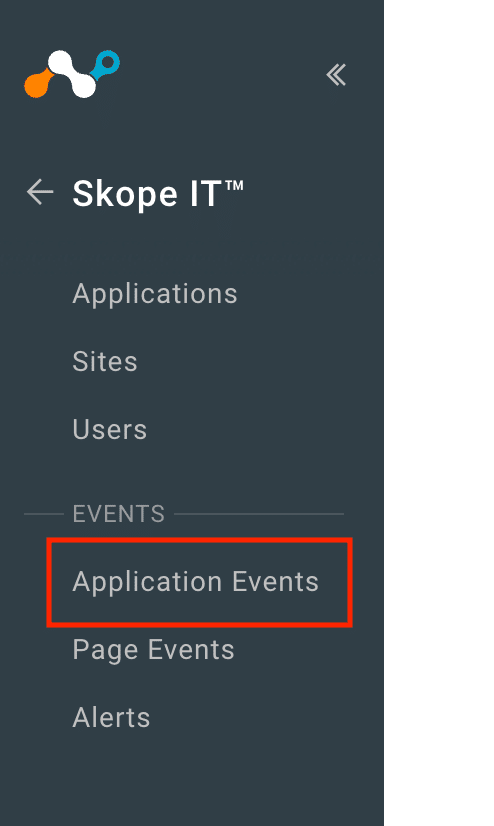

Skope ITについて

Netskope Clientを配布したら通信を見てみましょう。

管理コンソールに入ってSkope ITをクリックします。

Skope ITのApplication Eventsをクリックします。

おおまかにサービスを確認したいのであればApplicationsやSitesなどを使ってもいいですが、企業アカウントで使ってるのか個人アカウントで使っているのかわかりません。

結局見に来るのはApplication Eventsですね。

こちらが一覧です。

左の虫眼鏡アイコンをクリックすると詳細がわかります。

ここからSlackやGmailなど同じURLだけど企業アカウントでログインしているのか、個人アカウントでログインしているのかがわかるので、InstanceIDを付与して区別をつけ、後述のポリシーで検知後の動きをアカウントごとに決めることが出来ます。

可視化については以上になります。

次回は可視化したデータを活用する方法といきたいところですが、その前にお目当てのサービスが可視化されていなかった場合の制御したいサービスの定義について解説します。

ここから先は

¥ 100

この記事が気に入ったらサポートをしてみませんか?