Day11「セキュリティ合理性とは?」 @ ガバメントクラウドについて考えるAdvent Calendar 2022

この記事は、ガバメントクラウドについて考える Advent Calendar 2022のDay11「セキュリティ合理性とは?」となります。

※こちらの記事は基本的には公開情報を元にしていますが、個人的な妄想・意見も含まれておりますので、ご承知おきください。

このAdvent Calendarは、日々活動している中で課題として感じることなどをどこかで整理しなくてはいけないと思っていて、ちょうど良いタイミングだったので、全日自分が思うところを書くというスタイルにチャレンジして、どこまで続けられるかやってみたいと思います。

https://adventar.org/calendars/8293

以前、以下のツイートに多くのことをまとめてみたのですが、改めて整理していきます。

後々noteにはまとめるとして、ガバメントクラウドについて少しまとめて語っておこう。個人的妄想と推測が入り混じっているので、その前提でご覧ください。

— Junnosuke Nakajima | VMware (@jnakajima1982) October 11, 2022

セキュリティ合理性とは?

昨日はガバメントクラウド以外の利用選択にあたり、示さなければならなかった性能合理性と経済合理性等のうち、経済合理性について検討してみました。今回のテーマはセキュリティ合理性としていたのですが、よく見たらセキュリティ合理性を説明せよとはなっていませんでしたね…まあ経済合理性「等」となっていますし、クラウドのセキュリティをどう考えるかについてはどこかで語っておかねばならなかったので、そのままテーマとして扱うこととします。

私がクラウドのセキュリティの話をするときには、クラウドのセキュリティと全体のセキュリティについて話をします。まず、今までの環境を振り返ってみます。

オフィスからVPN等の回線でシステムが置かれているデータセンターに接続し、インターネットとの境界にセキュリティを適用することで、マルウェア等の脅威に対処するというスタイルが一般的でした。

しかしながら、脅威は非常に早いスピードで拡散するようになり、境界を破るために生成された脅威ではなく、正規ツールを使って擬態してわかりにくくされています。

また、今までデータセンターにあったシステムはパブリッククラウドやSaaSとしてデータセンターの外に出ていきます。オフィスにあったデバイスも自宅やカフェ等のセキュリティ境界の外側に出ていきます。このような変化によって何が引き起こされるでしょうか。

まずクラウドやSaaSを使えば使うほど、今まで1つだったセキュリティ境界線が多くなっていきます。これはシステムがある場所だけでなく、デバイスがある場所も含まれます。そのため、守るべき境界線が膨大な数になっていきます。

そして、それらは異なるセキュリティ製品でカバーされるため、機能もレベルも運用もすべて異なるもので守る必要があり、スキルセットも多様化していくことで、セキュリティ機能が断片化していきます。

また、脅威の高度化によって、各セキュリティ管理下にあるクラウド、ネットワーク、端末、認証等のパーツがそれぞれ連携しあわなければ、脅威の検知・対処が難しくなっています。しかしながら、先の通り、セキュリティ製品の多様化によって、全体把握が難しくなっています。

さらに、システムのクラウド化などによって、データセンター内にあったシステムがセキュリティ境界の外側に出ていくため、それらのタイミングでデータセンターとインターネットの境界に掛かる負担が変わっていきます。通常の機器ベースでのソリューションでは、こういった需要増減に柔軟に対応ができなくなっていきます。

全体から見るクラウドのセキュリティのカバー範囲

クラウドに移行すればセキュリティが高くなるということが言われています。それはクラウド側で提供する範囲においては…という但し書きになります。確かにクラウド側で提供する範囲については、データセンター等のファシリティ面から実際のサービス部分までは高度化され、常に最新になるよう尽力されていると思います。その結果、ISMAPやISO等のセキュリティ監査にパスするような運用がされているというお墨付きがもらえるわけですので、この部分についてのセキュリティが高いというのは何も間違っていません。

こちらの図を見ていただくと分かる通り、全体のセキュリティを考える上では、その中でクラウドが担うセキュリティというのは一部です。PaaS/SaaSで提供される部分についても、その設定や開発部分でセキュリティを担保する責任があるのはユーザーです。また、IaaSを利用するケースでは、OSやミドルウェアなどのセキュリティの責任はユーザーにあります。境界セキュリティについてもクラウドサービスが提供されるものですが、その設定内容はユーザーが考える必要があります。

加えて、ほとんどのユーザーにおいて、全てのシステムがクラウドに移行されているわけでもない状態でしょうから、そういったシステムのセキュリティについて考慮も必要です。さらに、それらのシステムにアクセスするためのネットワーク、認証だけでなく、実際のデバイスにまつわるセキュリティもユーザー側の責任です。

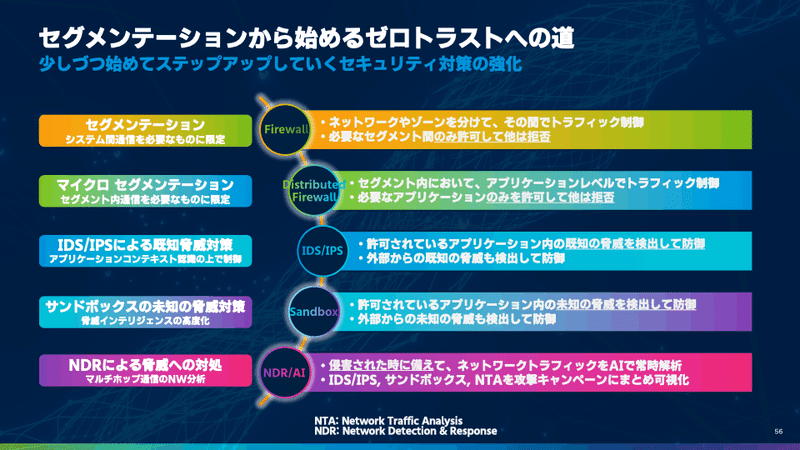

高度なセキュリティを設計するにあたっては、これらが連携し合うことが「ゼロトラストセキュリティ」の根幹です。端末やシステムの状態はよく管理されて、その状態によって、アクセスコントロールされるべきというのが基本です。

昨今、セキュリティは単一ベンダーで構成すると、破られた際に一気にやられてしまうということが言われていますが、逆に個々のセキュリティ機能はコモディティ化されてきており、元としている脅威インテリジェンス情報に違いがなくなってきていますし、複数ソリューションの組み合わせでは、ログ出力内容・レベルがそれぞれ異なるため、それらを突合して関連性を検出をするにあたり、正確性と迅速性が損なわれることになります。そのため、単一ベンダー構成により、関連性を自動的に連携して検出してくれるほうがセキュリティに対する強度が高くなるとも言われています。事実として、単一セキュリティカテゴリだけを持つ、セキュリティ企業は少なくなり、総合セキュリティ企業が増えてきた気がしませんか?

また、単一のセキュリティカテゴリ1つを取ってみても、クラウドのセキュリティがいつも最先端のセキュリティレベルを提供してくれるわけでもありません。通常、セキュリティ境界に置くFWやIDS/IPS等のソリューションだと、その境界を通ったトラフィックだけが検証対象となり、クラウド側ではこちらが引き続き一般的であることが多いですが、こちらも全トラフィックを検証対象とすることができるソリューションが出ており、境界を突破された後のラテラルムーブメント(横移動)を捕捉するために非常に有効なソリューションとなっています。このように、単一セキュリティカテゴリのレベルを上げたいということがそのままクラウドという選択に繋がらないこともあります。

おわかりいただけたかと思いますが、クラウドはその一端にしか過ぎません。全体としてどのようなセキュリティレベルを担保されるべきかを考えながらセキュリティを検討する必要があります。特にガバメントクラウドを利用するという場合には、20業務と20業務以外の特性の異なる場所に置かれたシステムに対して、どうセキュリティを設計することが最も望ましいのかというところが、「セキュリティ合理性」として求められるのではないのでしょうか。こちらは、ガバメントクラウド以外の選択肢を利用しなくても、セキュリティ合理性を考えなくてはいけないような気がしますね。

執筆後記

このようにガバメントクラウドを考えるAdvent Calendar 2022では、以下の流れで進んでいくことになると思いますので、Day10以降もお待ちいただければと思います。

ガバメントクラウドの在り方

ガバメントクラウドの整備における課題感

ガバメントクラウドの利用における課題感

ガバメントクラウドの今後について考えてみる

Twitterなどで情報発信していますので、もしよろしければ覗いてみてください。