AWS CloudTrailを使ってみる

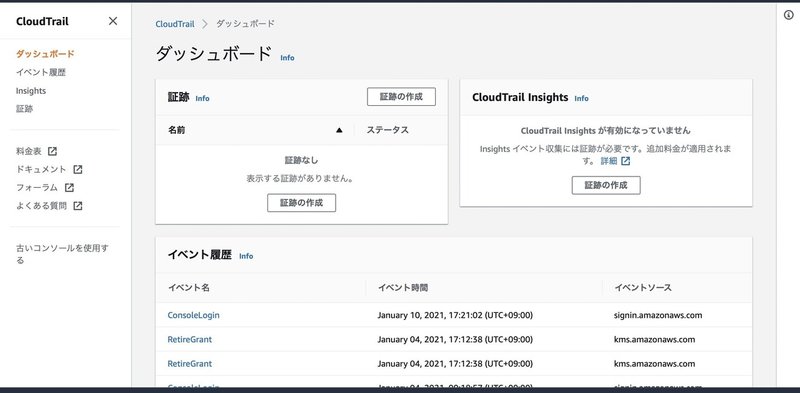

AWS CloudTrailって、SysOps Administratorでよく登場するのだけれど、いまいちピンと来ないので、とりあえず使ってみる。

AWS CloudTrailとは

AWS CloudTrail は、AWS アカウントのガバナンス、コンプライアンス、運用監査、リスク監査を行うためのサービスです。CloudTrail を使用すると、AWS インフラストラクチャ全体でアカウントアクティビティをログに記録し、継続的に監視し、保持できます。CloudTrail では、AWS マネジメントコンソール、AWS の SDK やコマンドラインツール、その他の AWS のサービスを使用して実行されるアクションなど、AWS アカウントアクティビティのイベント履歴を把握できます。このイベント履歴により、セキュリティ分析、リソース変更の追跡、トラブルシューティングをより簡単に実行できるようになります。 さらに、CloudTrail を使用して、AWS アカウントの異常なアクティビティを検出することができます。こうした機能は、運用分析とトラブルシューティングを簡素化するのに役立ちます。

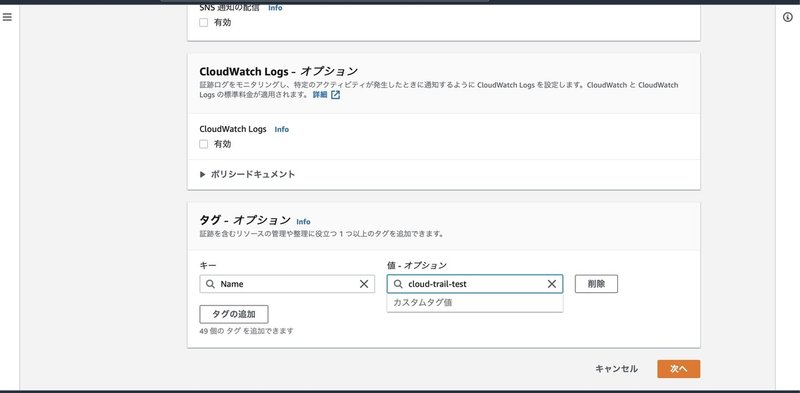

設定してみます

チュートリアルに沿ってやってみます。

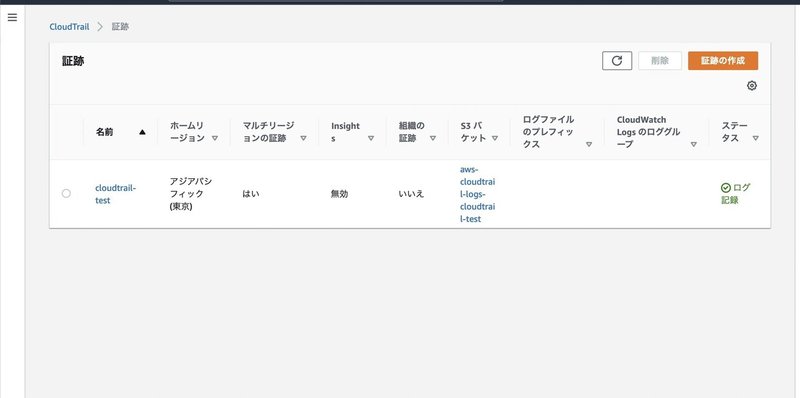

設定できたので、確認。

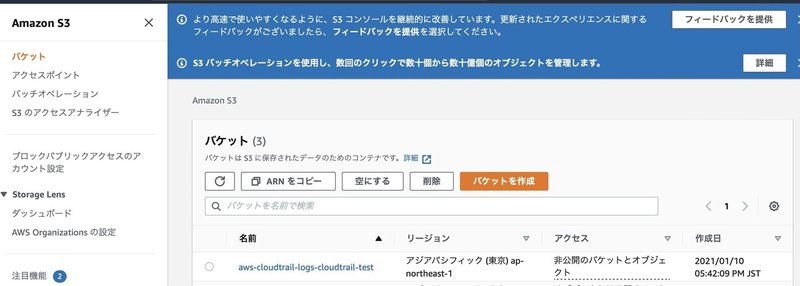

ログを見てみましょう

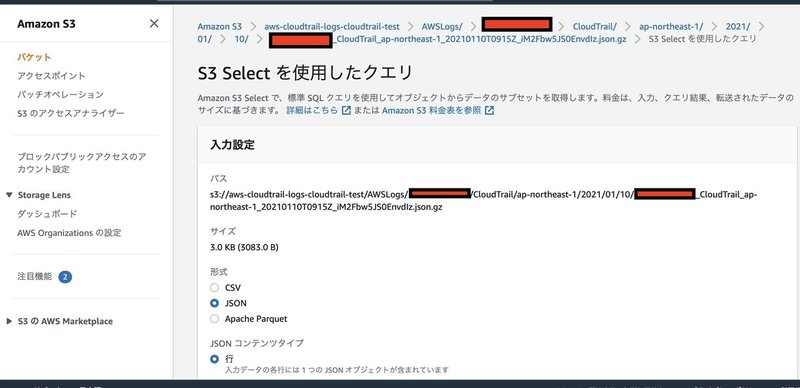

ログはS3に出しているので、S3 Selectで見てみます。

詳細は、CloudTrail ログイベントのリファレンスを見てみます。

システム監査が入るときに、監査する人にこのログへの参照権限をつければ、それで事足りる感じでしょうかね。

あとAWS Configあたりがよくわからないので、次回使ってみます。

この記事が気に入ったらサポートをしてみませんか?