Google Workspace中心の企業におススメしたいデバイス管理(検証編)

こんにちは、岩澤です。

前回まで「Google WorkspaceとAzure ADの接続」、「Intuneを使ったデバイス保護・管理」の設定をしてきました。

今回は「Intuneを使ったデバイス保護・管理」が意図通り機能しているか確認していきます。

Azure ADへの参加とデバイスの自動登録

Azureで仮想マシンを作成して検証していきます。

※Bitlockerなど一部機能は有効化されないので、会社に導入する際は実機で試した方が良いです。

※Google WorkspaceのアカウントでSSOの設定をしているせいなのか、Azure ADのアカウントで仮想マシンにログインができませんでした…そのためローカルログインで確認ができるところまで進めてきます。

AADに参加しようとするとGoogleのログイン画面にリダイレクトされます。

しっかり、Intuneにも登録されていることがわかります。

![]()

Intuneの設定が適用されているので、設定も変えることができなくなっています。(ユーザーに設定変更を許可させることも可能です)

検知も出来るかしていきます。

1)EICARを使ったウイルスファイルの検知

2)テスト用のフィッシングサイトを用いたブラウザ保護の検知

3)管理画面から履歴の確認

1)EICARを使ったウイルスファイルの検知

EICARファイルを保存すると、しっかり検知してくれました。

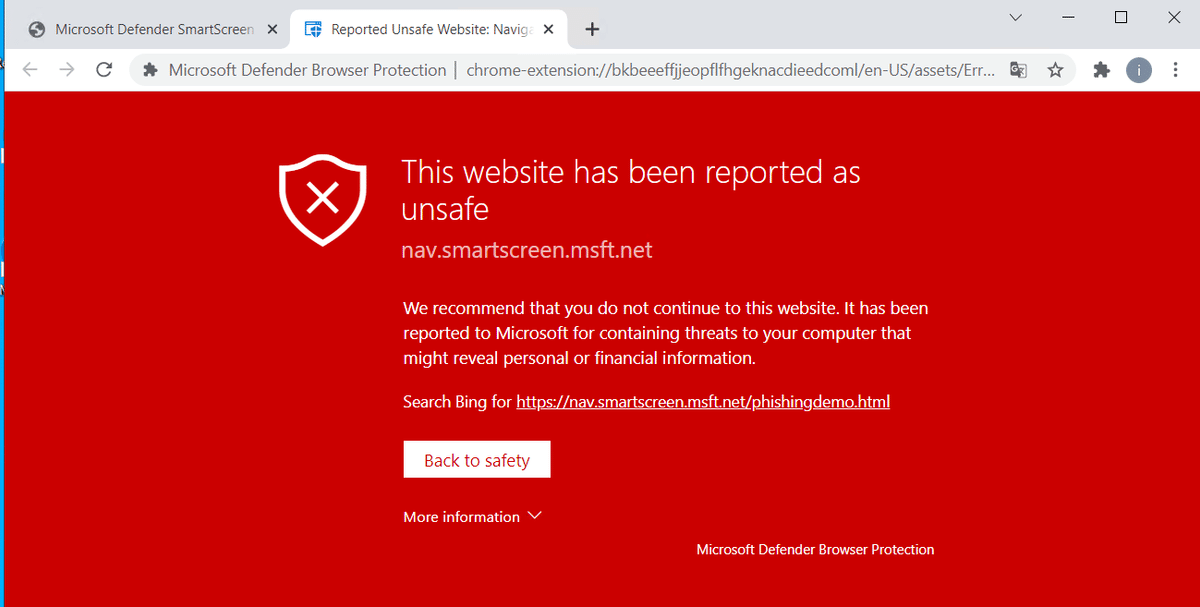

2)テスト用のフィッシングサイトを用いたブラウザ保護の検知

edgeでSmartScreenが有効化されていることも確認できました。

ちなみにテスト用のURLは以下のサイトに掲載されています。

chromeをインストールして、ログインすると拡張機能が入っていることが確認できました。edge同様にフィッシングサイトにアクセスするとブロックされることが確認できます。

※拡張機能の「Microsoft Defender Browser Protection」を一度クリックして開かないとなぜか有効化されませんでした。時間の問題なのかどうなのか…有効化されないと怖いので、オンボーディングの一環として不正サイトにアクセスしてもらい動作を確認してもらうのも良いかもしれません。

3)管理画面から履歴の確認

管理画面からウイルスの検知履歴は見ることをできます。

情報がアップされるまで時間がかかるので月次で状況確認するなどが運用としては良いと思います。

SmartScreenのログは見た感じ取れなさそうです。

今回はこの程度にしておきますが、実際は要件に基づいてもう少し細かく動作確認をしておくと設定漏れや重大なミスなく導入できると思います。

次はMac端末の管理のためにJamf導入の検証をしていこうと思います。

とは言え、個人ではApple Business Manageの登録ができないのでわかる範囲で検証していこうと思います。

この記事が気に入ったらサポートをしてみませんか?