【備忘録】Google WorkspaceのAAD連携(SSO編)

最後にAADアカウントでGWSにSSOできるように設定をしていきます。

SSOの設定

手順では新しくエンタープライズアプリケーションを作成するとなっていますが、今回はプロビジョニングで利用したものをそのまま使いました。

そこまで難しいことはなく、手順通り行えば難なくできました。

途中、シングルサインオンURLの部分に関して、マニュアルではGoolge Cloudが記載されていましたが、Gmailでもよさそうだったので、そちらに切り替えました。

パターン: https://www.google.com/a/<YOUR-DOMAIN>/ServiceLogin?continue=https://mail.google.com, https://www.google.com/a/<YOUR-DOMAIN>/ServiceLogin?continue=https://console.cloud.google.com

ログインテスト

さて、それではログインのテストをしていきます。

不正ログイン時の対応

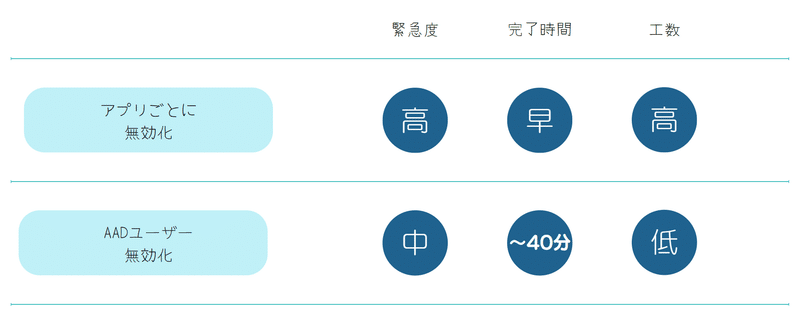

「不正ログイン時など緊急度が高く早急に対応した方が良い場合」と、「紛失など不正ログインはされていないが対応した良い場合」で手段が変わります(※紛失でもリスクはあるので工数と天秤にかけた方が良いです)

ちなみに、AADユーザーの無効化は最大で40分かかるので、緊急時はアプリごとに手動で無効化させましょう。

【TIPS】セッションの取り消し

私も勘違いをしていたのですが、セッションを取り消してもログアウトされるということはありません。

あくまで、連携アプリの承認時にセッショントークンが利用されるだけです。

アクセスが取り消されたとき

管理者が上記の手順を実行すると、ユーザーは Azure Active Directory に関連付けられているすべてのアプリケーションの新しいトークンを取得できなくなります。 取り消してからユーザーがアクセスを失うまでの経過時間は、アプリケーションがアクセスを許可する方法によって異なります。

・アクセス トークンを使用するアプリケーションの場合、アクセス トークンの有効期限が切れると、ユーザーはアクセスを失います。

・セッション トークンを使用するアプリケーションでは、トークンの有効期限が切れるとすぐに既存のセッションが終了します。 ユーザーの無効状態がアプリケーションに同期されている場合、そのアプリケーションはユーザーの既存のセッションを自動的に取り消すことができます (そのように構成されている場合)。 所要時間は、アプリケーションと Azure AD 間の同期の頻度によって異なります。

セッションがある場合と、セッションを取り消した場合で動画にまとめてみましたので、ご覧ください。

証明書の更新

ちなみに手順にも注意書きがありますが、証明書には有効期限があります。

有効期限は3年後になるため、退職などのリスクもあります。

証明書切れちゃいました。はシャレにならないので、必ず変更する運用は確立しておきましょう。

具体的な手順としては、AAD側のSAML署名証明書の「編集」ボタンをクリックすると、証明書の発行ができます。

発行後、「証明書をアクティブ」にすると変更されます。

【AAD】証明書の発行→ダウンロード

【GWS】にアップロード(ここで停止)

【AAD】証明書のアクティブ化(ここで再開)

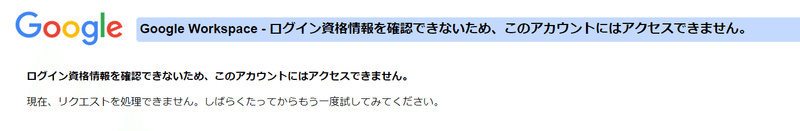

GWS側の証明書との不一致があると下図のようにログインできないので注意しましょう。作業は数秒で終わりますが周知はしておいた方がよさそうです。

まとめ

ということで、3回にわたってGWSの検証を進めてきました。

実際は「GWSを使っていて、新たにAADを入れたい」とかもあり、こんなに簡単にいかないと思います。

そのあたりも今後時間を見つけて検証していきたいと思います。

それではまた来週!

この記事が気に入ったらサポートをしてみませんか?