【備忘録】Google WorkspaceのAAD連携

ちゃんとやったことがなかったので、今回はじめてトライします。

やりたいことを以下にまとめてみました。

Azure Active Directory(以下AAD)をIdPにして、Google Workspace(以下GWS)と連携する

ユーザーの作成

SSO

アカウント停止時にGWSへのログイン制御

グループ追加

グループ変更

ユーザーの削除

それでは、やっていきます。

Cloud Identy freeの登録

先に以下の目的で、GWSとは別にCloud Identy freeを登録します。

アカウント管理用のユーザーを分ける

最上位の組織(OU)はCloud Identy freeにし、意図せずライセンスが割り当たることを防ぐ

連携ユーザーの作成

以下の記事をみながら設定していきます。

組織(OU)の作成、ユーザーの作成、ロールの設定

AADとGWSの連携

AADのエンタープライズアプリケーションからGWSの連携設定をしていきます。

GWSと連携するユーザー(azuread-provisioning@ドメイン名)で承認します。

ユーザープロビジョニングの設定

ユーザープロビジョニングは参考URL以上の設定は特にしていません。

プロビジョニングの有効化

それでは、テストユーザーを作成し、今回作成したエンタープライズアプリケーションに割り当てます。

今回は、「GWSSync」というセキュリティグループを作成して割り当てし、そのグループにテストユーザーを追加しています。

事前準備が完了したので、「プロビジョニングの開始」からプロビジョニングをはじめました。結果はいかに…

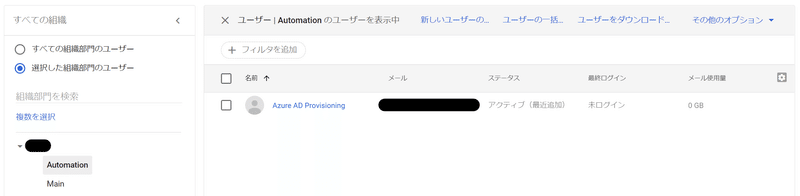

ユーザー作成時の挙動

ユーザー作成後、無事自動的に作成されました。

ユーザー停止時の挙動

MS365側からサインインをブロックしてみました。

しっかり同期されました。ログインしていたGoogleアカウントからもログアウトされていることを確認しました。

アプリケーションごとに確認した方がよさそうだけれど、ひとまず良い感じ。

アカウント再開後、GWSに同期されると停止解除になります。

今回は5分後でしたが、プロビジョニングの周期が40分間隔なので、最大40分かかる可能性があります。

ユーザー削除時の挙動

最後にユーザー削除時の挙動も見ていこうと思います。

AAD側でユーザーを削除すると、GWS側は「停止」になります。

ちなみに、GWS側で削除のままだとライセンスが適用されたまま(課金対象)になってしまうので注意しましょう。

まとめ

ユーザープロビジョニング周りはそこまで苦労なく、かつイメージ通りに進めることができました。

次回はSSOか、グループプロビジョニングを検証していこうと思います。

それではまた来週!

この記事が気に入ったらサポートをしてみませんか?