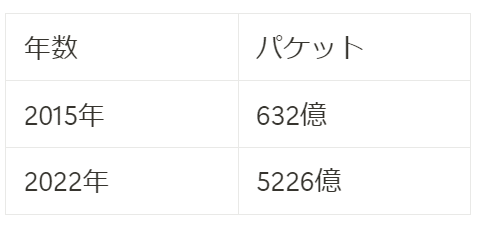

2015~2022年にかけてサイバー攻撃8.3倍になっていた!?

総務省の公開データ(令和5年版情報通信白書)によると、大規模サイバー攻撃観測網(NICTER)というのがあって、そこの観測結果によると2015~2022年までを比較して8.3倍も増えていて、年々増えています。(各IPアドレスに対して17秒に1回攻撃)

サイバー攻撃関連の通信数の推移

参考:https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r05/pdf/n4a00000.pdf

最近攻撃を受けているサイバー攻撃の実例

詳しい詳細は公開されていない場合もあるので記載しておりませんが、大手企業でもこれだけ攻撃を受けて実際に身代金を請求されていたり、システムダウンにより株価が下がってしまったりと損害を被っています。

KADOKAWA|ランサムウェアを含む攻撃により関連サービス利用停止

JR東日本|サイバー攻撃に起因するシステム障害でSuicaが一時的に使用不可

エン・ジャパン株式会社|エン転職、不正ログインによる履歴書などの情報漏洩

株式会社アダストリア|不正アクセス発生(情報流出は確認されていない)

チューリッヒ保険会社|不正アクセスにより海外サイトに個人情報の一部が漏洩

株式会社ニトリホールディングス|ニトリアプリへ不正アクセスによる個人情報漏洩

株式会社エディオン|不正アクセス発生、情報漏洩の可能性がある

森永製菓株式会社|不正アクセスによる役職員等の個人情報漏洩

株式会社中日新聞社|不正アクセスによるキャンペーン応募者の個人情報漏洩

株式会社ユピテル|不正アクセスによる個人情報漏洩(身代金請求あり)

株式会社サンリオエンターテイメント|不正アクセスによる会員登録者の一部のメールアドレスが流出

セゾン自動車火災保険株式会社|セゾン自動車火災保険で契約者IDで不正ログイン発生

日本サブウェイ合同会社|不正アクセスによる従業員などの情報漏洩

株式会社ネットマーケティング|恋活・婚活マッチングアプリ「Omiai」へ不正アクセスにより情報漏洩

鹿島建設の海外グループ会社|ダークウェブへ情報を盗んだ内容の書き込みを確認

全日本空輸株式会社|ANAとJALの予約システムに不正アクセスにより会員情報漏洩

など

主な攻撃の種類

マルウェア攻撃

悪意のあるソフトウェアを使ったサイバー攻撃

フィッシング、偽のウェブサイトやメールを使ってユーザーから機密情報を騙し取る攻撃

ランサムウェア攻撃

マルウェアの一種で、感染したシステムのファイルやデータを暗号化し、復号のために身代金(ランサム)を要求する攻撃。

ゼロデイ攻撃 (Zero-Day Attack)

公開されていない、または修正されていない脆弱性を利用した攻撃

サービス拒否 (DoS) 攻撃 / 分散型サービス拒否 (DDoS) 攻撃

サーバーやネットワークを過負荷状態にしユーザーがサービスにアクセスできなくする攻撃

踏み台と言われる乗っ取りを経て攻撃するため、仕掛け人の割り出しが困難

SQLインジェクション (SQL Injection)

データベースに不正なSQLクエリを挿入し、データ抽出、削除、変更、または管理者権限の取得を試みる攻撃

クロスサイトスクリプティング (XSS)

悪意のあるスクリプトをウェブページに挿入し、他のユーザーのブラウザで実行させる攻撃

クロスサイトリクエストフォージェリ (CSRF)

ユーザーが意図しないリクエストを認証されたセッションでサーバーに送信させる攻撃

DNSポイズニング (DNS Spoofing/Poisoning)

DNSサーバーを攻撃し、ユーザーを正規のドメインから偽のウェブサイトに誘導する攻撃

マインインザミドル攻撃 (MITM)

通信の中間に入り込み、送受信されるデータを盗聴、改ざんする攻撃

サイバー攻撃への対応策

こんなにたくさんある攻撃にどう対応すればいいのか悩みますよね。

一言でいうとセキュリティーを強化するという事になりますが、ざっと項目を出してみると下記のような対応策が考えられると思います。

ソフトウェアの最新化:OS、アプリケーション、セキュリティソフトウェアを常に最新バージョンに保ち、既知の脆弱性を修正する。

強力なパスワードの使用:複雑で予測困難なパスワードを使用し、同じパスワードを複数のサイトで使い回さない。アカウント登録時に必要文字の条件を増やすなど

二要素認証 (2FA) の導入:アカウントアクセス時にパスワードに加え、追加の認証手段を設ける

定期的なバックアップ:重要なデータを定期的にバックアップし、オフラインでも保管する。

セキュリティ教育の実施:フィッシング攻撃やマルウェアに対する認識を高めるために、従業員やユーザー向けにセキュリティ教育を定期的に行う。

ファイアウォールとIDS/IPSの利用:ネットワークの監視を強化し、異常なトラフィックや攻撃を検知・防止するためのファイアウォールや侵入検知・防止システム(IDS/IPS)を使用する。

暗号化の導入:通信やデータを暗号化し、盗聴やデータ改ざんを防ぐ。

アクセス制御の強化:ユーザーのアクセス権を厳密に管理し、不必要な権限を持たせない。(管理者権限、閲覧のみ、一部編集のみなど)

セキュリティポリシーの策定と遵守:組織内でのセキュリティガイドラインを策定し、それに基づいた運用を行う。

定期的なセキュリティテスト:ペネトレーションテストや脆弱性スキャンを定期的に実施し、システムの脆弱性を事前に発見・修正する。

身代金を請求されたら

身代金を支払っても、攻撃者がデータを復元してくれるとは限らないですよね。更に多額の請求や追加対応を要求されるかもしれません。

なので支払わずサイバーセキュリティ関連の企業に相談をしたり法的措置にゆだねるのが良いとされています。

あと、攻撃されたらそのサービスに関係するユーザへの事実情報の伝達も大事なことです。

何が原因で個人情報が漏洩してしまったのが、そして今後どう対応していき再度同じ危険に陥らないようにしていくのかコミュニケーションプランを準備しましょう。

この記事が気に入ったらサポートをしてみませんか?