【特集】2023年ランサムウェア脅威とリスク分析レポート④

こんにちは、S2W NOTE編集です。

前回の2023年ランサムウェア脅威とリスク分析レポート③に続いて、今回は2023年に活動したグループのリスクに基づく分類内容をお届けします。

2.4.2023年の活動グループのリスクに基づく分類

各ランサムウェアグループのリスク測定に加え、S2Wはスコアリング結果に基づき、類似の特徴を持つランサムウェアグループの分類を行いました。

2.4.1.ランサムウェアグループの分類

このプロセスでは、ウォード距離に基づく階層的クラスタリング方法が使用されており、その概略プロセスは図11の通りです。

異なるランサムウェアグループのリスク指標値を用いて、階層的クラスタリング方法を用いて各グループ間の類似性を評価し、類似性の高いグループ同士を分類しました。

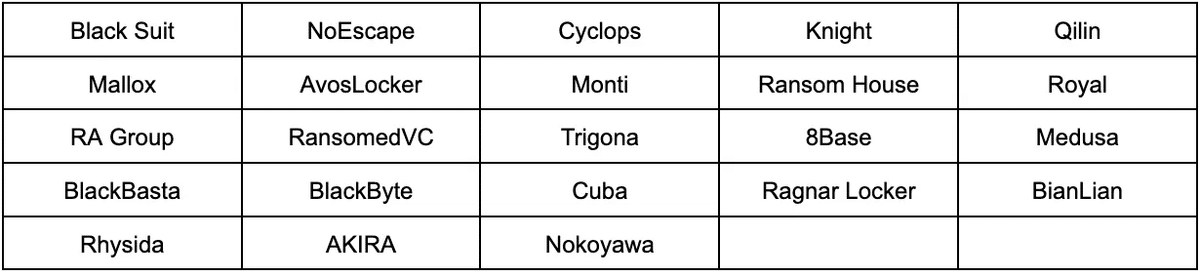

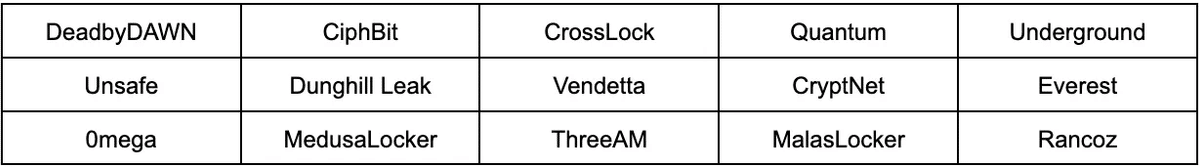

この分類プロセスの結果、72のランサムウェアグループは図12のように6つのクラスターに分けられ、S2Wは各クラスターを「Enigma」、「Follower Group」、「Rookie Group」、「Self-Management Expert Group」、「Destructive Group」、「Offensive Group」と名付けました。

リスク指標の合計が6つのクラスターを分けた場合、「Destructive Group」が最も高く、「Rookie Group」はすべての指標で低い結果が出ました。

2.4.2.各クラスターの分析

■Destructive Group

すべての指標で最高スコアを記録した「Destructive Group」は、「CLOP」、「BlackCat」、「LockBit」など、3年以上活動を続けているランサムウェアグループのみです。

これらは、2023年にリークサイトに最も多くの被害者をアップロードしたランサムウェアグループでもあり、各グループのスコアは非常に深刻なレベルです。

■Self-Management Expert Group

「Self-Management Expert Group」は、活動量(Activity)、拡張性(Extensibility)、ブランドの継続性(Brand Continuity)の各指標における23の強力なランサムウェアグループで構成されています。

これらのグループの特徴は、ダークウェブやX(旧:Twitter)、テレグラムといったダークウェブ以外のさまざまなインフラで強い存在感を示していることです。

脆弱性の指標を除いた場合、「Self-Management Expert Group」はすべての指標で高得点を示しており、「Destructive Group」に分類される可能性が高いことを示唆しています。

「Self-Management Expert Group」のクラスターをさらにサブクラスターに分け、全体の数値が似ていて最初にクラスター化したグループを調べ、図16のように分析しました。

興味深い発見は、ブランドを変更したり、以前から関連していたランサムウェアグループは、同じサブクラスターに属する傾向があるということです。

リブランディンググループ:Royal — BlackSuit / Cyclops — Knight

Contiとの既存の提携:BlackBasta, BlackByte, AKIRA

■Offensive Group

「Offensive Group」は、5つのランサムウェアグループで構成され、他のクラスターと比較して脆弱性の指標で強さを示しています。

このクラスターに含まれるすべてのランサムウェアグループのCVSSスコアは8.0以上であり、2023年中にEPSSスコアが80%以上のエクスプロイトが少なくとも1つ存在します。

■Follower Group

「Follower Group」は、13のランサムウェアグループで構成されています。

このクラスターは、「活動量(Activity)」指標では比較的低いスコアだが、「影響力(Influence)」指標では、アップロードされた被害者のうち、大企業や主要業界をターゲットにしている割合が高いため、強いスコアを示しています。

さらに、「Follower Group」には、ランサムウェアを使用する代わりに、主にデータ流出に頼って被害企業を恐喝する恐喝型グループが含まれていることが判明しました。

「Self-Management Expert Group」のクラスターと同様、「Follower Group」のクラスタも全体的に似たような数字を示していることから、図19のように、最初のクラスター化されたグループをサブクラスターに分けることにしました。

「Follower Group」には、リブランディングの関係を持つランサムウェアグループも見られました。

リブランディンググループ: Hive-Hunters / LostTrust - Metaencryptor

■Rookie Group

「Rookie Group」は、活動を開始して1年以内のいわゆる「ルーキー」のランサムウェアグループで構成されています。

ダークウェブやリークサイトでの活動がほとんど見られないグループもあります。

ダークウェブのフォーラムで確認された「Everest」と「CryptNet」は、Extensibilityのスコアが比較的高いが、他のランサムウェアグループはすべての指標で際立っておらず、潜在的に危険なクラスターと考えられています。

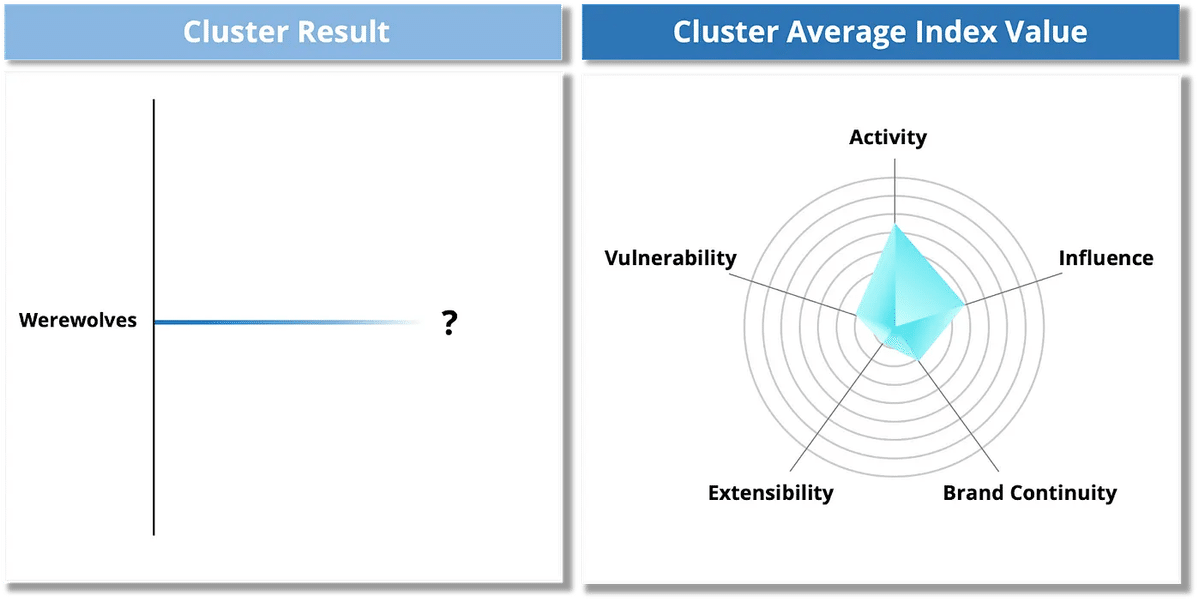

■Enigma

最後に、「Enigma」は「Werewolves」グループだけで構成されたクラスターであり、それ自体が独特です。

2023年後半に発見された「Werewolves」グループは、ダークウェブでの活動はなく、リークサイトはクリアネットにのみ展開されています。

さらに、アップロードされた被害者の多くは、「LockBit」グループからアップロードされた履歴があることが確認されており、珍しいことに、このグループはロシアの組織に対する侵害をアップロードしていました。

2023年に最も脅威となったランサムウェアグループを決定するために、各ランサムウェアのリスクと分類した結果の両方を考慮しました。

上位2クラスターである「Destructive Group」と「Self-Management Expert Group」に属するランサムウェアグループの中から、リスク指標の合計が最も高いグループごとに上位3つのランサムウェアグループを選出しました。図22は選択されたグループです。

「LockBit」と「BlackCat」は、マイナス評価基準を適用してもなお、ランサムウェアグループのリスク評価基準の合計でトップ10にランクインしており、依然として影響力のあるランサムウェアであることを証明しています。

このリスクスコアリングスキームを使用して、各ランサムウェアグループのリスクを定量的に測定し、類似した特性を持つランサムウェアを分類して、最大の脅威をもたらすランサムウェアグループを特定します。

本レポートで紹介するリスクスコアリングシステムは、今後、新たなランサムウェアグループが出現し、その活動が変化しても、迅速かつ定量的なリスク評価が可能になると期待されます。

✎_________________________

以上、2023年ランサムウェア脅威とリスク分析レポート④をお届けしました。

次回、レポート内容のまとめをお届けしますので続きが気になる方は是非フォローお願いいたします!

最後までお読みいただきありがとうございました🙇♀️

▼過去記事