【特集】2023年ランサムウェア脅威とリスク分析レポート③

こんにちは、S2W NOTE編集です。

前回の2023年ランサムウェア脅威とリスク分析レポート➁に続いて、今回はランサムウェアグループ別のリスク評価に関する内容をお届けします。

2.3.ランサムウェアグループのリスクレベルの評価

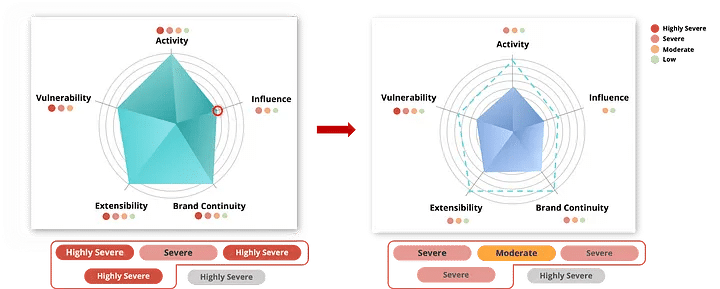

マイナス指標がランサムウェアグループのリスク測定に与える影響を調べるため、S2Wはマイナス指標の適用の有無によってランサムウェアグループのリスクを分類しました。

2.3.1.マイナス方式を適用する前のリスク測定結果

マイナス指標を適用せずに最も高いスコアを獲得したランサムウェアグループのトップ5は、「LockBit」、「BlackCat」、「CLOP」、「BlackBasta」、「Nokoyawa」でした。

◎LockBit

総合スコアが最も高かった「LockBit」グループは、「影響力(Influence)」指標が「深刻(severe)」と分類された以外は、すべての指標で「高度に深刻(highly severe)」に分類されました。

リークサイトに記載されているアフィリエイトルールによると、「LockBit」グループは「重要インフラ」に分類される業界を攻撃することを禁じられており、この特定の業界における同グループの影響力は、他のグループに比べて相対的に低い可能性があります。

◎BlackCat

「LockBit」と同様、「BlackCat」グループは「影響力(Influence)」指標においてのみ深刻と分類され、他のすべての指標においては非常に深刻と分類されました。

特に、「BlackCat」は「活動量(Activity)」指標で非常に高いスコアを記録しました。

被害者が身代金を支払う可能性を高めるために、このグループは、サイバー攻撃について4営業日以内に特定の書式(Form 8-Kの1.05)でのデータ開示を義務付ける米国証券取引委員会(SEC)の規則を利用した恐喝戦術をとりました。

ランサムウェアグループがポリシーを乱用し、リークサイトで被害組織に公然と圧力をかけるのは極めて異例で、BlackCatグループが非常に巧妙で洗練された戦略集団であることを示唆しています。

◎CLOP

「CLOP」グループは、「影響力(Influence)」、「ブランド継続性(Brand Continuity)」、「脆弱性(Vulnerability)」の指標において非常に厳しいと分類され、「活動量(Activity)」の指標においては厳しいと分類されました。

このグループは特に、様々な影響力が大きいゼロデイ脆弱性を悪用してきた経歴があり、脆弱性を悪用した後、短期間に多数の被害者を出し、それ以外の期間はリークサイトでの活動が比較的少ない傾向にあります。

このことは、「CLOP」グループがゼロデイ脆弱性の開発に時間を費やしている可能性を示唆しています。

ですが、「CLOP」グループはダークウェブやテレグラムで強い存在感を示していないため、「拡張性(Extensibility)」の指標は「中」となっています。

◎BlackBasta、Nokoyawa

「BlackBasta」グループは、ゼロデイ脆弱性や多数のユーザーを持つ製品に対するエクスプロイトがないため、「脆弱性(Vulnerability)」指標は「低」です。

ですが、同グループは、大規模な組織や主要産業に対する攻撃の割合が高いことから、同グループには、大規模な組織の内部ネットワークに侵入できる高度な技術を持ったペンテスターが存在するか、アフェリエイトと連携している可能性があります。

「Nokoyawa」グループは、「脆弱性(Vulnerability)」指標で高いスコアを獲得したグループのひとつですが、「拡張性(Extensibility)」指標でも高いスコアを獲得しており、運営者がダークウェブで活動し、一般的にも広く知られているアフェリエイトを持っていることから、Highly Severe(非常に深刻)に分類されました。

2.3.2.マイナス方式適用後のリスク測定結果

マイナス方式を適用した結果、最高得点の上位5グループに入っていた「LockBit」グループと「BlackCat」グループは、インフラ違反の減点によりランクダウンし、Qilinグループと「BlackByte」グループが新たに上位5グループにランクインしました。

図6は、マイナス方式を適用した後に再定義された、上位5グループそれぞれのリスクレベルを示しています。

当初の上位5グループのうち、「CLOP」、「BlackBast」a、「Nokoyawa」は減点要素がなかったため、マイナス方式を適用しても上位グループに残りました。

◎Qilin

「Qilin」グループは、「拡張性(Extensibility)」と「ブランド継続性(Brand Continuity)」の指標で「非常に深刻」を獲得しました。

ブランドの継続性を維持するため、彼らはダークウェブでRaaSプログラムを積極的に宣伝し、またWindowsに加えてLinux OSを標的とするランサムウェアも使用しています。

◎BlackByte

特に、「BlackByte」グループは、2021年7月に初めて発見されて以来、2023年12月まで、C#、C++、Go言語などのさまざまなプログラミング言語を使用して、ランサムウェアのバージョンを更新し、その機能を向上させていることを考えると、「活動量(Activity)」と「ブランドの継続性(Brand Continuity)」の指標で高いパフォーマンスを示しています。

◎LockBit

上記は、2023年のランサムウェアグループの活動に基づく各グループのリスク評価ですが、2024年2月には、「LockBit」グループがインフラの一部をダウンされるという大きな問題が発生しました。

この出来事が起こる前の2023年の活動に基づいてスコアを計算したところ、「LockBit」グループのリスク指標を合計すると50点満点中38.7点となり、非常に高い数値となりました。

ですが、2024年のインフラがテイクダウンされた点をリスク指標に加味すると、合計スコアは27.07に減少しました。

本レポートで紹介するスコアリングスキームでは、変化する指標を反映させることで、ランサムウェアグループのリスクを定量的に測定することができます。

✎_________________________

以上、2023年ランサムウェア脅威とリスク分析レポート③をお届けしました。

次回、2023年に活動したグループのリスクに基づく分類内容をお届けしますので続きが気になる方は是非フォローお願いいたします!

最後までお読みいただきありがとうございました🙇♀️

▼過去記事