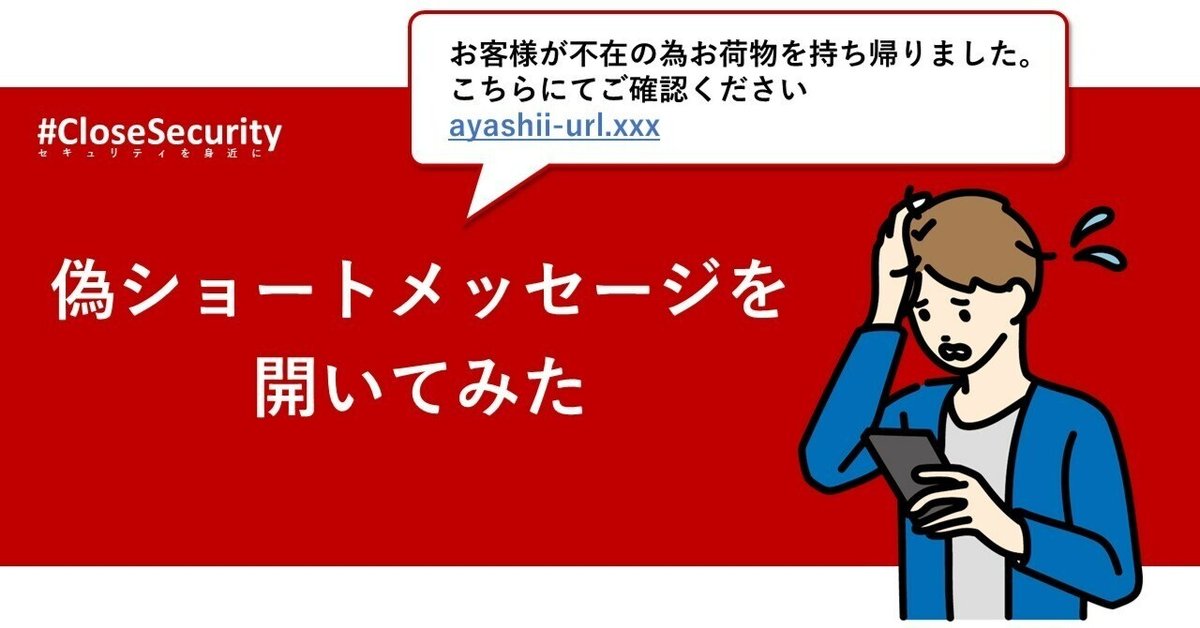

偽ショートメッセージを開いてみた

こんにちは、橋本です。

休日の昼下がり、久々に公開された巨人のアニメでも観ようかと呑気に構えていたところ、ヤツがやってきました。

ご存じ、偽物のショートメッセージである。

スミッシング(SMSフィッシング)とも言われるセキュリティ脅威。「駆逐してやる!」とも思ったが、正味何もできない。ネットショッピング依存症の身としては危うく開きそうになる。というか本当に開いてしまったことすらある。

不安になってググってみても「開くな(アクセスするな)」「他にもこんな文面が出回ってる」「対策はこんなのがあるよ」という記事ばかりで、開くと何が起こるのかはザックリとしか書かれていない。

ならば警鐘の意も込め、実際に開いて何が起こるのか動作検証してみよう。そう思い立ったので、結果を以下に記す。

※すべてのスミッシング攻撃が同じ内容とも限りません。今回の検証が大丈夫でも、マネしないでください。

使用ツール

ブラウザーのエミュレーター機能 → Android、iOS(iPhone)からのアクセスを再現

Burp Suite → 通信内容を可視化

結果

結果からいうと、他のサイトが言わんとしていることと変わらなかった。噂通り攻撃内容は精工で、騙されてしまう人がいることも納得のものである。

なお、Android、iOS(iPhone)どちらからのアクセスなのか判別している様子だったので、端末ごとに順を追って記そうと思う。

Androidでアクセス

①「セキュリティ向上のため、最新バージョンのChromeにアップデートしてください」とポップアップが表示された。

② [OK]をタップすると、「chrome.apk」がダウンロードされた。

本ファイル(.apk)はAndroidのアプリケーションインストーラーである。

今回の検証では実際にインストールするには至らなかったが、

このファイルをマルウェア検査に通したところ、“トロイの木馬”として危険判定された。

他の記事でも言われているように、偽物のアプリインストールにより、情報窃取や偽ショートメッセージの送信元にさせられる可能性がある。

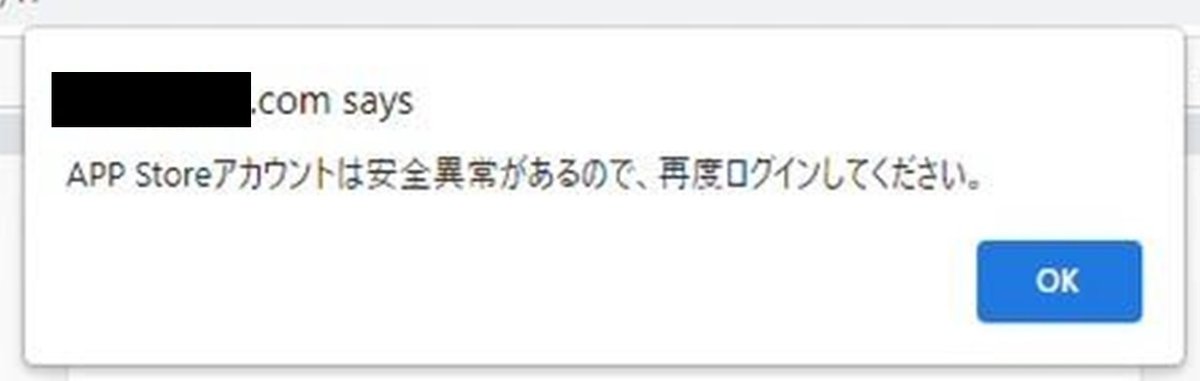

iOS(iPhone)でアクセス

① 「APP Storeアカウントは安全異常があるので、再度ログインしてください」とポップアップが表示された。

② [OK]をタップすると、Apple IDのログイン画面が表示された。よく見るとURLは偽物。

③ 実在し得ないID情報を入力して進めてみたところ、パスワード入力→2ファクタ認証(2要素認証)を経て、クレジットカード情報の入力を求められる。

④ 実在し得ないクレジットカード情報を入力し、[確認]ボタンをタップしたものの、「認証送信しました、しばらくお待ちください」と表示されるのみ。そこから先へ画面が進むことはなかった。

通信記録を見ると、②と④で入力した情報は少し方法が違えど、両方とも先方に送付されていることが確認できる。

まとめ

過去に届いた他のスミッシングも何通か開いてみたが、同じ偽サイトに繋がったので他のパターンを確認することはできなかった。

偽物と知っていたから騙されずに済んでいるが、正直 今回ダウンロードされたファイルやアクセス先の画面はパッと見では正規のものと変わりない。いくらセキュリティに対する意識が高くても、「100年壁が壊されなかったからといって、今日壊されない保証なんかどこにもない」のだ。

ライター:橋本