第13話 在宅VPNの盲点

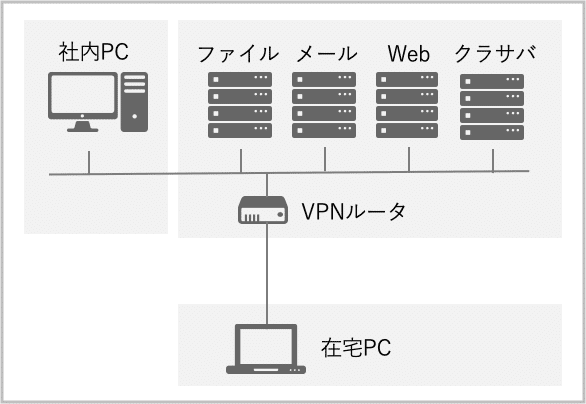

在宅ワークでVPNを導入している企業は多いことであろう。社員の自宅環境から社内システムにアクセスするために、最も手軽に実現できるのが「リモートアクセスVPN」だからだ。

ここでは自宅からのVPN接続によるセキュリティ対策について考察する。

在宅パソコンからVPNで社内に接続

自宅から社内へのVPN接続に対してゼロトラストFTA検討を実施するにあたり、社員個人の在宅パソコンの利用を許可した場合を想定する。

・通信方法:リモートアクセスVPN(IDパスワード認証)

・接続先:社内オンプレ業務システム

・端末:在宅パソコン

・セキュリティ対策:

□ VPNルータ パッチ更新等

【盲点1】 マルウェア感染によるリスクが最も高い

このケースのゼロトラストFTA分析による脆弱性チャートは下記となる。

このチャートでわかるように、このケースではマルウェア感染による情報漏洩リスクが最も高いことがわかる。

個人パソコンはシステム管理者が管理出来ないため、アンチウイルスソフトが適切に設定されているか把握出来ない。(参考「第7話 マルウェア情報漏洩の盲点」)

特にVPN接続では、業務データは在宅パソコン内に保存されてしまう可能性も高いため、ウイルス感染により狙われやすい。

【盲点2】 個人パソコン紛失による漏洩リスク

個人パソコンがノートパソコンの場合だと、社員が業務情報を保存したままパソコンを紛失するリスクがある。(参考「第8話 モバイル端末紛失の盲点」)統計データでは約20%の企業がパソコンの紛失を経験している。個人のノートパソコンも同様のリスクがある上、紛失時でもシステム管理者が把握出来ない可能性がある。

パソコンの紛失対策は

・業務データを端末に保存させない

・ディスクを暗号化する

のいずれかが有効であるが、個人パソコンにそれらのセキュリティ対策を実施するのは困難である。

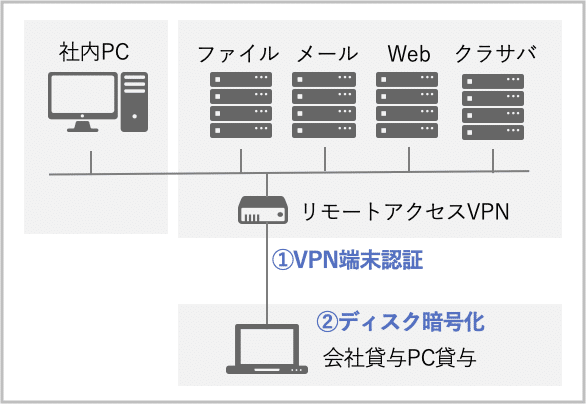

パソコンを要塞化して持ち帰り

これらの脆弱性に有効な対策の一つが「持ち帰り要塞パソコン」の利用だ。

「持ち帰りパソコン」に下記セキュリティ対策(要塞化)を実施し、社員が自宅からVPN接続するとする。

セキュリティ対策:

□ 持ち帰りPC:アンチウイルスソフト

□ 持ち帰りPC:ディスク暗号化

□ 持ち帰りPC :USB使用禁止

この対策を実施すると脆弱性チャートは下記となる。

マルウェア感染や端末紛失のリスクは大幅に改善されることがわかる。

【盲点3】 VPNのアカウント情報が漏洩したらアウト

要塞化したパソコンの持ち帰り対策の次に残される脆弱性は、脆弱性チャートから「不正アクサス」であることがわかる。

VPNルータについてセキュリティパッチを更新するなど脆弱性も対策を実施していても、社員のVPNアカウントが漏洩したら、誰でも簡単に外部から社内に侵入することが出来てしまう。(参考「第10話 不正アクセス情報漏洩の盲点」)

この不正アクセスに有効な対策は多要素認証だ。たとえばVPNアクセスに対して、システム管理者が許可した持ち帰りパソコンのみの接続を許可する二要認証を適用などは効果的だ。

VPNアクセスによく利用されるのはMACアドレス制限であろう。MACアドレスは技術的になりすましは可能であるが、それでも導入することで(導入前と比べて)不正アクセスの難易度は大きく上がる。

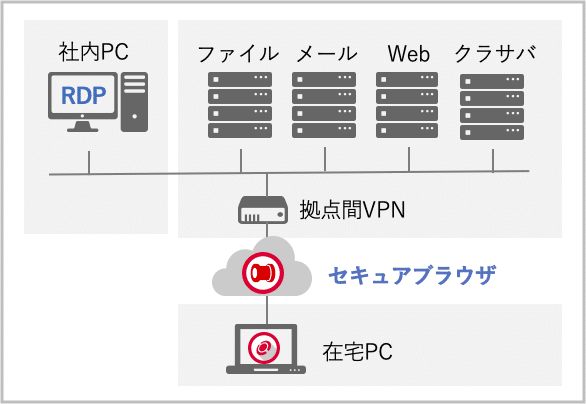

セキュアブラザで全方位対策も

持ち帰りパソコンではなく、社員の在宅パソコンを利用させたい場合は、セキュアブラウザの導入も考えられる。

在宅パソコンにインストールされたセキュアブラウザから、業務のWebシステムや、社内の自分のパソコンに対しリモートデスクトップ接続を行う。

セキュアブラウザDoCANは、

・ウイルス感染の可能性があるパソコンでは起動しない。

・端末にデータを残さない。

・システム管理者が許可した端末のみアクセス可能。

というセキュリティ機能を持つ。

持ち帰りパソコンの要塞化や、VPN接続の多要素認証化が運用上困難な場合は、セキュアブラウザDoCANも選択肢の一つとなるだろう。

まとめ

・在宅VPNはマルウェア感染と不正アクセスが脆弱性。

・マルウェア感染対策は、要塞化した持ち帰りパソコンが有効。

・不正アクセス対策は、MACアドレス制限が有効。

・セキュアブラウザで全方位の対策も有効。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願います。

この記事が気に入ったらサポートをしてみませんか?