第38話 暗号化しなくても良いデータ。暗号化するべきデータ。〜CIS Controls 03

今回はCIS Controls第03章データ保護について考察する。

守るべきデータは社内社外関係なく存在する

CIS Controls 03 データ保護

概要

データの識別、分類、安全な取り扱い、保持、および廃棄のためのプロセスと技術的管理を開発する。

何がリスクか?

データはもはや企業の境界線上だけではなく、クラウド上にあり、ユーザーが自宅で仕事をする際には持ち運び可能なエンドユーザーデバイス上にあり、また、パートナーやオンラインサービスと共有されることも多く、世界のどこにでもある可能性があります。

https://www.cisecurity.org/controls/v8/

業務データは今や社内だけにあるものではない。クラウドに保存されていたり、あるいは社外の端末からのアクセスもあるだろう。

このように地球上様々な場所に分散され保存されているデータはどのように保護されるべきなのか。

このデータ保護についてCIS Controlsでは大きく4つの対策を示している。

1 データの運用ルール

3.1 3.2 3.3 3.4 3.5 3.7 3.8 3.12

2 データの暗号化

3.6 3.9 3.10 3.11

3 データアクセスのログ

3.14

4 DLPの導入

3.13

具体策はゼロトラストFTAを使って解析する

ただこれらの対策案は観念的である。

どのようなルールを策定するべきなのか。どのようなデータ暗号化を施すべきなのか。ログは何を残すべきなのか。DLPの導入が必要なのか。

システム担当者が一番知りたいこと。これについては「各社それぜれ適切に判断せよ」というのが、このCIS Controlsのスタンスだ。

そして私達は、それを「適切に判断」するためにゼロトラストFTAを使う。

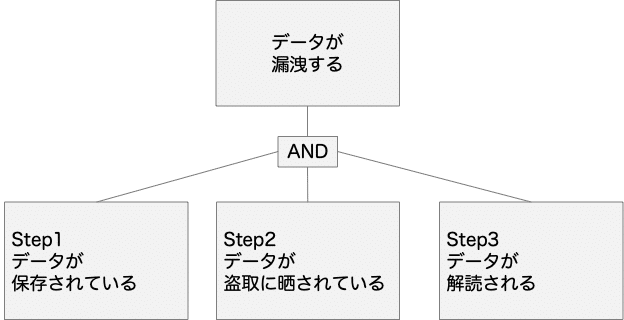

データが漏洩する3つの条件

ゼロトラストFTA解析から、データが漏洩される条件は

・データが保存されている

・データが盗取手段に晒される

・盗取されたデータが解読される

が全て重なった時に発生することがわかる。

まずデータを保存しないこと

ということはまずデータが保存されていないことが一番強力なデータ保護となる。

・セキュアブラウザや仮想デスクトップのような手段で端末にデータが保存されないようにすること。

・USBメモリなどの外部デバイスへの保存を禁止する。

このような手段がとれるケースは、まずこの「データ保存禁止」を実施することが重要となる。

次に脆弱性を塞いでおくこと

業務によっては、端末にデータを保存させる必要がある場合がある。またサーバなどは当然様々なデータを保存しなくてはならない。

この場合は、データを盗取手段に晒されないようにすることが重要となる。

・PC端末もサーバもOS、ミドルウェア、アプリの脆弱性を塞いでおく。

・サーバについては、多要素認証などの導入でなりすましアクセスを防止する。

これらの対策により、業務データをハッキングなどの情報盗取に晒されるリスクを抑えることが出来る。01章と02章で解説した。

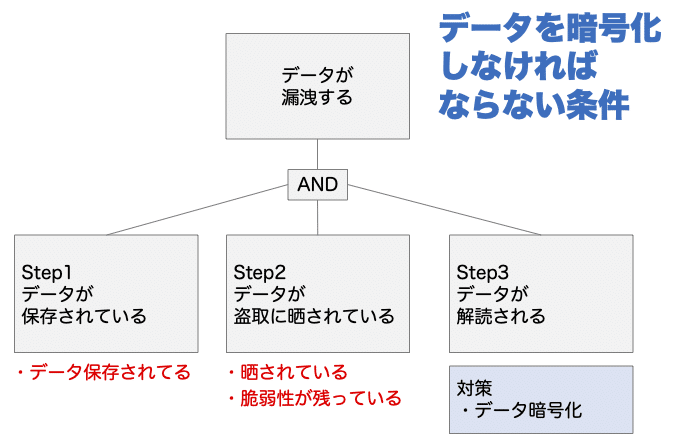

それでもダメなら暗号化

ただ、それでも情報盗取に晒されるケースがあり得る。

・ネットワーク上での情報盗取。

・PCやUSBメモリなどの端末の盗難盗難。

このような「盗取に晒されることを防ぎきれない」場合は、データを暗号化することで対策が可能だ。

このように、CIS Controls 03ではデータ暗号化の対策が述べられているが、闇雲に暗号化することが必要なわけではない。

ゼロトラストFTAの解析結果を突き合わせて、データ盗取に晒されるケースを洗い出して、その上で必要なケースに暗号化を施すことが大切である。

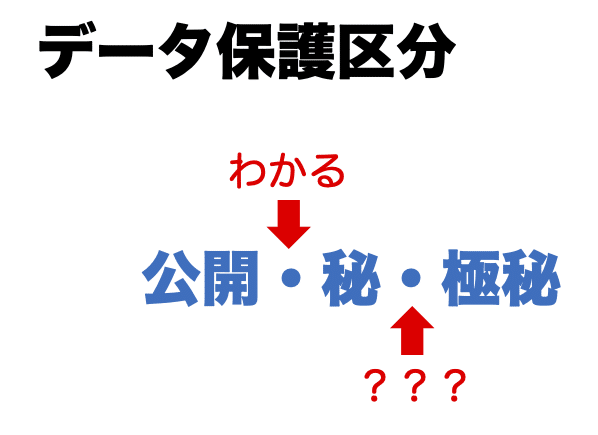

データ保護の区分けってどうやるの?

またデータの保護についても、どのデータをどういうルールで守るべきかという基準もまた難しい。

CIS Controls 03では「極秘」「秘」「公開」に分類することを推奨しているが、では「極秘」と「秘」のデータ保護はのように分ければよいのかは述べられていない。

データの重要度に合わせて安全率を定める

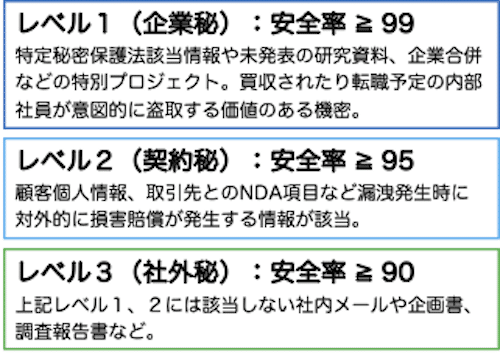

ゼロトラストFTAでは、漏洩した時の企業の損失に応じて、

・企業秘

・契約秘

・社外秘

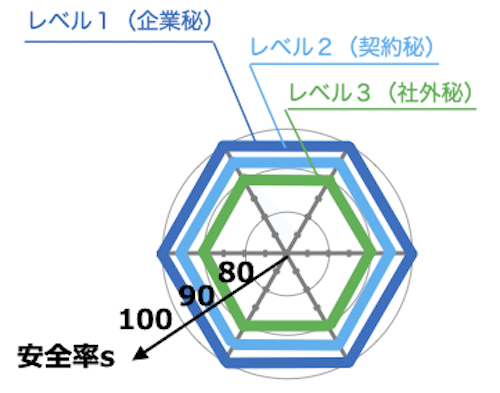

に分類し、それぞれ守るべき安全率の指標を出している。

たとえば企業秘であれば、6軸の全項目について99%以上の安全率を目標とするべきだ。

レベル1(企業秘)を保護するためには

その達成方法の手段としてDLP(Data Loss Prevention)などのツールも有効であろう。

このDLPを契約秘や社外秘レベルにまでも適用すると、検出ルールが厳しすぎて実際の業務に支障が出るか、逆に検出ルールがザルとなり本当の情報漏洩を防げなくなる。

したがってDLPのような厳密なツールは、99%の安全率で保護するような企業秘に対して絞って適用することが効率的だろう。

またデータのアクセスログについては、これは特に内部不正で効果的と言われる。特に社員に事前に「あなたがこのデータにアクセスしたことはログに記録されています」というアナウンスが効果的だ。(第11話 内部不正漏洩の盲点参照)

99%の安全率を目指す契約秘については、御操作ミスや内部不正対策として、DLPの導入やアクセスログの管理と告知は有効であると言える。

しかしいずれにせよレベル1のデータの保護については、各社の業務フロー、システム運用、ネットワーク構成などに応じて、独自でゼロトラストFTAを実施することが望ましい。(第32話 セキュリティ対策検討の前にFTAが役に立つ理由参照)

まとめ

1,暗号化は盗取盗難にさらされるデータを優先的に。

ー データを保存させないこと

ー 脆弱性はふさぐこと

2,レベル1(企業秘)は、まず自社でゼロトラストFTA解析を。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

この記事が気に入ったらサポートをしてみませんか?