第36話 危険な端末はつなげさせない 〜 CIS Controls 01

世界標準の「企業セキュリティガイド」

CIS Controlsをご存知だろうか。CISとは、Center for Internet Securityという米国の非営利団体である。

CIS(Center for Internet Security)とは、米国国家安全保障局(NSA)、国防情報システム局(DISA)、米国立標準技術研究所(NIST)などの政府機関と、企業、学術機関などが協力して、インターネット・セキュリティ標準化に取り組む目的で2000年に設立された米国の団体の略称です。

そのCISが改訂・管理している「CIS Controls」は、現在発生しているサイバー攻撃や近い将来に発生が予測される攻撃の傾向を踏まえ、多岐にわたる対策の中から、自社(組織)が実施すべき対策と、その優先順位を導くためのアプローチを提示したフレームワークです。

サイバーセキュリティに関する技術分野に焦点が当てられていることが特徴で、日本企業でも参考にする企業が増えています。「CIS Controls」、元々は、米国国家安全保障局(NSA)等の米国の公的機関や情報セキュリティ専門企業などが共同で研究し、米国のセキュリティ専門団体であるSANS Instituteが取りまとめて発行されましたが、現在はCISが改訂・管理しています。

NRIセキュアでは、2012年にCIS Controls v3の日本語翻訳版を公開以後、7年間にわたり計7バージョンの翻訳を担当しています。

NRIセキュア公式サイトより引用

https://www.nri-secure.co.jp/glossary/cis-controls

このCIS Contrlolsはさすが米国のセキュリティ専門家の頭脳が結集して生まれたものであり、日本の企業にも有用な情報である。

現時点(2021年10月)での最新版はV8である。日本語版は公式サイトからダウンロードできる。

https://www.cisecurity.org/controls/v8/

このガイドはセキュリティ対策の指針としては非常に有効ではあるが、実際に企業の環境に当てはめていくとなると、判断が難しい内容も多い。

CIS Controls 01

今回からシリーズとして、「ゼロトラストFTAの視点からのCIS Controls」を考えていく。

01 企業資産のインベントリとコントロール

物理的、仮想的、遠隔的にインフラに接続されているすべての企業資産(ポータブル、モバイルを含むエンドユーザーデバイス、ネットワークデバイス、非コンピューティング/IoTデバイス、サーバー)、およびクラウド環境内の資産を積極的に管理(インベントリ、トラッキング、修正)し、企業内で監視・保護する必要のある資産の全体像を正確に把握します。これにより、未承認で管理されていない資産を特定し、削除や修正を行うことも可能になります。

https://www.cisecurity.org/controls/v8/

簡単に言うと「危険な端末は社内につながせるな」ということになる。

では具体的にどのような驚異に対して、どのような対策を行えば良いのか。それを分析するためにゼロトラストFTAを使って解析する。

危険端末=マルウェア感染とハッキング

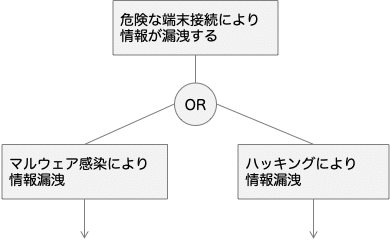

TOP事象は「社内ネットワークに危険な端末が接続されることにより情報が漏洩する」と定める。

社内の危険端末からの情報漏洩は大きく次の2つのケースに分かれる。

マルウェア感染から社内を守る

マルウェアに感染した端末が社内ネットワークを通じて、他のサーバやPC端末内の情報を盗取するパターン。

一番確実なのは、サーバやPCがマルウェアを受け入れないエンドポイント対策となろう。

具体的な対策は次のようなものとなる。

ハッキング端末からの攻撃から守る

こちらは

・なりすましハッキング(正規ルート)

・脆弱性ハッキング(非正規ルート)

のパターンが考えられる。

なりすましハッキングについてはサーバなどの認証を突破する方式だ。これは多要素認証が効果的と言える。

脆弱性ハッキングはOSやミドルウェアの脆弱性対策が必須となる。

危険端末を洗い出してシャットアウト

以上 CIS Controls 01 が企業に求めることは

● 危険な端末を洗い出して

● 危険な端末をシャットアウト

と言える。

危険端末を洗い出しについては、

危険端末を洗い出して

・OSセキュリティパッチが当てられないPCやサーバを洗い出し

・アプリやミドルウェアが最新にできないPCやサーバを洗い出し

・最新パッチがあてられないルータや機器を洗い出し

・「認証なし」または「一要素認証」サーバの洗い出し

特に注意するのは下記のケースとなる。

ー 工場内作業端末

ー 海外事業所パソコンや社員の在宅個人PC

ー 古い業務システムのサーバや接続PC

ー 今は使用していない(いつか使うかもしれない)VPNルータ

ー 古い業務システムまたはSaaSやDaaSなどのクラウドサービス

そして危険端末のシャットアウトとしては

危険端末をシャットアウト

・要塞端末認証

・不正端末接続監視

この「要素端末認証」とは「情報漏洩対策をしたセキュリティ端末以外は接続させない多要素認証」のことである。(第34話 マイクロソフト「もうパスワードは廃止します。危ないんだもん。」参照)

これ以外に社内ネットワークに不正端末の接続があれば検出してアラートを発する機器の導入なども効果的と言える。

まとめ

● 危険な端末を洗い出して

● 危険な端末をシャットアウトする

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

この記事が気に入ったらサポートをしてみませんか?