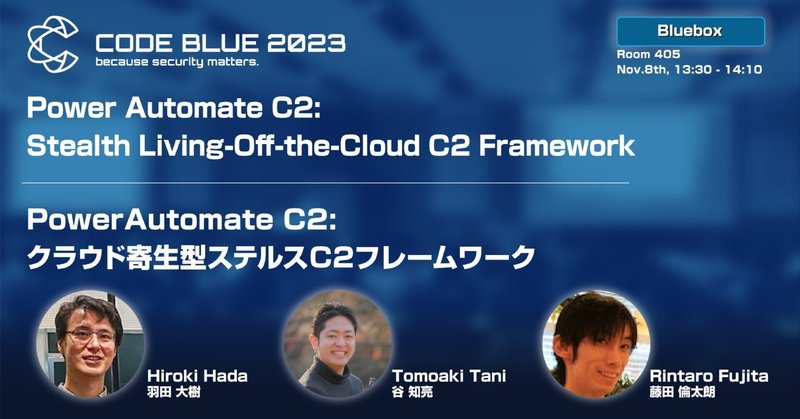

【CODE BLUE 2023】羽田大樹 & 谷知亮 & 藤田倫太朗 / Hiroki Hada & Tomoaki Tani & Rintaro Fujita

●Abstract

PowerAutomate C2: クラウド寄生型ステルスC2フレームワーク [ ja ]

Power Automate C2: Stealth Living-Off-the-Cloud C2 Framework [ en ]

今回はBlueboxのカテゴリから「PowerAutomate C2: クラウド寄生型ステルスC2フレームワーク」の発表を行う、羽田大樹氏、谷知亮氏、藤田倫太朗氏のインタビューをご紹介します。セキュリティ・エンジニアとして活躍される三名で、羽田氏に回答いただきました。

講演のテーマはPowerAutomateの機能を利用したレッドチームツールの紹介です。PowerAutomateとは、Microsoft社が提供するMicrosoft365アプリケーションの1つで、ローカルアプリケーションやWebアプリケーションの自動化に役立ってくれます。

組織のIT環境がエンドポイント中心からクラウドに移行するのに伴い、攻撃者もクラウドをターゲットをした新たな手法を生み出しています。その1つが「Living Off the Cloud」と呼ばれるもので、攻撃者がターゲットを侵害した後、新たにマルウェアなどを仕込むのではなく、元よりターゲットのシステムにあったツールを悪用する手法です。監視や調査といった防御側の目から逃れることを目的としています。

攻撃者によるPowerAutomateの悪用を懸念した羽田氏らは、その危険性を広く知らしめるため、攻撃者視点のレッドチームツールとして、PowerAutomate C2を開発したといいます。

ーーーー

This time, we will introduce an interview with Hiroki Hadaーsan, Tomoaki Taniーsan, and Rintaro Fujitaーsan, who will present "PowerAutomate C2: A Cloud-Parasitic Stealth C2 Framework" from the Bluebox category. All three are active security engineers, and Hadaーsan has provided the answers.

The Session theme is introducing a Red Team tool utilizing the features of PowerAutomate. PowerAutomate is one of the Microsoft 365 applications provided by Microsoft, and it helps with the automation of local and web applications.

As IT environments shift from endpoint-centric to cloud-based, attackers are also developing new methods targeting the cloud. One such way is "Living Off the Cloud," where attackers, after compromising a target, do not plant new malware but exploit tools already in the target's system. The objective is to evade detection and investigation by the defensive side.

Hadaーsan and his co-researchers, concerned about the potential abuse of PowerAutomate by attackers, developed PowerAutomate C2 as a Red Team tool from an attacker's perspective to raise widespread awareness of its dangers.

ーーーー

●Bio

羽田大樹 [ ja ]

谷知亮 [ ja ]

藤田倫太朗 [ ja ]

Hiroki Hada [ en ]

Tomoaki Tani [ en ]

Rintaro Fujita [ en ]

●Interview

[ja]インタビュー

Q1. 今回、カンファレンスで発表する研究を始めたきっかけを教えてください。

A1. レッドチームとして M365 に対する攻撃を検討していた際に、Power Automate の機能が想像以上に豊富で、逆に攻撃に悪用されてしまう可能性を感じました。従来のマルウェアができることは Power Automate 上でもできるのでは、という発想で C2 マルウェアと同様な機能を実装しながら、Power Automate についてシステム管理者が理解しておくべき問題となりそうな仕様を複数発見しました。これらの内容は一般的にほとんど知られていないことから、レッドチーム向けのツールとして実装することで注意喚起することにしました。

Q2. 研究の過程でどのような点で苦労しましたか?

A2. Power Automate はエンジニアでない一般のオフィスワーカーを想定したローコードの GUI プラットフォームで、逆に日ごろプログラムを書きなれたエンジニアからすると扱いづらい点があります。今回は GUI を極力触らずに操作できるよう Python のインターフェースを実装しました。また、Power Automate の凝った機能を利用しようとするとドキュメントがほとんどなく、実験と試行を繰り返しながら仕様を明らかにしていきました。

Q3. CODE BLUEの参加者、参加を検討している人に向けてメッセージをお願いします。

A3. ゼロトラストの世界を目指して多くのシステムや情報はクラウドに移行していきましたが、ますます Power Automate が悪用される機会は増えています。Power Automate は攻撃者にとって魅力的な攻撃ベクターとなるポテンシャルを持っていますが、その脅威はまだあまり知られていません。今回の発表では、多くの人に Power Automate の仕様に向き合いながら活用していく上での注意点を共有できると嬉しいです。

[en]Interview

Q1. How did you initiate your journey into the topic that you are presenting?

A1. While considering attacks against M365 as a Red Team, we found that Power Automate had a surprisingly rich set of features, which conversely could be exploited for attacks. With the idea that what traditional malware can do might also be achievable through Power Automate, we implemented functionalities similar to those of C2 malware and, in the process, discovered several issues with Power Automate that system administrators should be aware of. These findings are generally not well-known, so we decided to implement them as a tool for Red Teams to raise awareness.

Q2. What were some challenges you faced during this research?

A2. Power Automate is a low-code GUI platform designed for general office workers who are not engineers, which conversely can be challenging for engineers who are accustomed to writing code daily. For this reason, we have implemented a Python interface that allows for operation with minimal interaction with the GUI. Additionally, when attempting to use the more sophisticated features of Power Automate, there is almost no documentation available, so we had to clarify the specifications through experimentation and trial and error.

Q3. What message would you like to convey to those considering attending this talk?

A3. As we move towards a world of zero trust, many systems and pieces of information have transitioned to the cloud. Yet, the opportunities for Power Automate to be exploited are increasing. Power Automate has the potential to be an attractive attack vector for attackers, but its threats have yet to be widely known. In this presentation, it would be gratifying to share with many people the precautions to be taken while engaging with and utilizing the specifications of Power Automate.