WAN Firewall

こんにちは。

株式会社フーバーブレイン SE の香取です。

SASE の良いところはネットワークとネットワークセキュリティが一体となっていることです。

様々なソリューションやサービスを組み合わせても同じことは実現できますが、どうしても学習・運用のコストは増えてしまいます。

Cato Cloud には境界型防御(WAN / Internet Fierwall)からネットワークセキュリティ(IPS, NGAM, SWG)、そしてゼロトラスト環境の構築に欠かせない SDP(Software Defined Perimeter)など、多くのセキュリティ機能が搭載されています。

ひとつのプラットフォーム、一貫した操作性で多くの機能をもつ SASE をぜひご体験ください。

Cato Cloud についてのお問合せ、PoC のご依頼などはこちらまで。

WAN Firewall

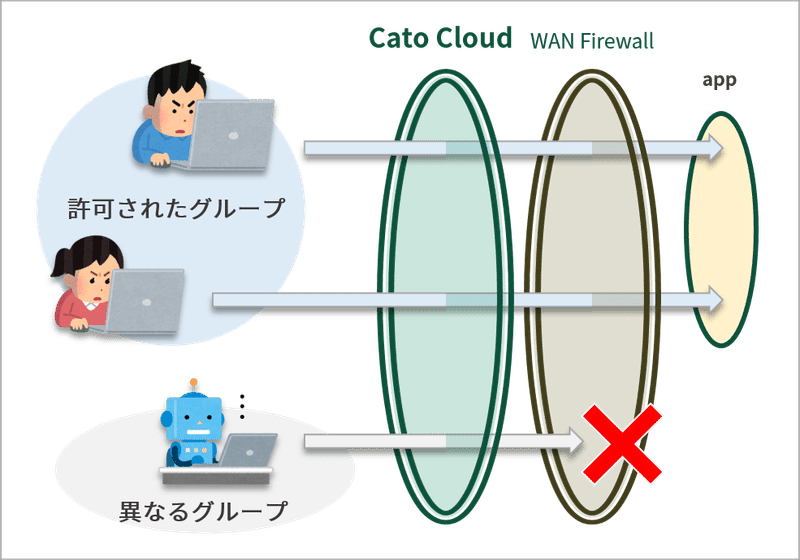

セキュリティ機能のひとつとして、今回は WAN Firewall を取り上げます。

ファイアウォールと言うと、一般的なイメージは「IP アドレスと TCP/UDP のポート番号によるアクセス制御」だと思います。

Cato Cloud の場合は「アプリケーション」や「ユーザー」といった、SASE を構成する様々な要素をアクセス制御に利用できます。統合サービスである利点です。

検証環境の構築

前回 Photon OS + Docker の環境を構築しました。

この環境を利用して Rocket.Chat を動かしてみたいと思います。

docker-compose.yml を編集して、Cato Socket 配下の VLAN でコンテナ群を起動しています。この検証環境の構築方法に関しては、下記のスライドを参照してください。

SD-WAN を経由して Rocket.Chat が使える様になりました。現時点では WAN 内の誰もがこのチャット(ログイン画面)にアクセスできます。

もし、これが「開発部のチャットで、重要な情報が飛び交う場」だとしたら ID / パスワードの制限だけでは不安ですね。また、アプリケーションの利用を許可されたメンバーであっても、DB などへのアクセスは制限する必要があります。

Cato Cloud のネットワークアクセス制御

管理ポータルを見ると、ネットワークアクセス制御に関する複数の設定箇所があります。

(1) Networking / Network Rules

(2) Security / WAN Firewall

(3) Security / Internet Firewall

基本的には(1)の Network Rules で、対象へのアクセスを許可する設定が行えます。また、QoS や出口 PoP、TCP アクセラレーション等、多くの設定項目があります。

(2),(3) の WAN / Internet Firewall は、もっとシンプルに「アクセス許可・拒否に特化した機能」となっています。

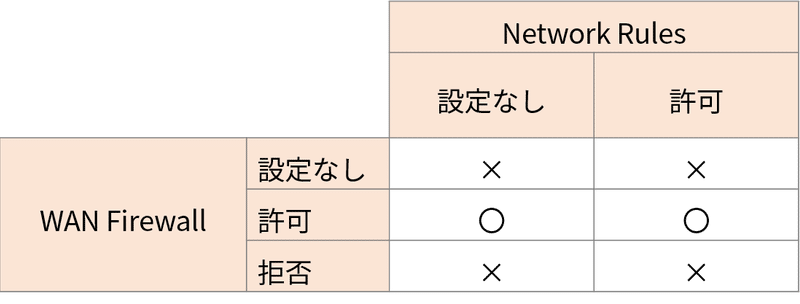

これらの関係はどうなっているのでしょうか。今回使用する WAN Firewall について調べてみます(初期設定ではオフの WAN Firewall をオンにしています)。

WAN Firewall の方が Network Rules よりも強い(優先される)ことが分かります。よって、今回は下記の方針で行きたいと思います。

- Network Rules の初期設定(WAN 内は全て許可)は変更しない。

- WAN Firewall でアクセス許可の設定を行う。

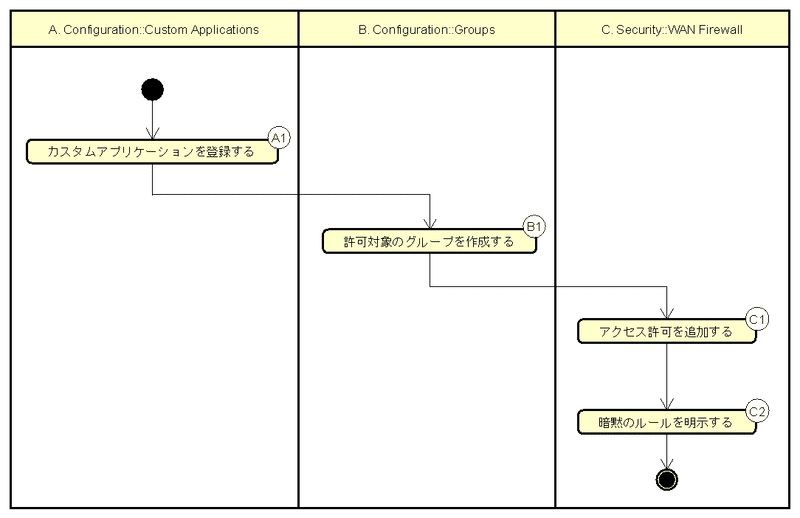

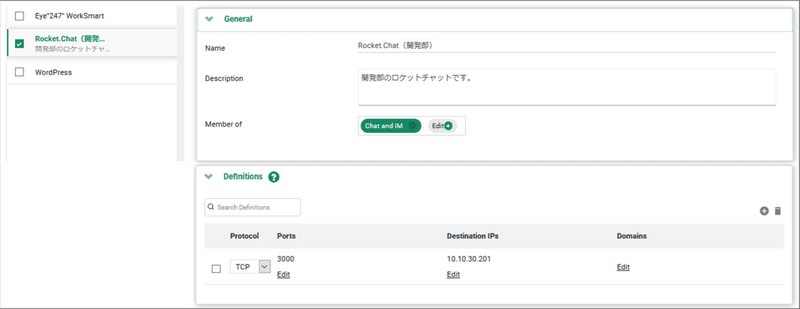

A1. カスタムアプリケーションを登録する

Configuration / Applications

スライドを参照すると、今回設定したアプリケーションを構成する IP アドレスはこの様になっています。

(1) 10.10.30.201 Rocket.Chat

(2) 10.10.30.202 MongoDB

(3) 10.10.30.203 MongoDB(レプリカ)

(4) 10.10.30.204 hubot

利用者には (1)だけを許可します。

恐らく私はファイアウォール・ルールを設定するにあたり「許可したい IP アドレスやポートは何だっけ?」となり、運用時には「この IP アドレスは何だっけ?」となってしまいそうな…。

10.10.30.201:3000 では無く「Rocket.Chat(開発部)」なら、毎度こんな事にはなりません。転ばぬ先の杖として、カスタムアプリケーションを登録しておきます。

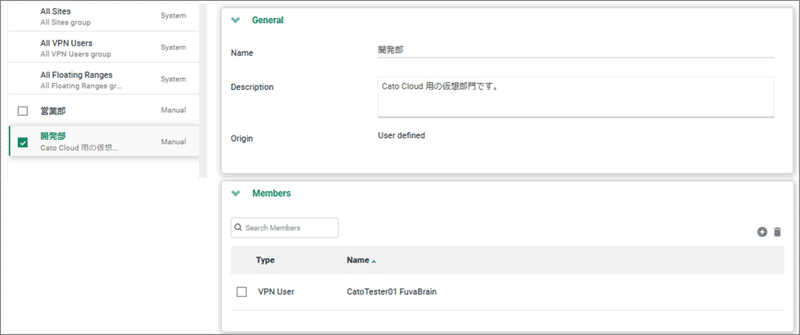

B1. 許可対象のグループを作成する

Configuration / Groups

「誰が、対象のアプリケーションにアクセスできるのか」を定義します。アクセス元 IP アドレスは「誰」を特定するには不向きです。より対象を特定しやすいユーザーやグループを使用します。

ここでは CatoTester01 というユーザーをグループ「開発部」のメンバーにしています。

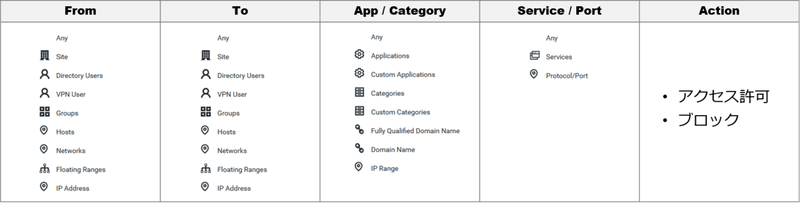

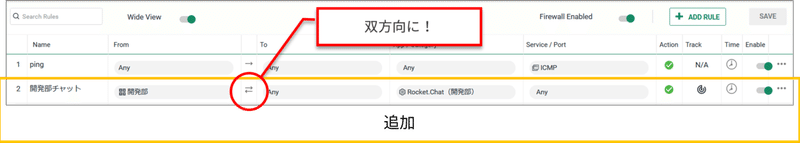

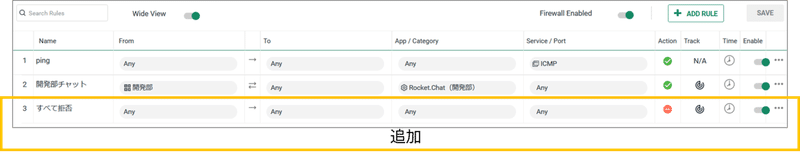

C1. アクセス許可を追加する

Security / WAN Firewall

許可設定です。「ADD RULE」をクリックして、新しいファイアウォール・ルールを追加します。

From, To など設定項目には様々な要素を使用できます。

それでは許可ルールを追加しましょう。

From: 開発部(B1で設定したグループ)

App / Category: Rocket.Chat 開発部(A1で設定)

From, To の間の矢印をクリックして、双方向にしておきます。一方通行のままだと、サーバからクライアントポートへのアクセスが拒否されてしまうためです。

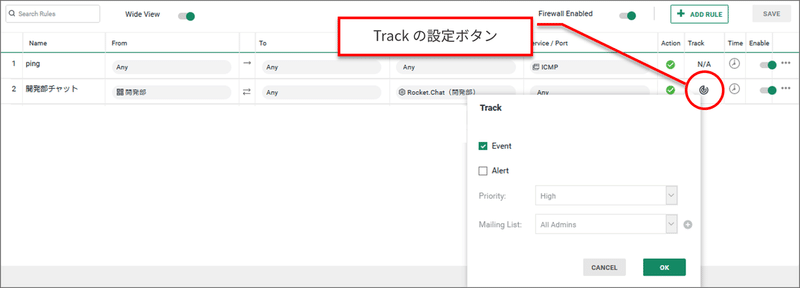

また、Track の設定も行います。Event はイベントログへの記録、Alert は管理者へのアラートメール送信です。Event をオンにしておくと、ルールが使用された場合にログが記録されます。

C2. 暗黙のルールを明示する

Security / WAN Firewall

先ほどイベントログを記録する設定をしました。ただし、許可ルールに対する設定なので「正常にアクセスできた場合に、イベントログに記録される」という仕様です。

ファイアウォールですから「拒否されたログ」の方が見たいです。そんな時には暗黙のルールを明示するという方法があります。

WAN Firewall のルールは上から順に評価され、どのルールにもマッチしない場合は最終行(全拒否:暗黙のため行としては存在しない)によって拒否されます。

暗黙だから設定できないのであり、最終行に手動で全拒否ルールを追加してしまえば良いのです。そして Track の Event をオンにしておけば拒否されたログを取得することができます。

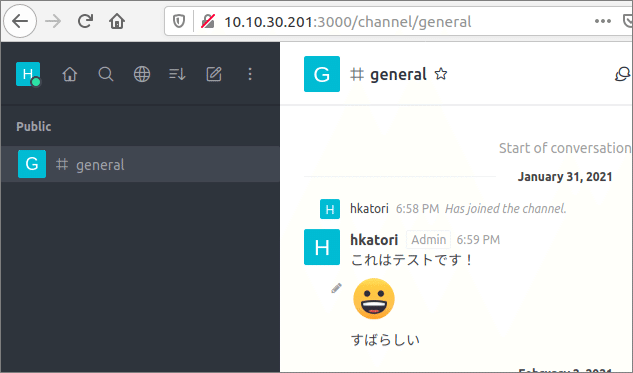

テスト

それでは Rocket.Chat にアクセスしてみます。

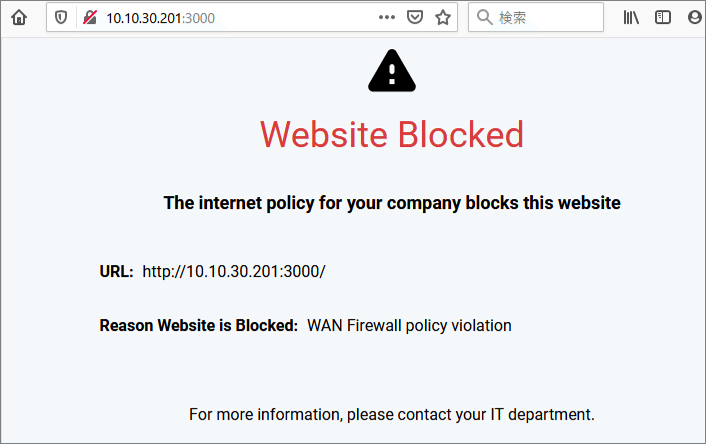

アクセスを拒否された CatoTester02 のブラウザには明確に「Website Blocked」と表示されています。このページは色やロゴなど、多少カスタマイズできます(Configuration / Redirect Page Customization)。

CatoTester01(グループ「開発部」のメンバー)

CatoTester02(異なるグループのメンバー)

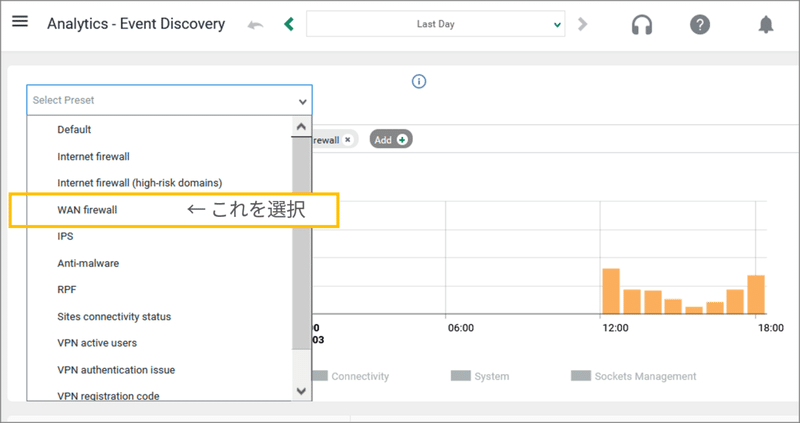

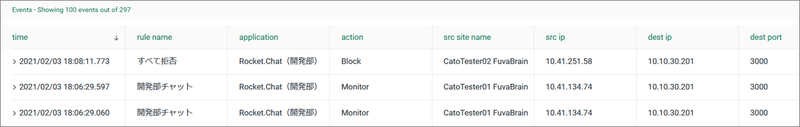

ログの確認

Analytics / Event Discovery

「Select Preset」のプルダウンから WAN Firewall を選択してフィルタします。許可されたアクセスだけでなく、Block となったものもログに記録されています。

WAN Firewall の設定完了です!

これからも Cato Cloud の多彩な機能を実際の利用に近い形で紹介して行きます。よろしくお願いいたします。

この記事が気に入ったらサポートをしてみませんか?