インテル® EMAでクライアントPCの管理を行う(二要素認証編)

先日、インテル® Endpoint Management Assistant (EMA)の最新バージョンであるv1.13.0がリリースされました。このバージョンでは前のバージョン(v1.12.2.0)で追加された最新プラットフォーム(AMT 18.0)への対応を含め、いくつかのアップデートがあります。中でもセキュリティ強化の機能として二要素認証(2FA)の対応が追加されました。EMAでの二要素認証にはTime Based One Time Password (TOTP) が使用され、これまでのユーザー名とパスワードの認証に加えてMicrosoft AuthenticatorやGoogle Authenticatorのようなスマートフォン上のアプリで認証を行います。

2FAを有効にする

まずは有効にしたいアカウントでログオンします。アカウントのアイコンをクリックするとサブメニューに [Manage 2FA] が追加されています。

[Manage 2FA]をクリックすると画面中央にQRコードが表示されます。

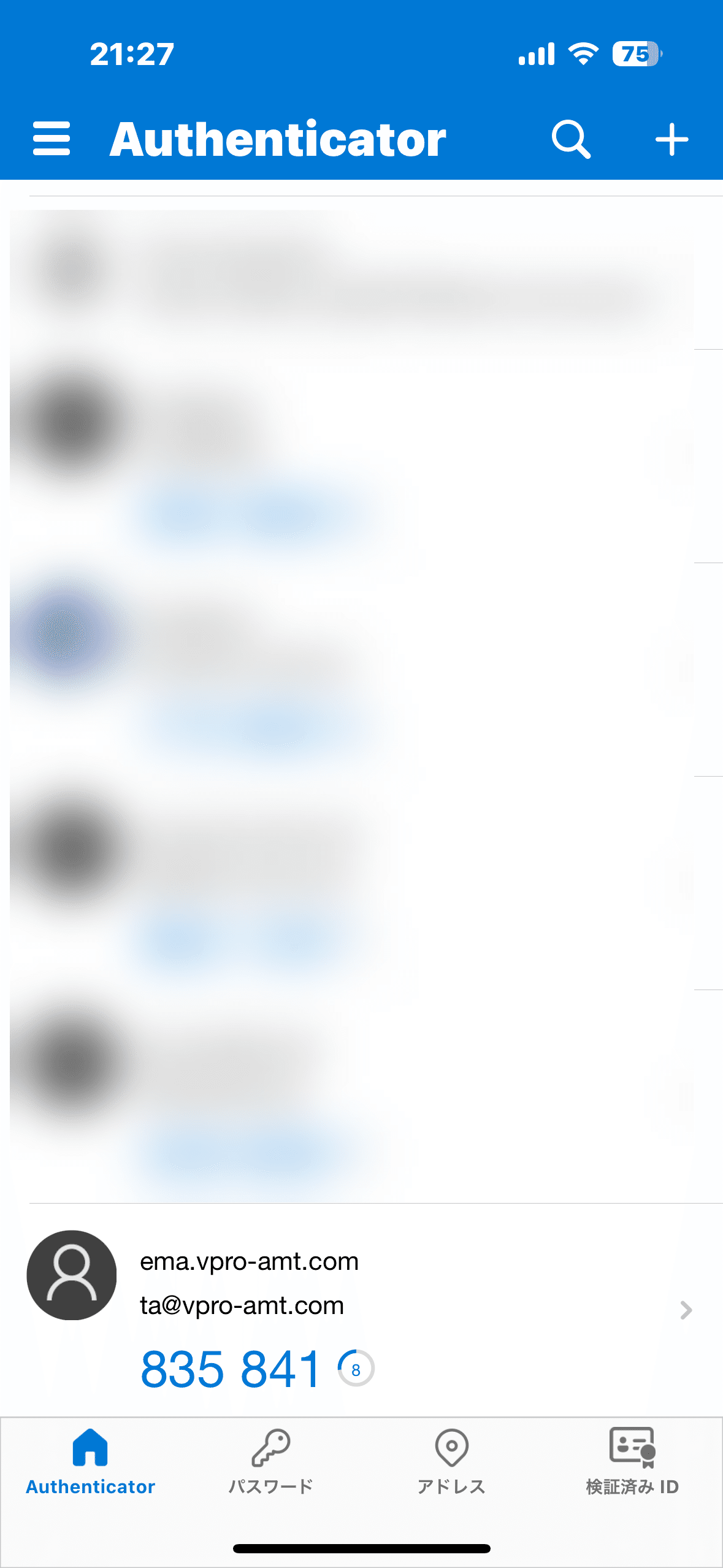

これをMicrosoft Authenticator等の認証アプリに読み込ませると認証アプリ上にEMAサーバー/アカウント名とワンタイムパスワードが表示されます。

Google Authenticatorでも同じような感じです。

表示されたQRコードの下の [2FA Code] の部分にアプリ上で表示されているワンタイムパスワードを入力して[Next]を押します。すると、Recovery Codeという6桁の数字が6つほど表示されます。後述しますが、ワンタイムパスワートが使用できない場合にこのコードを使用してログオンすることができます。一度しか表示されないため、このタイミングでテキストエディタにでもコピペして大事に保存しておいて下さい。

なお、ワンタイムパスワードを入力してもInvalid Codeと赤い文字で表示されてRecovery Codeの表示に進めない場合があります。この場合はEMAサーバーの時刻のずれを疑ってください。TOTPなので当たり前と言えば当たり前なのですが・・・私は引っ掛かりました(箱庭環境のAD DC自体が1分近くずれていました)。

Recovery Codeを控えたら[Next]をクリックして進みます。最後の画面が表示されます。ここで[Finish]をクリックすると完了です。完了すると強制的にログアウトされ、ログオンをやり直します。

今度は2FAの入力画面が出てくるのでワンタイムパスワードを入力するとログオンできます。。

Manage Users画面の一覧には管理下の各アカウントの2FAの登録状況が分かるようになっています。

2FAを解除するには

ログオン直後の画面から[Manage 2FA]をクリックすると今度はQRコードではなく解除の画面が表示されます。ここでワンタイムパスワードを入力します。

[Finish]を押すと完了です。

やっちまった・・・場合

2FAを有効にした後、スマホが壊れた、スマホを無くした、認証アプリを消してしまった、OTPの登録を消してしまった等、認証アプリによる認証ができなくなってしまった場合は以下を行います。

1.Recovery Codeが保存されている場合

2FAの有効化時に表示されたRecovery Codeのどれか1つを入力します。ログオンに成功したら一度2FAを解除してもう一度有効化し直します。この際にRecovery Codeも新しいものに変わるので再度保管してください。

2.Recovery Codeも無くしてしまった場合

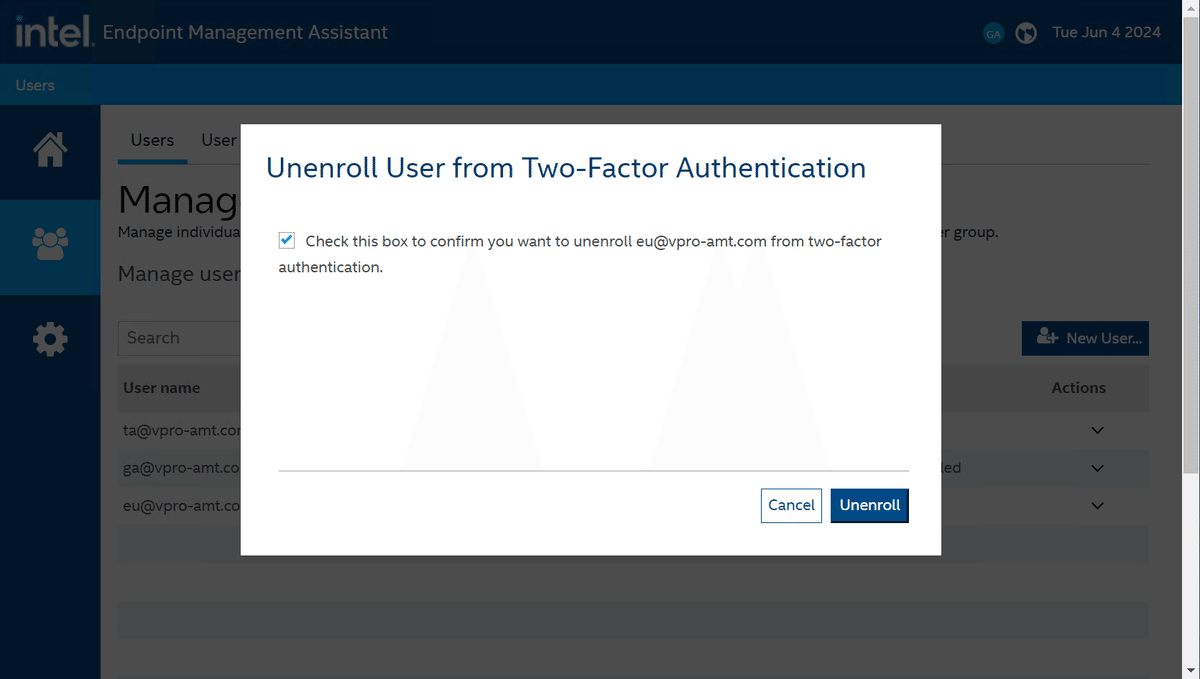

自分ではどうしようもないので、上位の管理アカウントから無効化します。

Tenant AdministratorであればGlobal Administrator、Endpoint Group UserであればGlobal AdministratorまたはTenant Administratorでログオンし、ユーザー一覧から [Unenroll 2FA] を実行します。

この場合、ワンタイムパスワードは入力しません。確認用のチェックボックスにチェックを入れ、[Unenroll]をクリックすると解除されます。

なお、最上位のGlobal Administratorではこの方法は使えない(自分自身なのでワンタイムパスワードの入力が求められる)ので、Recovery Codeを絶対に無くさないようにしてください。

Global Administratorでの設定

Global Administratorアカウントでログオンすると [Settings] の中の [Security Settings] の所でTOTPで使用するアルゴリズムの変更が可能です。デフォルトはSHA1を使用するようになっていますが、SHA256やSHA512へ変更することができます。認証アプリがそれらに対応しているのであればそちらの方がより良いと思いますが、Microsoft AuthenticatorやGoogle Authenticatorでは上手く行きませんでした。

さて次回は

次回は再びPowerShellに戻って続きを行います。

6/13/2024 追記

と思ったのですが、次回もこの続きを行います。