インテル® EMAでクライアントPCの管理を行う(Admin Control Mode編)

前回、クライアントPCをEMAの管理下に置いてリモートの操作を行いましたが、クライアントPCのAMTは一部制限のあるClient Control Modeとしてプロビジョニングされていました。特に画面の操作にあたっては利用ユーザーからの同意の操作が必要で、ヘルプデスクのような業務であれば問題無いのですが、リモートワークでオフィスの自席のPCを遠隔から操作したい場合など無人での運用を行う場合は同意操作を必要としないAdmin Contol Modeとしてプロビジョニングを行う必要があります。これを行うには市販のAMTプロビジョニング専用の証明書が必要になります。この証明書の入手にあたってはインテル社からもいくつかのドキュメントが用意されているので、こちらを参考にしてみて下さい。第5回のRemote Configurationの部分で触れたようにCSMEのFirmwareにはこれらの証明書ベンダーのルート証明書のハッシュ値(拇印)が登録されています。証明書をEMAサーバーに登録しておく事で証明書を使用したよりセキュアなプロビジョニングを行えてAdmin Contol Modeにする事ができます。

ただし、最後の物を除いてどれも少し古い資料で、インテル® SCSというかつて存在した構成用サーバーアプリケーション向けの資料になっていますが、証明書自体は同じ物です。また、証明書ベンダーの画面表示等も現在の物とは変わってしまって全くこの通りには進まないかもしれませんが、基本的なポイントは変わりません。

1.SSL証明書がベースである。

2.拡張キー使用法のOIDにSSL証明書にあるサーバー認証に加えてAMT固有のOID (2.16.840.1.113741.1.2.3) が追加されている。

または

サブジェクトのOUの値が Intel(R) Client Setup Certificate と指定されている。

3.サブジェクトのCN(Common Name)はEMAサーバーをオンプレミスとして配置する場合はEMAサーバーのFQDNをそのまま指定しますが、クラウドに配置する場合のようにクライアントPCとドメインサフィックスが異なる場合はEMAサーバーのホスト名+クライアントPCのドメインサフィックスを指定して下さい。例えばクラウド上のEMAサーバーのFQDNがema.emacloud.netで、クライアントPCのドメインサフィックスがvpro-amt.comの場合はCNをema.vpro-amt.comと指定します。

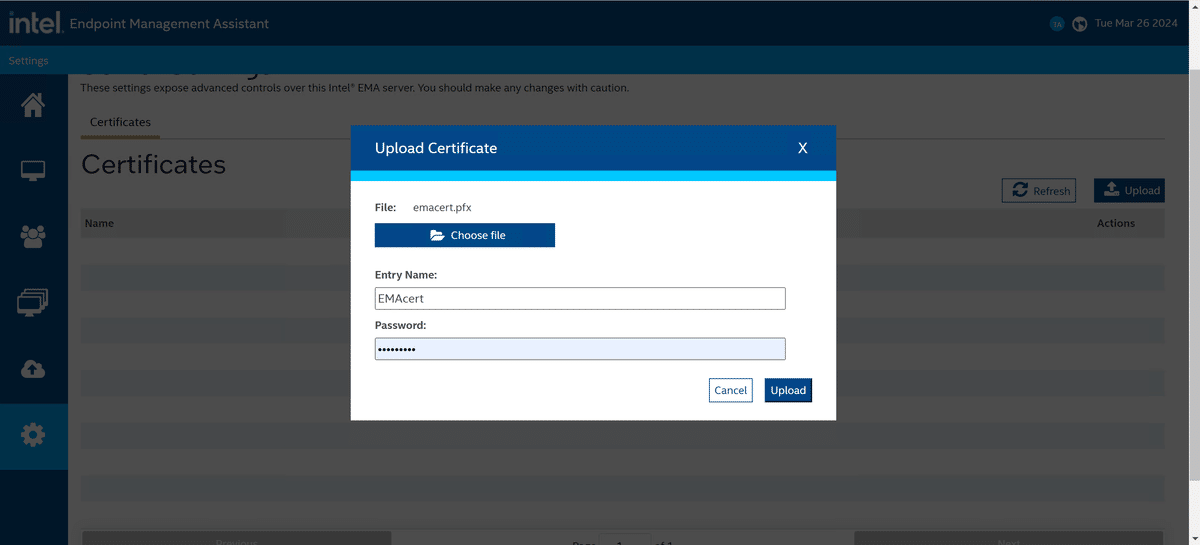

証明書の登録

購入した証明書をEMAサーバーに登録します。証明書ファイルは秘密鍵を含んだ証明書チェーンになっていて、.cerまたは.pfxの拡張子である必要があります。そうでない場合は適宜変換して下さい。

EMAのコンソールのSettingsの所にあるCertificatesで証明書をアップロードします。

ファイルを指定し、名前を付けて秘密鍵にアクセスするためのパスワードを入力します。

正しく登録されるとプロビジョニング用証明書に加えてそれに連なるルート証明書(や中間証明書)も一緒に登録されます。

Endpoint Group設定

前々回(第12回)に行ったEndpoint Group設定を別のグループ設定としてもう一度行います。Admin Control Modeとは直接関係ありませんが、無人運用を行う場合は赤枠の部分のチェックを外して下さい。前回のDesktopの表示でユーザーの許可を得る必要が無くなります(あくまでも無人運用の場合だけにしておいて下さい)。

Intel AMT Profileも同様に作成します。こちらは書き換えられるので、新規で作成せずに以前作成したプロファイルを変更するだけでも良いです。以前との違いは無人運用のためにUser Consentの部分のチェックを外しています。AMTのリモートKVMなどでユーザーの許可が不要になります。

続いてAMT autosetupの設定です。以前とは異なり、Activation MethodにCertificate Provisioning(TLS-PKI)が選べるようになっています。下のCertificates DetailsのAvailable Certificatesが先にアップロードした証明書である事を確認します。またMEBxのパスワードにランダムな値をセットして第三者による不正アクセスを防ぐ事もできます(自分も入れなくなりますが・・・入る事も無いと思います。)。

エージェントのインストール&プロビジョニングの実行

前回と同じようにendpoint agentとagent policy fileを配布してエージェントのインストールを行います。クライアントPCを有線LAN経由でネットワークに接続し、ドメインにログオンしておきます。エージェントのインストールを行うとプロビジョニングも開始されます。Client Control Modeの時よりは完了まで少し時間が掛かります。

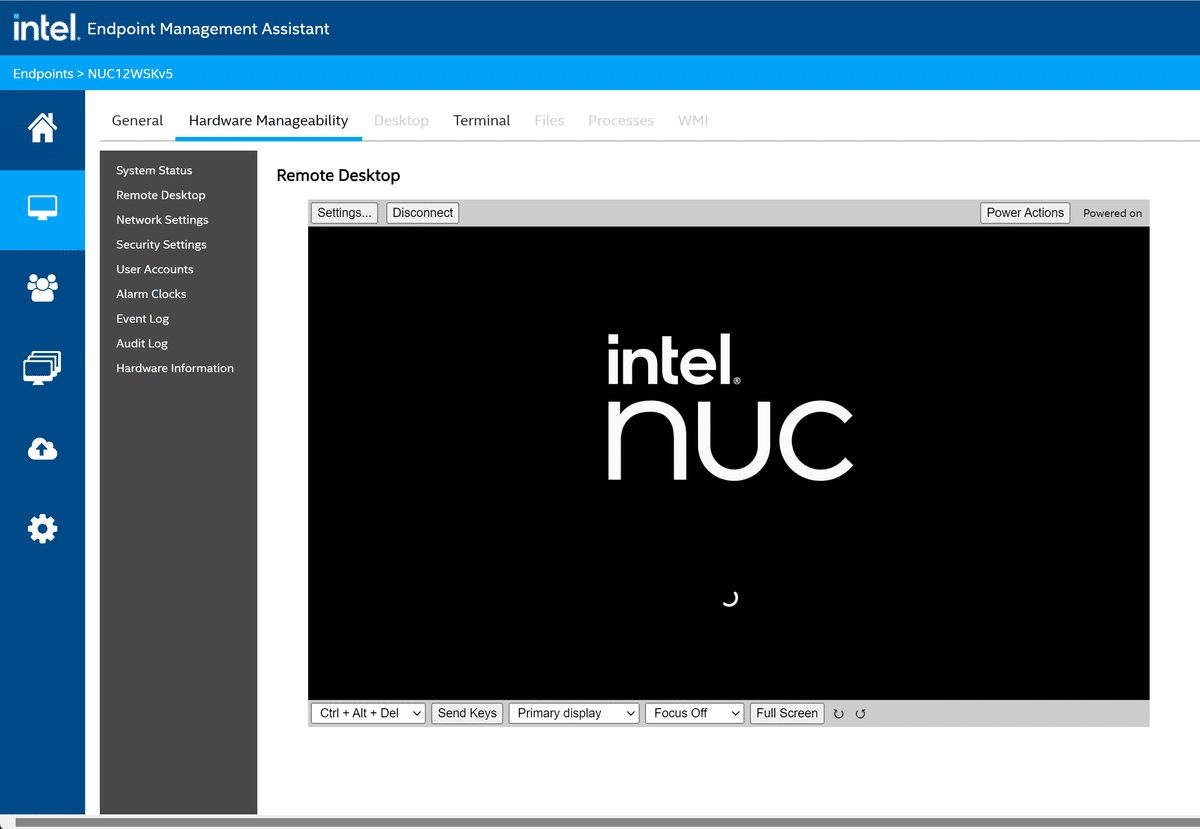

プロビジョニングが完了すればClientControl ModeではできなかったUEFI(BIOS) Setupの画面の操作も出来るようになります。

無線LAN経由のプロビジョニング場合

有線LAN経由で行う分にはこれで十分なのですが、無線LAN経由で行うには実は問題があります。無線LAN経由の場合、プロビジョニングを行う前のCSMEは無線LANとは接続されていないので、EMAサーバーから受信した証明書のドメインサフィックスと同じネットワーク上に要るかどうかを判断できません。このため、証明書のドメインサフィックスをCSMEにセットしてあげる必要があります。MEBx経由でセットできるのですが、セットするには2つの方法があります。どちらもエージェントをインストールする前に行っておいて下さい。

1.手動でセットする

対象が1~数台程度であればこちらで充分だと思います。MEBxのメニューの中に該当項目があるのでそこにドメインサフィックスをセットします。第6回で示したようにMEBxのパスワードを設定したあと、 Intel(R) AMT Configuration → Remote Setup And Configuration と進むと PKI DNS Suffixという項目がありますのでそこにドメインサフィックスをセットします。

2.USBキーを使って流し込む

対象が何台もある場合にはイチイチこのような事はやってられないので、別の方法で行います。第10回で紹介したAMT SDK(現行のバージョンは18.0.0.1です)の中にUSB_File_Module.zipというファイルがあって、更に解凍するとbinフォルダーの中にUSBFile.exeというファイルがあります。今回はこちらを使用します。コマンドプロンプトで以下を実行します。

USBFile.exe -create setup.bin [MEBxの初期パスワード(admin)] [MEBxに設定するパスワード] -v 4 -scramble -amt -dns [ドメインサフィックス]

例:USBFile.exe -create setup.bin admin P@ssw0rd -v 4 -scramble -amt -dns vpro-amt.com

同じフォルダーに setup.bin というファイルが作成されます。

USBFile.exe -view setup.bin で内容の確認ができます。

作成したsetup.binファイルを(できれば空の)USBメモリーのルートフォルダーにコピーして、そのUSBメモリーをクライアントPCに挿したまま起動させるとOS起動の直前でファイルの内容が読み込まれます。

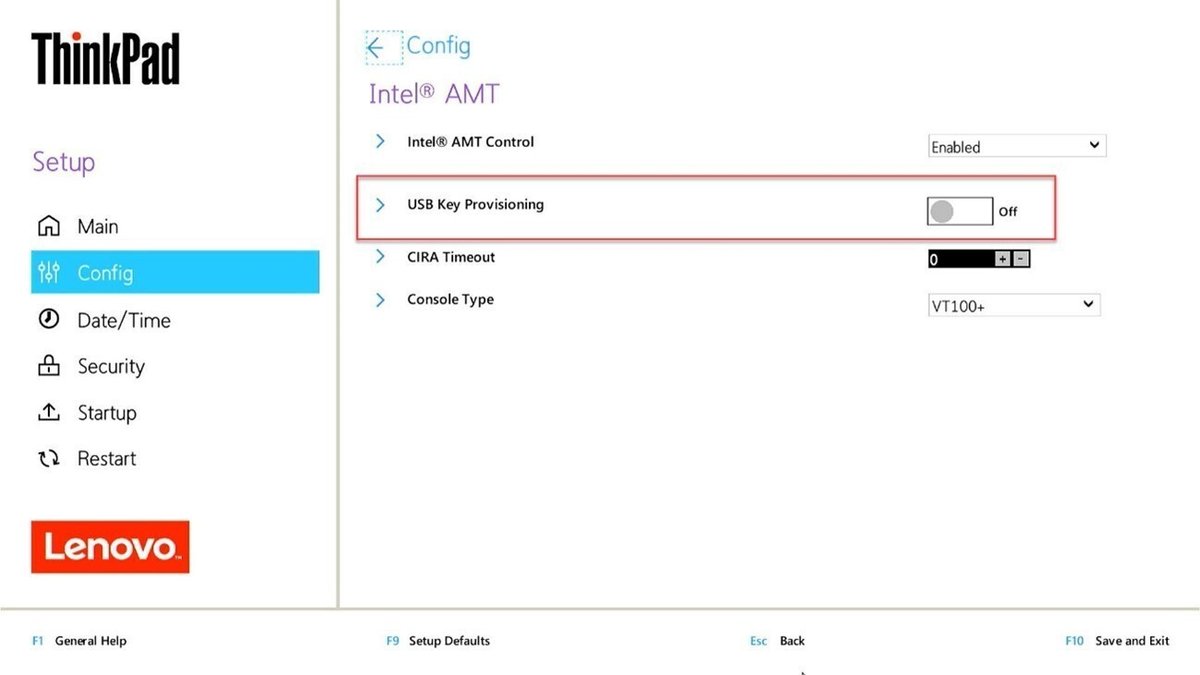

このsetup.binファイルは使い回せるのでUSBメモリーを挿して起動するのを台数分繰り返します。読み込まれない場合はUEFI(BIOS) Setup画面のUSB Key Provisioningが無効になっていないかを確認し、無効になっていたら有効にしてから行って下さい。

無線LANしか持たないPCも最近は多くなってきましたが、忘れずにドメインサフィックスの設定を行って下さい。繰り返しになりますが有線LAN経由であればこの設定作業は不要です。

さて次回は

今回紹介した方法によって市販の証明書を用意する手間は増えますが、Admin Control Modeにプロビジョニングを行う事でフルリモートコントロールができるようになります。

ただ、市販の証明書を発行してもらうにあたってはドメインサフィックスがその企業として公開された物である事(時々見掛ける .localや.internal 等は不可)が必須条件になります。さらにもう少し手間は掛かりますが、そのような環境でもAdmin Control Modeにプロビジョニングを行う方法はあるにはあるので次回はそれを紹介しようと思います。

おまけ

先日EMAのバージョン1.12.2.0がリリースされました。リリースノート(何故か Intel Confidential と書いてありますが・・・)によると、AMT 18のプラットフォームに対応したとの事です。恐らく先日公表されたCore Ultraプロセッサ搭載のvProプラットフォームのことだと思いますので、このプラットフォームを導入する前にアップデートをしておいて下さい。