ポリシー次第で意外と使える! BitLocker to Go

オフラインになっている工場 PC とデータのやり取りが必要、などの理由により、USB メモリの使用を認めざるを得ないという話はよく聞きます。

そこで、組織で許可した、セキュリティ機能を持つ USB メモリだけを使用できるように、費用をかけて専用のソリューションを導入してしまうケースが多いのですが、ちょっと待ってください!

要件によっては、BitLocker to Go とグループ ポリシーの組み合わせで充分かもしれません。

BitLocker to Go とは

Windows 標準の内蔵ストレージ暗号化でおなじみ「BitLocker」の外付けストレージ向け機能です。

保護対象となるストレージは以下のとおりです:

・USB flash drives

・SD cards

・External hard disk drives

・Other drives that are formatted by using the NTFS, FAT16, FAT32,

or exFAT file system.

古くは Windows 7 に追加された機能で、USB メモリや SD カードなどを暗号化してパスワード保護するだけの機能と認識されている方も多いと思います。

ですが、Active Directory 参加 や Intune 管理されている PC であれば、BitLocker to Go と連携したグループ ポリシーにより、PC 側に使用制限をかけることができます。

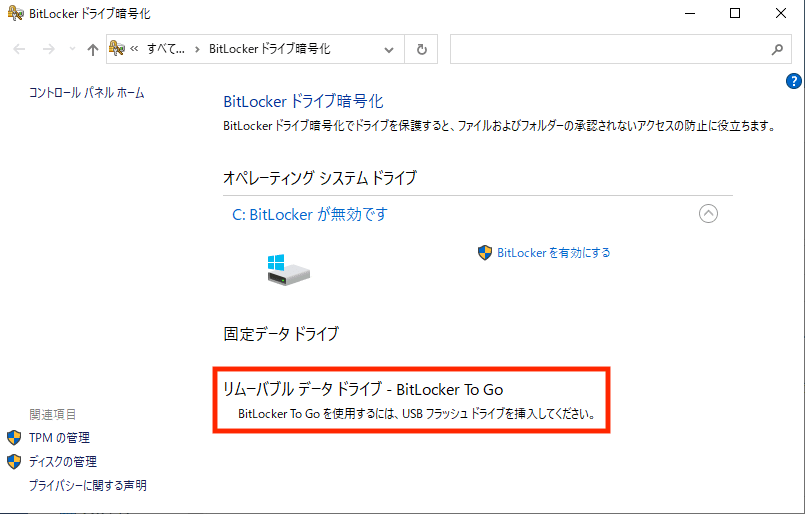

暗号化されたリムーバブル ドライブ以外には書き込ませない

まずは BitLocker to Go により暗号化されていない USB メモリや SD カードへの書き込みをブロックし、紛失時の情報漏洩対策をしましょう。

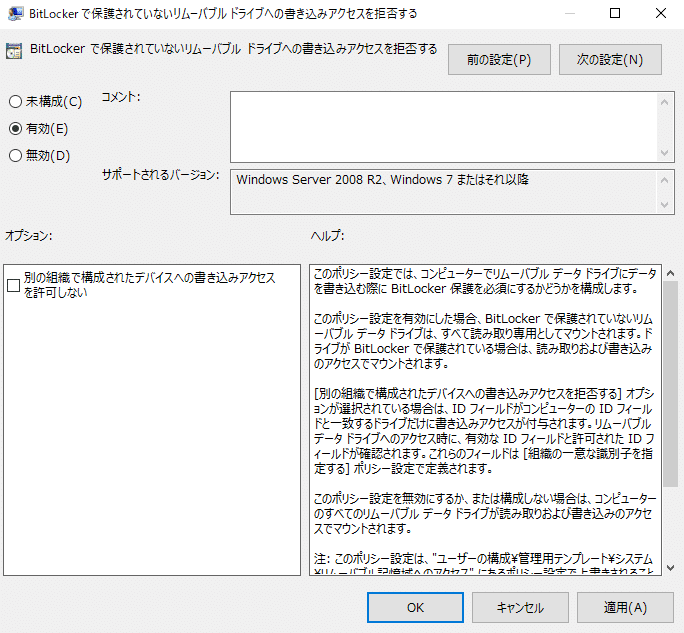

ポリシーは以下のとおりです:

パス:

コンピューターの構成 > 管理用テンプレート > Windows コンポーネント > BitLocker ドライブ暗号化 > リムーバブル データ ドライブ設定名:

BitLocker で保護されていないリムーバブル ドライブへの書き込みアクセスを拒否する値:有効

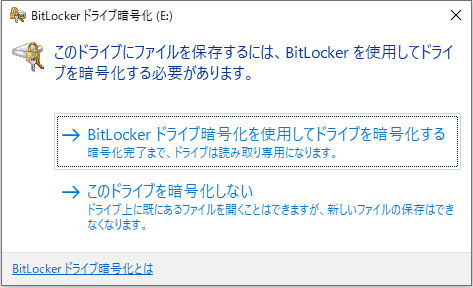

このポリシーを適用にした PC に BitLocker to Go による暗号化がされていない USB メモリなどを指すと、BitLocker to Go で暗号化して書き込めるようにするか、読み取り専用で開くかの選択肢が表示されます。

[BitLocker ドライブ暗号化を使用してドライブを暗号化する] を選択すると、BitLocker ドライブ暗号化のウィザードが起動します。

オンデマンドで書き込み可能にする流れで、簡単ですね。

ユーザーが暗号化や暗号化解除をできないようにする

これで紛失時の基本的な情報漏洩対策はできました。

が、今度は悪意ある組織内ユーザーによる情報の持ち出しが気になりました:

ユーザーが持ち込んだ私物の USB メモリも、組織 PC に接続して BitLocker to Go を有効化すれば、書き込めるようになってしまう

というわけで、ユーザーが BitLocker to Go の設定操作をできなくするポリシーを設定しましょう。

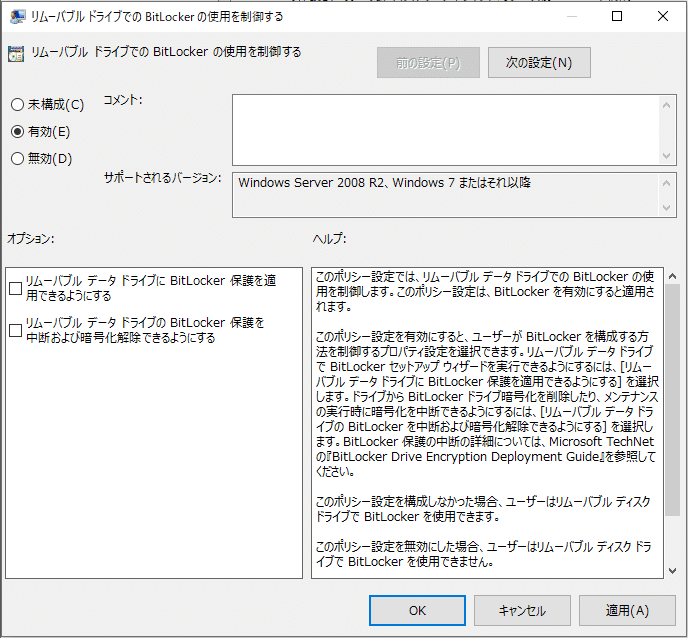

パス:

コンピューターの構成 > 管理用テンプレート > Windows コンポーネント > BitLocker ドライブ暗号化 > リムーバブル データ ドライブ設定名:

リムーバブル ドライブでの BitLocker の使用を制御する値:有効

オプション :

設定名 :

リムーバブル データ ドライブに BitLocker 保護を適用できるようにする値 : オフ

設定名 :

リムーバブル データ ドライブの BitLocker 保護を中断および暗号化解除できるようにする値 : オフ

このポリシーを適用にした PC に BitLocker による暗号化がされていない USB メモリなどを接続すると、BitLocker to Go のウィザードは起動せず、また [BitLocker ドライブ暗号化] コントロール パネルにも設定対象として表示されません。

注意点ですが、組織内すべての PC にこのポリシーを設定してしまうと、誰も、どの PC でも BitLocker to Go による保護設定ができなくなります。

USB メモリなどを手配・準備する役割の方の PC だけ例外にするなど、ポリシーの適用範囲に気を付けてください。

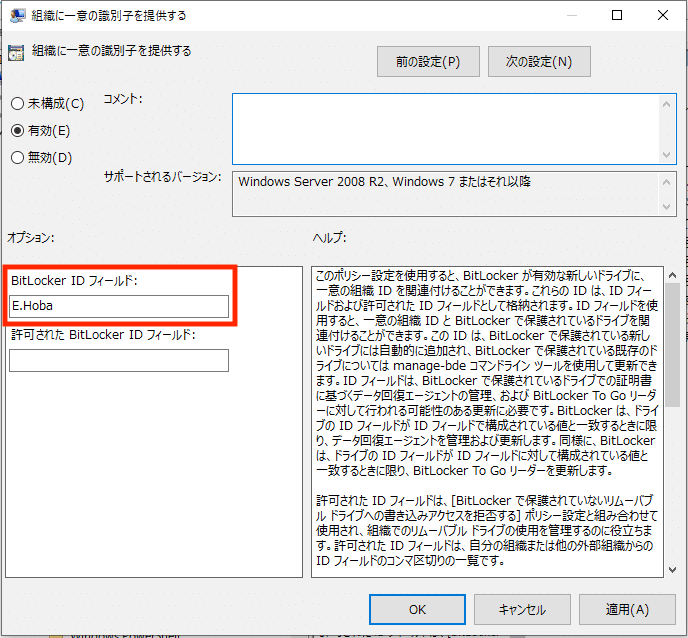

別組織で暗号化されたリムーバブル ドライブには書き込ませない

これでユーザーが組織 PC に私物の USB メモリを接続しても、書き込み可能な状態にできなくなりましたが、まだ以下の問題があります:

ユーザーが自宅の PC で BitLocker to Go を有効にして USB メモリを持ち込んだ場合、組織 PC に接続して書き込めてしまう

この対策として、ポリシーで組織を定義する識別子 (BitLocker ID) を設定し、その ID を持たない USB メモリには書き込めないようにできます。

まずは ID の設定です。このポリシー項目は、BitLocker to Go を設定する側の PC にも、書き込みをブロックする側の PC にも必要です。

パス:

コンピューターの構成 > 管理用テンプレート > Windows コンポーネント > BitLocker ドライブ暗号化設定名:

組織に一意の識別子を提供する値:有効

オプション :

設定名 :

BitLocker ID フィールド値 : <260 文字以内の任意の文字列>

※ 設定した文字列はユーザーに教えないでください。

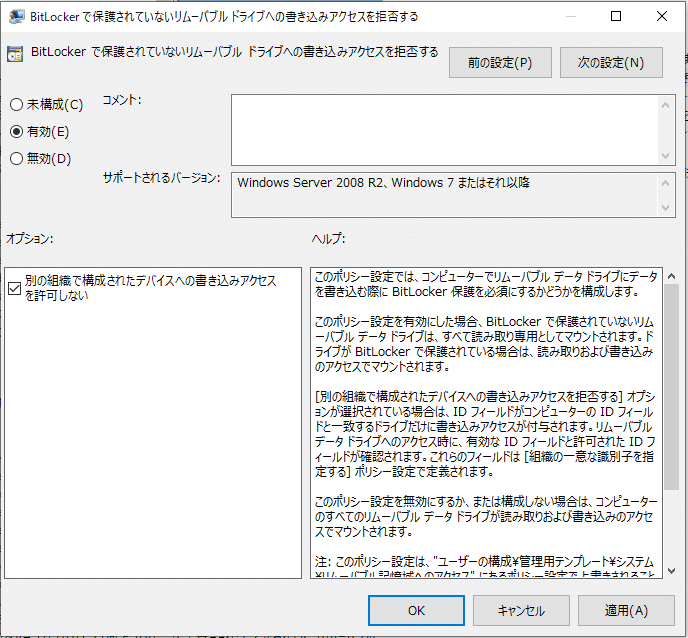

続いて、BitLocker to Go により暗号化されていない USB メモリや SD カードへの書き込みをブロックするポリシーのオプションを設定します:

パス:

コンピューターの構成 > 管理用テンプレート > Windows コンポーネント > BitLocker ドライブ暗号化 > リムーバブル データ ドライブ設定名:

BitLocker で保護されていないリムーバブル ドライブへの書き込みアクセスを拒否する値:有効

オプション :

設定名 :

別の組織で構成されたデバイスへの書き込みアクセスを許可しない値 : オン

これで悪意ある組織内ユーザーが組織 PC に私物の USB メモリを接続して、データを書き込むことはできなくなりました。

補足

これらのポリシーだけでは CD や DVD、WPD デバイス、まだ使っていますかフロッピーディスク、などへの書き込みは可能な状態です。

これらに書き込めなくするには別のポリシーが必要ですので、ご注意ください。

(コンピューターの構成 > 管理用テンプレート > システム > リムーバブル記憶域へのアクセス)

おわりに

今回は以下の要件を満たす構成をご紹介しました:

暗号化されていない USB メモリや SD カードには書き込みできないこと

組織が用意した USB メモリや SD カード以外には書き込みできないこと

ユーザーが USB メモリや SD カードを勝手に暗号化したり、暗号化を解除できないこと

ポリシーと組み合わせることで、BitLocker to Go でもセキュリティ / コンプライアンス対策ができますね。

ここではグループ ポリシーの設定画面でお見せしましたが、Azure AD + Intune の組み合わせでも同じことが実現できます。

でも本当は USB メモリみたいな紛失しやすいものは使わないに越したことはないですよ…

当社では Microsoft 365 を使い倒すためのお手伝いもしていますので、お気軽にご相談ください!

この記事が気に入ったらサポートをしてみませんか?