今日からはじめる多要素認証(MFA)

近年、高まるセキュリティリスクに対応するために、多くのクラウドサービスで多要素認証(MFA:Multi-Factor Authentication)が実装されています。もちろん、Microsoft 365 でも Azure AD を利用した多要素認証を利用できますが、どのプランでは何がどこまでできるのか、マイクロソフトの技術ドキュメントを見ても正直分かりづらい・・・ 本記事では、ライセンスと利用可能なMFA機能、設定イメージをざっくりご紹介します。

多要素認証を利用するためのライセンスと機能

全ての Microsoft 365プランには、Azure AD Freeという無料ライセンスが付属しています。Azure AD Free だけでも MFA は設定可能ですが、MFA が求められる条件や認証方法に制限があります。自社のセキュリティポリシーや運用要件に応じて、適切なライセンスを選択してください。

Azure Active Directory のプランと価格

①セキュリティの規定値群

テナント内のすべてのユーザーの多要素認証が一括で有効となる機能です。また、セキュリティの既定値群が有効化されているかどうかに関わらず、グローバル管理者権限が付与されている管理者ユーザーでは Microsoft 365 管理センターなどの GUI 上から多要素認証の有効化を行うことが可能です。

Azure AD のセキュリティの既定値群

テナントに対する機能の有効/無効のみ設定可能

(ユーザー毎、アクセス先などで条件を変える等は不可)条件付きアクセス ポリシーと共存不可

(条件付きアクセス ポリシーを作成すると本機能は利用できなくなる)認証方法は Authenticator アプリでの通知のみ(SMSや音声は利用不可)

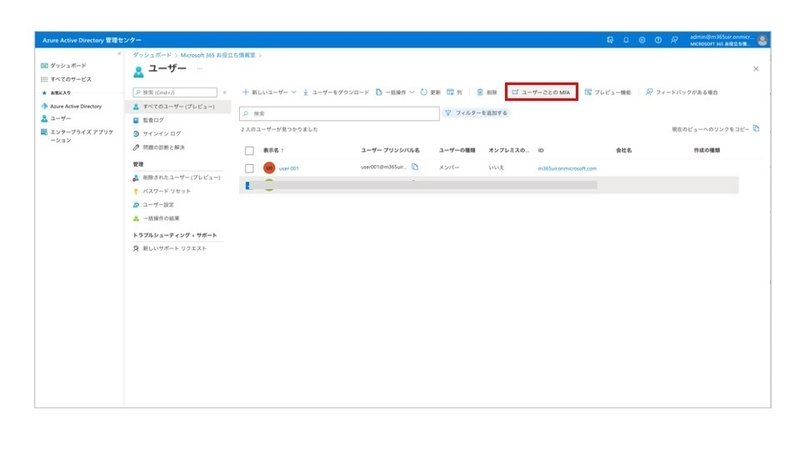

②ユーザーごとの多要素認証

全ての Microsoft 365プランで利用可能です。但し、セキュリティの既定値群を有効化した場合、または条件付きアクセスポリシーを作成した場合は[ユーザーごとの有効化は推奨されない]*ためご注意ください。

*設定してもエラーにはなりませんが、MFA の正常動作が保証されません

ユーザーごとの 多要素認証を有効にする

ユーザー毎に MFA の有効/無効が設定可能

(MFA 有効とされたユーザーのみ認証方法をセットアップする)認証方法は、Authenticator だけではなく電話 (SMS/音声) や OATH トークンも利用可能(利用できる認証方法もテナント全体で設定可能)

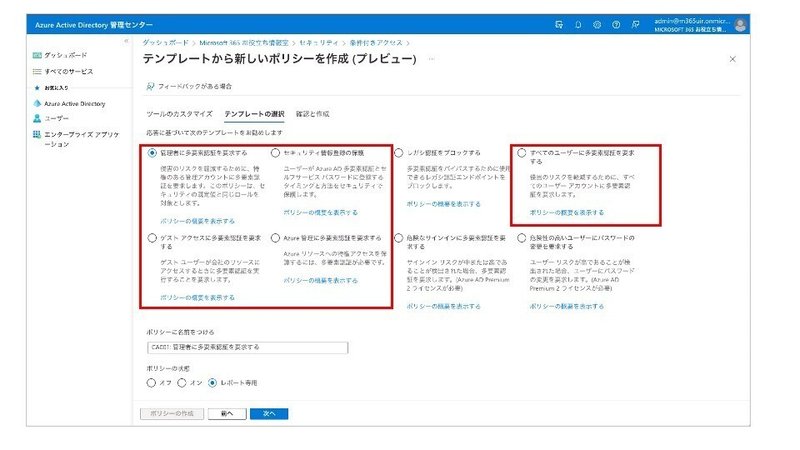

③条件付きアクセス

条件付きアクセスポリシーを作成することで、特定の条件が発生したときにサインイン時のMFAを要求できます。この機能を使用するには、Azure AD Premium P1 ライセンスが必要です。要素としてデバイスを組み合わせる場合は Microsoft Intune のライセンスが必要となります。

条件付きアクセスとは

ユーザーごとだけではなく、セキュリティグループ単位でも MFA の有効/無効が設定可能

最終的にアクセスしたいサービスごとに MFA の有効/無効の設定可能

④リスクベースの条件付きアクセス

Azure AD Identity Protection のリスク検出によって、サインインのリスクが中または高以上(危険なサインインであることが疑わしい)と判定されたユーザーに対して動的にMFA を求めることができます。この機能を使用するには、Azure AD Premium P2ライセンスが必要です。

リスクとは?

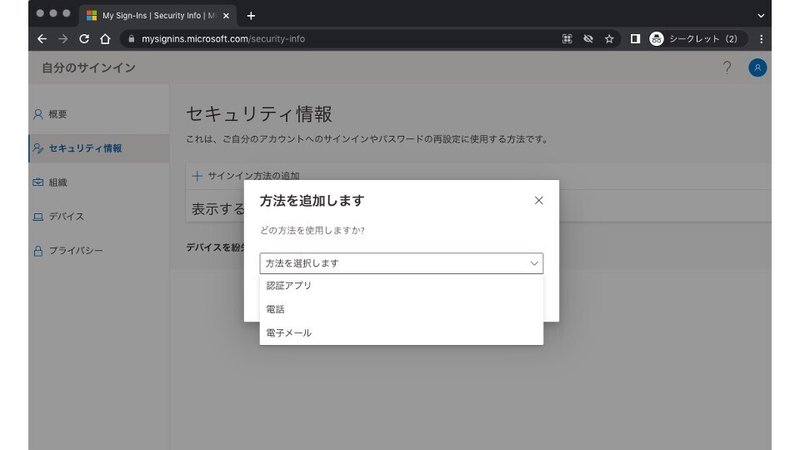

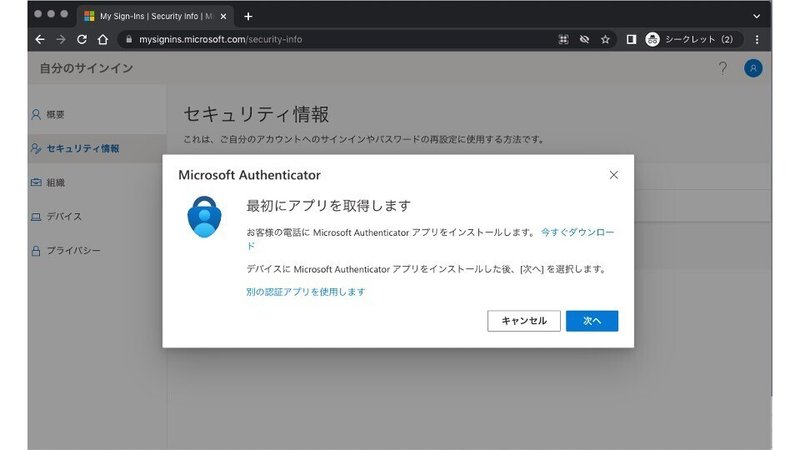

認証方法の登録

ユーザーは Microsoft 365 にサインインして、自分のサインイン>セキュリティ情報から認証方法を追加登録できます。

https://mysignins.microsoft.com/security-info

おわりに

Microsoft の ID セキュリティ責任者、Alex Weinert は彼のブログ投稿「Your Pa$$word doesn't matter」で次のように言っています。

「重要なのはパスワードではなく、MFA です!」 私たちの研究によると、MFA を使用すると、アカウントは 99.9% 以上侵害されにくくなります。

2022年2月に Salesforce がMFAを必須化したことに代表されるように、もはやMFAは「現代のセキュリティの新常識」といっても過言ではありません。 まずは、お使いのMicrosoft 365 のアカウントでMFAを設定することを強くお勧めします。もちろん当社では全メンバが MFAを設定しています!

必要性は理解しているが自力では難しい…という場合は、当社でもお手伝いができるのでお気軽にご相談ください!