明日からはじめるサイバー攻撃の入口対策

先月、IPAから「情報セキュリティ10大脅威2024」が発表されました。上位の顔ぶれは例年通りですが、細かい順位を見ると[3位:内部不正による情報漏えい]は一昨年5位、昨年4位からじわりランクアップしており クラウド、アプリ、デバイス全体で機密データを保護するソリューション(Microsoft Purview )への注目が高まる気配を感じます。

一方で、[1位:ランサムウェアによる被害] [4位: 標的型攻撃による機密情報の搾取] など、サイバー攻撃から組織を保護するための 入口対策(攻撃の侵入を防ぐ対策)も依然として重要であることに変わりありません。

本記事では 以前の投稿「 今日からはじめるメールセキュリティ対策」の続編として、Microsoft Defender for Office365 を利用した「メールとコラボレーションツールを対象とした統合型のサイバー攻撃対策」について具体例

( ポリシー設定やレポート)を紹介します。

ポリシー設定について

脅威ポリシーの設定は、以前は「安全な添付ファイル」「安全なリンク」等をカスタム設定する必要がありましたが、現在はマイクロソフトのデータセンターの監視に基いた [事前設定されたセキュリティポリシー]の適用が推奨されています。

テナントに Microsoft Defender for Office365 サブスクリプションが適用されると、自動的に [組み込みの保護]が有効になります。既定では [標準的な保護] と[厳重な保護]はいずれもオフです。

以下は[標準的な保護]の適用例です。 [標準]と[厳重]の違いは?

標準的な保護が適用されると、5種類の脅威ポリシー(フィッシング対策、スパム対策、マルウェア対策、安全な添付ファイル、安全なリンク)に対して、各々 [Standard Preset Security Policy] が自動作成されます。

レポートについて

Microsoft Defender for Office 365 を導入すると、セキュリティに関する様々なレポートを表示及びダウンロードすることができます。主要なレポートは以下の通りです。

リアルタイム検出

マルウェア、フィッシング、コンテンツマルウェア※の脅威が特定されたメールを表示します。既定は昨日0:00〜本日23:59(30日間に拡大可能)

※ OneDrive、SharePoint、または Teams を介して共有されたファイル

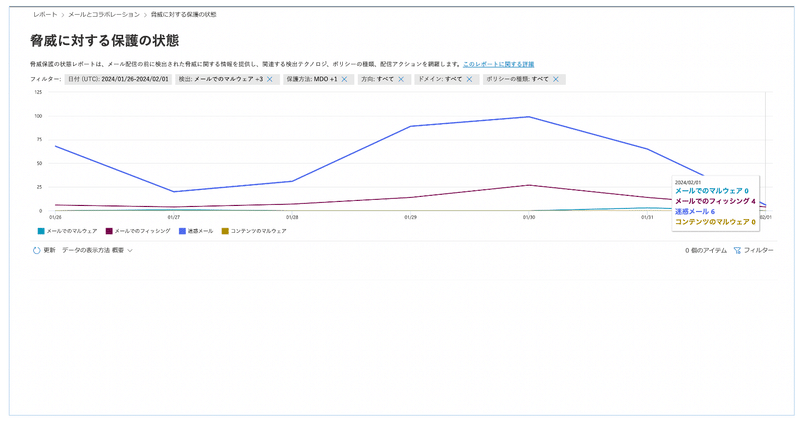

脅威保護の状態レポート

EOP 及び、Microsoft Defender for Office365 によって検出もしくはブロックされた悪意のあるコンテンツと悪意のあるメールに関する情報を確認できます。

配信後のアクティビティ

2023年2月に追加されたレポートです。既にユーザーのメールボックスに配信された後に、マイクロソフトによって、マルウェアやフィッシングを検出・無効化されたメッセージが表示されます。

その他

[なりすましの検出]、[セキュリティ侵害を受けたユーザー]など、次アクションにつながる様々な分析情報を確認できます。

おわりに

Microsoft Defender for Office365 はフィッシング、ビジネス メール詐欺、ランサムウェア、その他のサイバー攻撃に対する入口対策として高度な保護を提供します。サイバー攻撃を防ぐだけでなく、自社がどのような攻撃を受けているか、適切に保護されているか、とるべきアクションは何かを可視化できる付加価値の高いソリューションです。

ご存知のように、2024年4月からマイクロソフトの法人向けクラウドサービスの価格改定がアナウンスされています。ぜひ値上げ前のこの機会に!導入をご検討いただければ幸いです。

サイバー攻撃の対策強化を講じたい!と思った方は、当社でもお手伝いができますので是非お問合せください。