GoogleWorkSpaceでワーケーション対策(Googleコンテキストウェアアクセス編)

始めに

本記事はGoogleWorkSpace(以下、GWS)の”Enterprise Standard”ライセンスを利用しています。それ以下のライセンス(businessとか)だと実現不可のため、予算獲得(Enterpriseライセンスへのバージョンアップ)の肥やしにでもしてください。

※BeyondCorpに含まれる機能のため、こちらを契約しても実現可能。

発端

会社で2022年からワーケーションを始めるとのお達し。

ほう。北海道とか沖縄とか各地に社員が散らばって行く訳ですな。

なるほど。 ・・・なるほど?

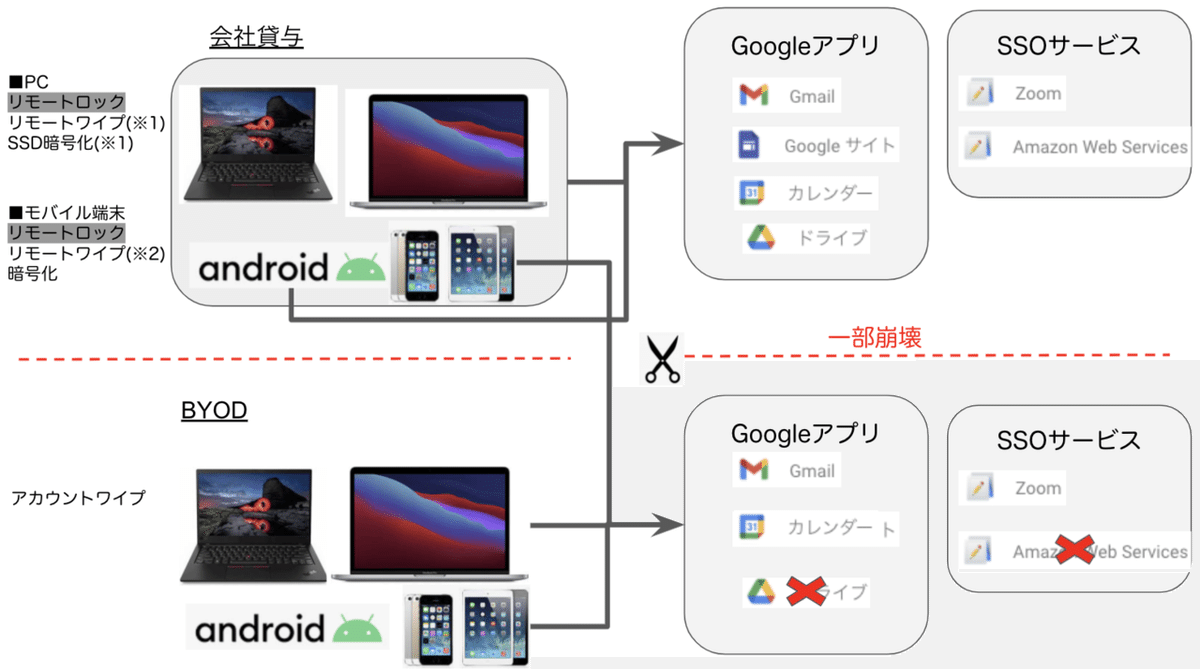

まぁ、色々と準備する必要がありますが、デバイス管理については、

・「紛失」や「盗難」に向けてのデバイス防御(リモートワイプとか暗号化とか)

・「私物デバイスを制御する」BYOD対策(アクセス可能なアプリ制御)

ざっくりここら辺でいいか、と思ったのでGWS(Enterprise Standard)で何処まで対応出来るのか検証してみました。

そんな記事です。

理想

-会社貸与の端末-

・PC、モバイル端末問わず、全Googleアプリにアクセス可能。

・AWSなどの事業に関わるサービスへのSSO(GoogleIDPを利用中)も可。

・リモートロック(アカウントロック)、リモートワイプが利用できる

・SSDを強制暗号化(Bitlocker、Filevault)

-BYOD-

・一部グループウェアとコミュニケーションアプリのみアクセス可能。

現実

・Googleアプリ、SSO(SAML)へのアクセスコントロール

→Googleコンテキストウェアを利用する事で、制御可能。(Windows、Mac、Android)ただしIphoneは不可。ポリシーをBYODと分けられません。

・リモートロック、リモートワイプ

→微妙。(Windowsのみ)GCPWをインストールすれば、Google管理コンソール上からSSD強制暗号化、リモートワイプ可能。 (※1)

MACの暗号化、リモートワイプは✕。

AndroidはGoogleアカウントのセキュリティから、IphoneはGoogleMDM(プロファイルインストール)を利用する事でリモートワイプ可能 (※2)

・SSDの強制暗号化(Bitlocker、Filevault)

→同上。

何かこう、、、GWSは出来る事が多く素晴らしいのですが、絶妙にかゆい処に手が届かないのは何故なのか。

結論、リモートワイプやSSD暗号化を強制したい場合は、MDMを導入するしかない。

とりま、コンテキストウェアアクセス(※)(with Endpoint Verification)でアプリへのアクセス制御は出来ると分かったので設定していきます。

※GWS環境へのアクセスを試みたタイミングで、アクセス元の情報を診断し、設定した条件にマッチしない場合アクセスを拒否する。マイクロソフトにも同様の機能(要、Azure AD Premium P1)がある。

コンテキストウェアでアプリへのアクセス制御

管理コンソールに行く前に、まずは事前準備から。WindowsやMacには以下が必要になります。

・Googleアカウントの組織同期

Chromeブラウザ上でアカウントの同期を行います。

後述する、ポリシーを端末に配布するための必須作業です。

・Chrome拡張機能(Endpoint Verification)のインストール

ユーザにココからインストールしてもらうか、管理コンソールから撒きます。

■管理コンソールから配布する方法

1:Google管理コンソールへログイン

2:デバイス>Chrome>アプリと拡張機能>ユーザとブラウザ

3:対象の組織を選択>右下の+ボタンからChromeWebストアを選択

4:Endpoint Verificationと入力し検索>右上の選択ボタンを押下

5:インストールポリシーを「自動インストールしてブラウザのツールバーに固定する」、証明書の管理の「鍵へのアクセスを許可する」「企業向けアプリの真正性確認を許可する」をONに。(右上に出る保存ボタン押下を忘れずに)

※Point※ 拡張機能がインストールされない場合

ココに詳細が記載されていますが、管理コンソールから配布する拡張機能は、OSユーザレベルのポリシーとなります。デバイスレベルのポリシーでブラウザの拡張機能インストールをブロックしている場合は、インストールされないので注意。(私の時は、Syman●ecがブロックしていた)

調査方法としては、chrome://policy/ にアクセス>JSONにエクスポート。

下図の様にコリジョン発生してたら、ActiveDirectoryかセキュリティソフトのグループポリシー設定を見てみると良いかも。

![]()

では準備も整ったところで、管理コンソールの設定に移ります。

PC端末の設定編(WindowsOS、MacOS)

まずPC運用については、以下の様な条件とします。

〜情シス貸与端末:全てのGoogleアプリ、SSOアプリへのアクセスが可能〜

-情シス貸与端末の条件-

・情シス管理下にある(承認された)端末であること

・SSDが暗号化されていること

・WindowsOS or MacOSであること

上記に一つでも該当しない場合は、BYOD端末としてGoogleドライブや特定のSSOへのアクセスを不可とする。

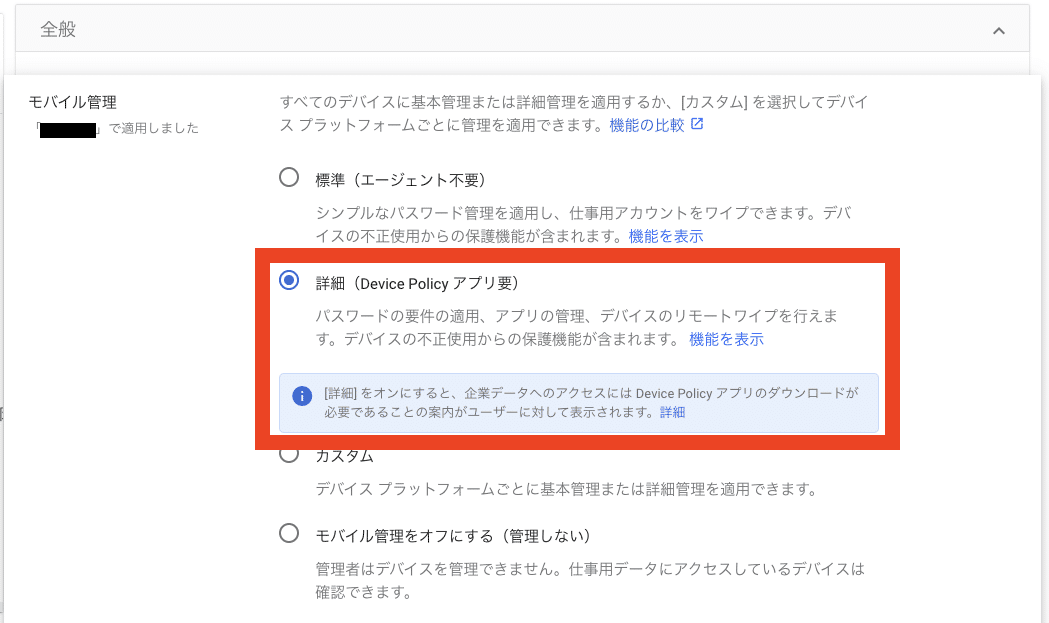

1:一般設定

管理コンソール>デバイス>モバイルとエンドポイント>一般設定 へ移動

※モバイルデバイス用の設定も含まれていますが、2度手間を避けるため、ここで設定しておきます

・全般 で行うこと

モバイル管理の設定を 詳細 に設定 ※Android、IOS、GoogleSyncで分けたい場合はカスタムを選択

もう一つのパスワード要件はお好みで。私は設定しましたが、毎回要求されてくっそ面倒い。誰だこんな設定にしたのは。

・データアクセス で行うこと

AndroidSync と IOS Sync をオン にする

ここをオフにすると、モバイルデバイスで会社のGoogleアカウントを同期(登録)出来ません。

※お、ならこれで護身完成か?と思いきやモバイル端末でもブラウザ経由ならアクセス可能という罠。

検証してないけど、一応エンドポイントを確認もオンに。

・セキュリティ で行うこと

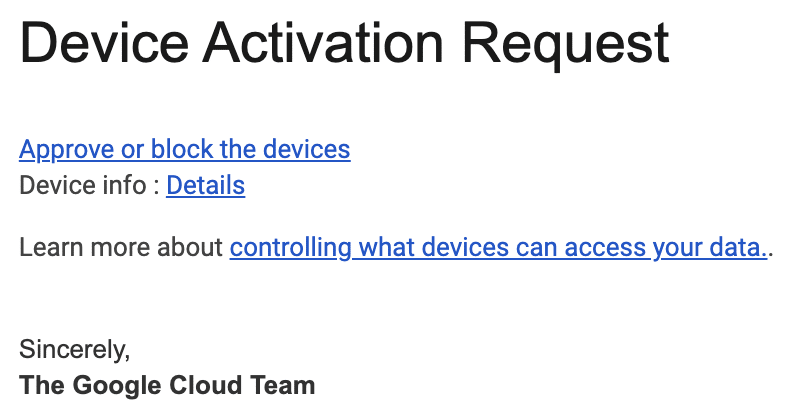

デバイスの承認 をオンに。

オンにするとEndpointVarificationインストール済みの端末で、Googleアカウントログインを試みた時、管理者へ「アクセスしようとしている端末があるので、承認して?」という通知が飛びます。

管理コンソール上でシリアルNoやホスト名が確認出来るので、情シスが管理するPC資産情報と突合し、承認しても良い端末か確認します。

ここで条件の一つである、情シス管理下にある(承認された)端末であることを実現します。因みにオフの場合、Googleアカウントでアクセスした端末を自動で承認状態にするので、条件としてワークしません。

2:コンテキストウェアの設定

管理コンソール>セキュリティ>アクセスとデータ管理>コンテキストウェアアクセス ここでPC、モバイルデバイス問わずアプリの制御を行います。

まずは制御する条件を決めます。

因みに条件設定の種類は以下から確認可能です。

https://cloud.google.com/access-context-manager/docs/custom-access-level-spec

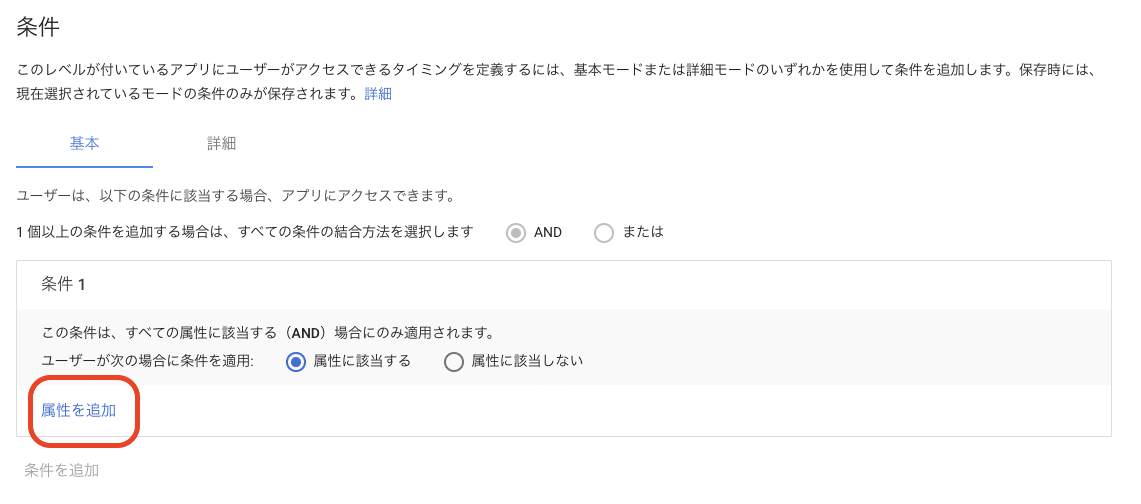

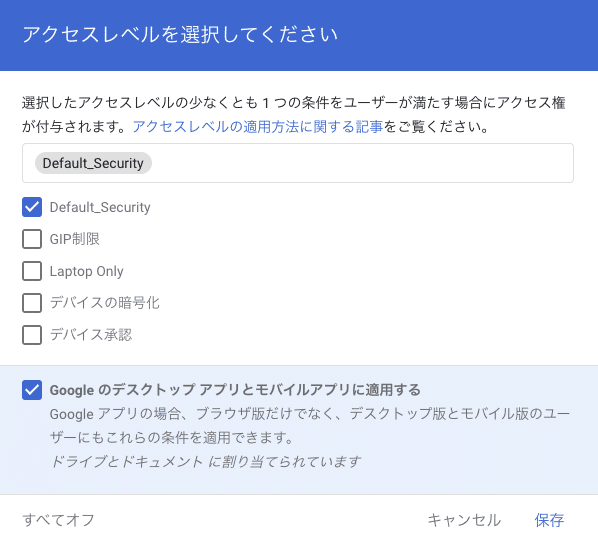

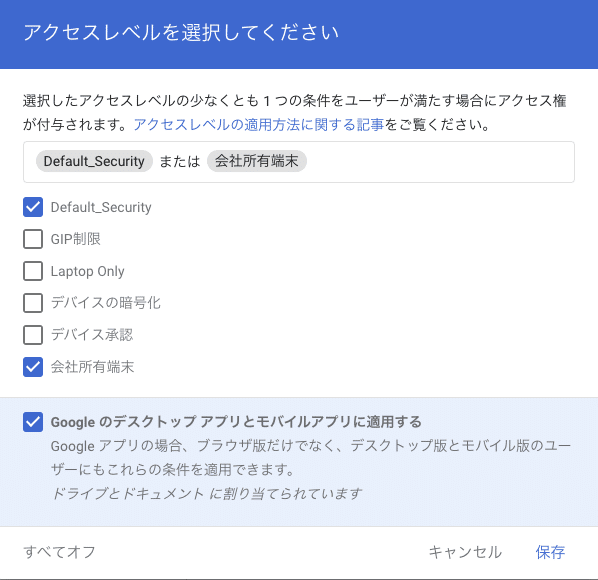

アクセスレベルを作成をクリック > 任意の名前を入力 > 制御したい条件を設定

以下は情シスに承認されたデバイス承認されたデバイスかを判断する条件で組んだ例です。

条件1にて 属性を追加 を選択

属性を追加:デバイスポリシーを選択 種類を選択:管理者の承認を必須とする を選択し保存を押下

設定するとアクセスレベルに登録されるので、同じ要領で「デバイスの暗号化」と「WindowsOS or MacOS」の条件を作成。

最後に3つの条件を一纏めにした条件を作成します。(任意)

※モバイルデバイスもコンテキストウェアアクセスで制御する場合、条件が異なるのでPC用とモバイルデバイス用の条件を作成しておく必要があります

続いて作成したアクセスレベルの割り当てに移ります。

割り当ては、「組織部門」<「グループ」<「ユーザ」単位で設定する事ができ、ポリシーの優先順位はユーザが最強、組織部門が最低となっています。スモールスタートしたい場合は、専用グループを作成しそこにコンテキストウェアを設定、対象ユーザをグループに組み込むやり方がお勧めです。

・グループに割り当てる例

アクセスレベルの割り当て>対象グループを検索>アプリにカーソルを合わせて、割り当てをクリック

先程作成した条件にチェックし保存。(Default_Security = 3つの条件を合体した奴)

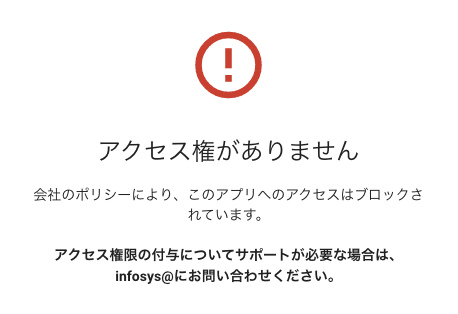

PCの端末設定についてはこちらで完了。条件に該当しないPCがGoogleドライブにアクセスしようとすると、ブロック画面が出てアクセスを制御出来ます。

モバイルデバイスの設定編(Android、IOS)

続いてモバイルデバイスの設定をしていきます。

こちらも、アクセス制御はコンテキストウェアを利用するのですが、

冒頭で記載した通り、Iphoneは会社端末とBYODでポリシーを分ける事が出来ない(私が見た限りでは)ので、別のMDMで制御した方が良いです。

更にAndroidも、会社貸与とBYODでポリシーを分ける事は可能ですが、管理が面倒くさい。

どんな面倒くささというと、AndoroidのシリアルNoを台数分、登録する必要があります。(一応、CSVで一括アップロード出来るけど)

そのため、弊社ではモバイルデバイスは、貸与端末/BYOD問わず、利用申請必須+メールとカレンダーのみ利用可能 というポリシーにしました。(許せ)

弊社は採用しませんでしたが、↓は貸与端末とBYODのポリシーを分けて設定するやり方です。運用出来そうなら頑張ってください。

・Androidの設定(コンテキストウェアアクセス)

アプリ経由とブラウザ経由の2通りのアクセス手段があります。

どちらもコンテキストウェアアクセスで制御を掛けるのですが、GooglePlayStoreを制御していない場合、抜け道が出来てしまうのでアプリのコントロールも視野に入れる必要があります。

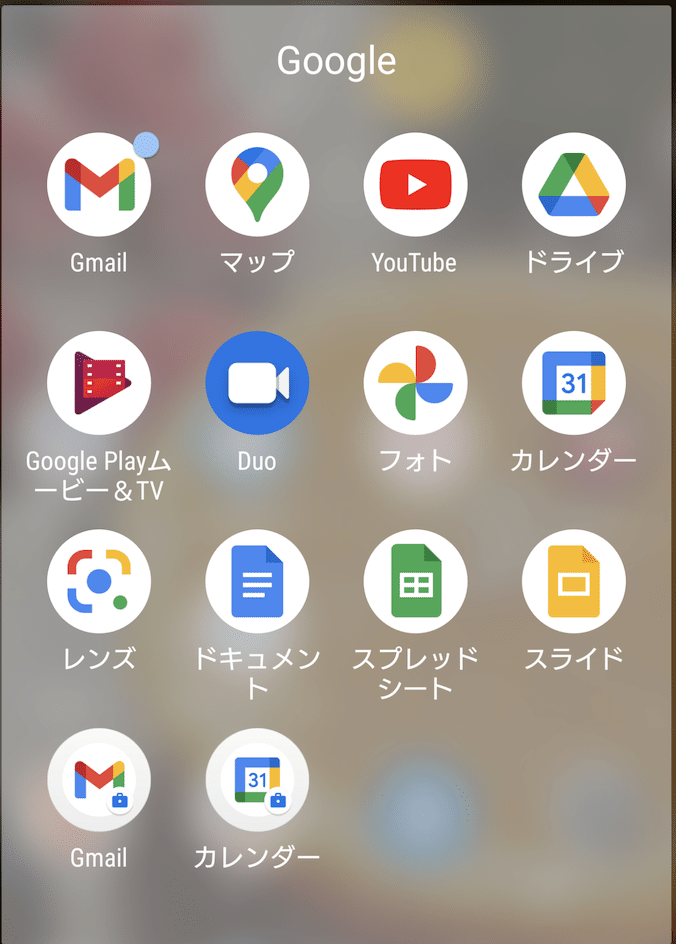

そこで基本的にはアプリを利用して、GmailとGoogleカレンダーへアクセスさせる方式を取ります。

完成図はこんな感じ。

最下段のGmailとカレンダーアプリに、カバンみたいなアイコンが付いているのが分かるでしょうか。これが仕事用アプリでして、ここからでないとGWSへアクセス出来ない環境になっています。

ではまず貸与端末とBYODを分けるための、条件作成から。

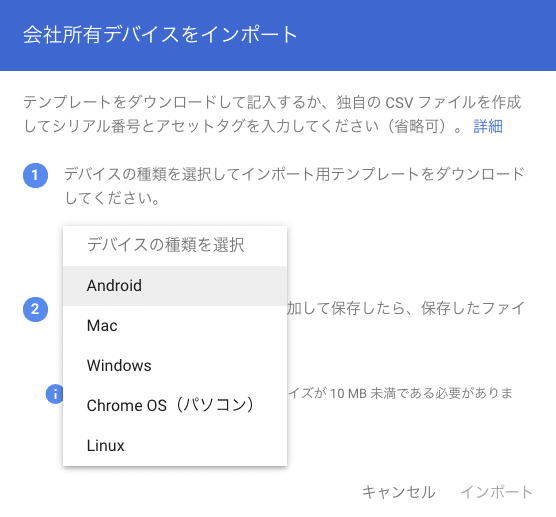

貸与端末のみ、シリアルNoを管理コンソール経由で登録し、会社所有デバイスにします。

会社所有デバイスの詳細はこちらを見て頂くとして、登録方法は

管理コンソール>デバイス>モバイルとエンドポイント>会社所有のインベントリ>+をクリック

会社所有デバイスをインポート画面が表示されるので、デバイスの種類を選択し、CSVをダウンロード>ローカルにてシリアルNoを入力し、アップロードします。リストに端末が記載されたらOK。

※余談ですがここにIphoneの項目があったら、Iphoneもポリシーを分けられた。Googleぇ・・・。因みにiPhoneもインポートは出来ますが、割り当て解除済みとなり登録は出来ない。

続いてコンテキストウェアアクセスの設定。

PCと異なり、設定する条件は以下のみとします。

-情シス貸与端末の条件-

・情シス管理下にある(承認された)端末であること

・会社所有デバイスであること

アクセスレベルの設定画面にて、

属性を追加:デバイスポリシーを選択 種類を選択:会社所有デバイスを必須とする を選択し保存を押下

アクセスレベルの割り当てにて、対象のグループ選択>対象のアプリの割り当てを押下>先程作ったアクセスレベルを設定します。

※下図の通り、条件を複数指定するとOR条件となるため、PC端末については会社所有インベントリへ登録しないこと

(登録すると、SSD暗号化されてなくてもアクセス許可されてしまう)

これでコンテキストウェアアクセスの設定は完了。

続いてアプリ管理に移ります。

※モバイルデバイスはブラウザ利用のみでOK、アプリは不要。という方は一般設定>データアクセス>AndroidSync or IOS Sync をオフ に変更して作業終了。

・Androidを設定する(アプリインストールの制御)

アプリ制御はAndroid Device Policy経由インストールされる、仕事用プロファイルで実現されます。

Google Apps Device Policyでも対応出来ますが、2022年1月19日以降は一本化され、無くなるとのこと。詳しくはココとココを参照。

管理コンソール>デバイス>モバイルとエンドポイント>設定>Android の設定 へ移動

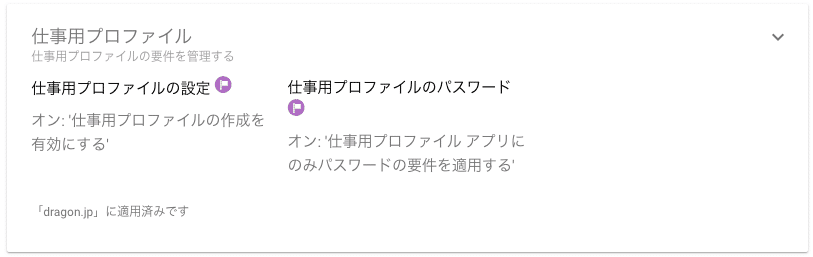

・仕事用プロファイル で行うこと

「仕事用プロファイルの設定(※)」、及び「仕事用プロファイルのパスワード」(こっちはお好み)をオン。

(Google Apps Device Policyが消えると仕事用プロファイルは必須になるので、オンにする意味はあまり無いかも?)

・アプリとデータ共有 で行うこと

使用出来るアプリを許可されているアプリのみ に変更。

この変更を行わないと、任意でアプリインストールが可能になってしまう・・・らしい。

続いて、端末にアプリを撒く設定へ。

管理コンソール>アプリ>ウェブアプリとモバイルアプリ へ移動

・利用させたいアプリの場合

対象のアプリを選択>ユーザアクセスにて対象の組織やグループを選択>ステータスをオンに。

そして設定 にてアクセス方法を自動インストールする へ変更して保存。

・利用させたくないアプリの場合

対象のアプリを選択>ユーザアクセスにて対象の組織やグループを選択>ステータスをオフに。

※注※ このユーザアクセスはGoogleアプリへのアクセス制御ではなく、管理対象外の Android アプリのインストールをブロックするか否かを設定する箇所となります。ですので、アクセスさせたくないアプリはコンテキストウェアアクセスで設定しましょう。

設定は以上。

後は端末でGWSアカウントでログインしようとすると、仕事用プロファイルのインストールを要求されるので、案内に従って対応すれば完了。

お疲れさまでした。

Iphoneはポリシー分けられないし、GoogleMDMも微妙だったのでスキップ。

ニーズがあったら追記します。

最後に

続いて、コンテンツ(情報データ)の制御について記載・・・

しようかと思ったのですが、本題(デバイス制御)から外れるし、思ったより長文になったので次回。

・データ損失防止(DLP)機能

・Cloud Identity Free EditionとCloud Identity Premium Edition

等々を利用して、データの外部共有制御やローカルへのデータ保存コントロールを行う話となります。

それでは、ここまでお読み頂き、ありがとうございました!

・・・早くIntuneとJamfPro入れたいな!!

〜完〜

この記事が気に入ったらサポートをしてみませんか?