ひとり情シス日記#3 ゼロトラストセキュリティ

小さな組織でひとり情シスやる事になったので、自己リマインド&勉強アウトプット用の記事。

ゼロトラスト概要

従来のセキュリティでは社内など内部ネットワークは信頼性が高く、外部ネットワークからの侵入を重要視する境界型セキュリティが主流であったが、2010年googleへのIEゼロデイ攻撃(オーロラ作戦)を発端に社内ネットワークを含め全てを疑えといった思想。

NIST(米国立標準技術研究所)が提唱する7つの基本原則

①データソースとコンピューターサービス(端末、人)すべてリソースと見なす

②ネットワークの場所(クラウド、オンプレ)に関係なく、すべての通信を保護する(HTTPSで暗号化する)

③組織リソースへのアクセスは、個別のセッション単位で許可する

(ID/PASSで一律許可するのではなく、社内アクセス、BYOD(個人端末)アクセスなどアクセス方法で管理方法も変える)

④リソースへのアクセスは動的なポリシーによって決定される

⑤組織が保有する全デバイスに対して正しくセキュリティ設定が行われるよう継続的に監視、計測する(BYOD含めて)

⑥リソースの認証と認可は、アクセスが許可される前に動的かつ厳密に実施される(ふるまい検知)

⑦セキュリティを高めるため、資産・ネットワーク・通信の状態について可能な限り多くの情報を収集して利用する

ゼロトラストの実現

これさえ導入すれば、ゼロトラストが実現できるというサービス、アプライアンス製品は存在しない。管理対象のシステム構成要素を理解し、適切な防衛が行える製品を組み合わせる。これまでの境界型セキュリティを発展させるイメージ。

ゼロトラスト下では何もない状況で「本人確認」をしなければならないので、多要素認証やリスクベース認証を行う。

情報セキュリティの構成要素

・機密性(confidentiality)

アクセスコントロール、適切なユーザーに適切な権限を付与する

・完全性(integrity)

情報が改ざんされておらず、正確かつ失われておらず完全である

・可用性(availability)

いつでも利用可能な状態であること

・真正性(authenticity)

ユーザー、デバイス、情報などそのものが本物であること

・責任追跡性(accountability)

ある行為が誰によって行われたか明確にすること

・否認防止(non-repudiation)

ログなどで情報作成者が作成した事実を後から否認できないよう

にする

・信頼性(reliability)

システム欠陥、不具合なく確実に実施されること

情報セキュリティ対策の要素

①脅威(天災、サイバー攻撃、人的ミス)

②脆弱性(建物耐震性など物理的要素、SW不具合・不備、管理体制など人的要素)

③情報資産(紙・電子情報、ソフト・ハードウエア、サービスなど)これらが重ね合わさった部分がリスク。このリスクを許容可能な水準まで下げる活動をセキュリティ対策と呼ぶ。

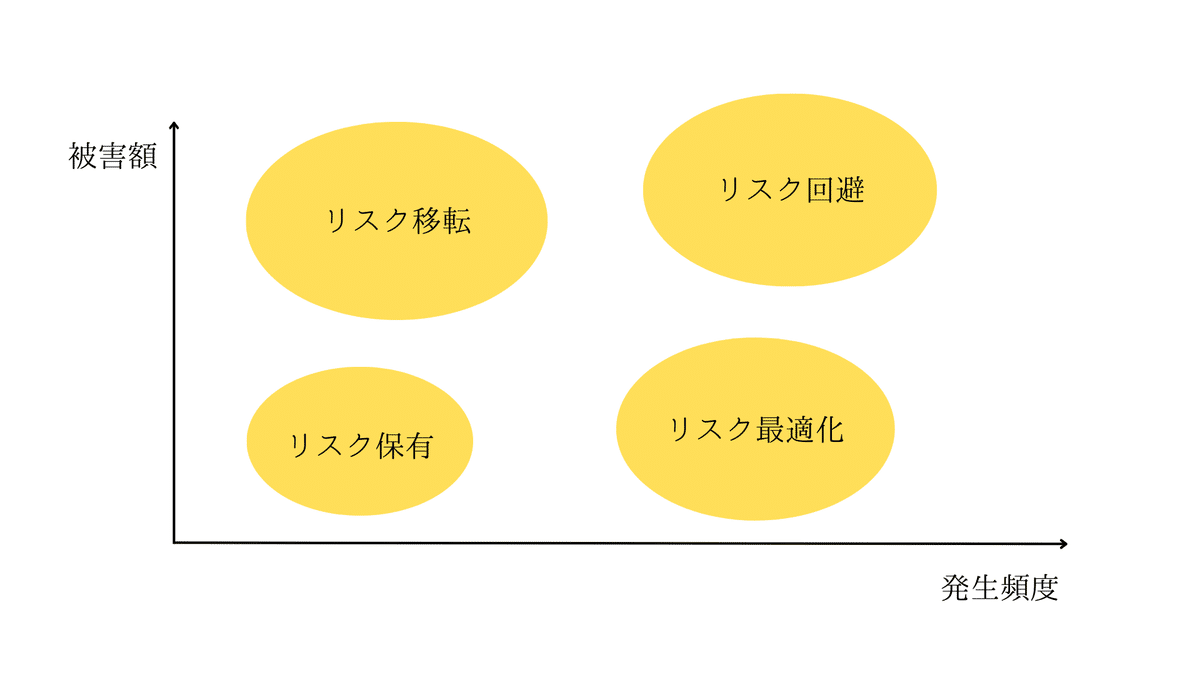

リスク対応の選択

①リスクコントロール

・リスク回避(リスク因子を排除。情報資産を持たない、使わない、サービスや機能を使わない)

・リスク最適化(何らかの対策を行う、発生時の被害が最小化するような対策)

②リスクファイナンス

・リスク移転(保険加入、外部委託など)

・リスク保有(内在リスクを許容し、発生時に対処)

Cyber kill Chain(標的型攻撃者の行動パターン)

標的型攻撃とは、特定の個人や組織を狙ったサイバー攻撃のことで、主に組織の持つ重要な個人情報や機密データを盗む、あるいは高額な金銭を得ることを目的に仕掛けられる。不特定多数を対象とした「ばらまき型」の攻撃とは異なり、特定のターゲットを定め、長い期間と入念な計画をもとに、巧妙な攻撃を仕掛ける点が、標的型攻撃の特徴。

・入口対策

次世代ファイアウォール(PaloAlto)

・内部対策

ビッグデータ解析で異常値検知(splunk)、エンドポイント(サーバ・PC・スマートフォンなどの端末)のアクティビティログを記録し、ネットワークセキュリティ側の情報と組み合わせて感染経路と感染範囲を特定。

・出口対策

ハッカーの遠隔操作、C&C通信(Command and Control)をブロック(CiscoUmbrella)

MITRE ATT&CKには、より詳細な攻撃手順が解説されて

ゼロトラストの全体像

IAM(Identity&AccessManagement)

ゼロトラストネットワークの司令塔で、ユーザーIDデータベースとポリシーで構成され、認証(多要素認証、リスクベース認証(普段と異なる接続IPや匿名IPの場合は追加認証を行う))や認可(アプリケーションやデータへの制御)、シングルサインオンを行う。製品例はMicrosoft Entra ID(Azure Active Directory)

※認証(Authenication)は人の特定で、認可(Authorization)はアクセス許可であり、役割が違う。

IAP(アイデンティティ認証型プロキシ)

端末(エンドポイント)を保護しつつ、クラウドとオンプレへのアクセスを実現する。社外から社内へのアクセス方法としてVPNがあるが、IAPはIAMと連携して業務APPアクセス単体に向けて認証する。他のデータへのアクセスは出来ない。VPNでは社内システム向けに穴あけ作業が必要だが、IAPはコネクタを導入することで、穴あけは不要になる。またIAPはクラウドサービスのため、VPN回線の調達が不要。製品例はAkamaiEAAなど。

SWG(SecureWebGateway)

正規サイトのみ通信可能、不審URLへのブロックもしてくれる。情報漏洩防止として個人がonedriveなどクラウドストレージへのアップロード禁止も可能。境界型セキュリティの場合、外部インターネット接続が社内出口1のカ所に集中するため混雑するが、SWGの場合はクラウドなので負荷分散される。製品例はCisco Umbrella、Zscaler Internet Accessなど

※類似で、CASB(クラウドアクセスセキュリティブローカー)と呼ばれるものがある、未許可のsaas(シャドーIT)へのアクセスを制限。権限を付与したsaasのアカウントのみ有効。

TPM(Trusted Platform Module/セキュリティチップ)

Win11では必須要件(PC実装有無は検索ボックスでTPMと入力し、セキュリティプロセッサ表示で確認可能)、暗号化/復号、公開鍵暗号のキーペア生成、鍵情報の保管、使用制限、プラットフォームの改善検知をする(FWの正常性を確認するロジックが組み込まれており、改善を検知すると、起動停止し修復のために独立したフラッシュメモリから正常なイメージで上書きし問題が解決して、PC各部に電源供給する)

また、企業向けWindowsProでは「BitLocker」といった機能があり、HDDの暗号化が可能で暗号化に利用した鍵をTPMで保管することで、HDDを抜き取られてもTPMとのペアが異なるので他のPCで復号が出来ない仕組み。

(参考)他のPCセキュリティ強化方法

・マイクロVM

PC端末内に仮想マシンを作成し、ブラウザやメールを使用することでマルウエア感染してもPC実環境への影響は無い。

EDR(endpoint detection and response)

エンドポイント(端末)に設置したエージェントプログラムが常時監視し、端末内に侵入したマルウェアの動きを捉えて即時対応。Emotet(実際に存在する名前などの情報を悪用した、巧妙な偽装メール)など攻撃が高度化するマルウエアに感染することは100%防げないので、感染したらいかに早く検知して、スムーズな対処ができるか。ウイルス対策ソフトはパターンマッチングだが、EDRはクライアントログをクラウドで分析する。EDRの動きは①検知②封じ込め(通信遮断)③感染経路、範囲の調査④修復(マルウエアにより作成されたファイルの削除など)

製品例 エフセキュア(F-secure Rapid Detection & Response)、マイクロソフト(Microsoft Defender for Endpoint)

MDM(Mobile Device Management)

端末にエージェントを入れて遠隔で管理する仕組み。

・資産管理(台帳作成)

・リモートロック

・リモートワイプ(ネットワーク上で初期化)

・アプリケーション管理

・パッチ管理(OS、アプリバージョン更新)

・ポリシー管理(パスワード、wifi、VPN、プロファイル)

MAM(Mobile Application Management)

個人スマホを使用する場合、業務用アプリと個人用アプリのデータを区分するために、コンテナ(仮想領域)を作成。相互接続を禁止する。

MDM/MAMの製品例は、MicrosoftIntune、LANSCOPE エンドポイントマネージャーなど

DLP(Data Loss Prevention/情報漏洩防止)

秘匿情報や重要データなど外部へ流出させたくない情報を監視し、漏洩を防ぐ。データやファイルそのものへタグ付けし、PCにエージェントを入れて監視する。流出先はUSBや印刷、メール・チャットなど。

旧来からの仕組みではあるが、昨今ではsaas(クラウドストレージ)がある。しかしonedriveなど会社が正規許可している場合、個人onedriveアカウントを使用されたらURLフィルタを通過してしまうので注意が必要。

製品例はZscaler Cloud DPL、秘文など

SIEM(Security Information and Event Management/セキュリティ情報イベント管理)

ネットワーク機器(FWやWAF、IDS/IPS、RT/SW)や、サーバー(web、AP、DB)など様々な機器のログをSIEMへ一元集約し、機械学習を用いていち早く脅威検知を行う。稼働に比例しデータ量蓄積が増加するため、SOAR(Security Orchestration Automation and Response)を組み合わせることで、SIEMからのインシデントの分析から対処を自動化し効率化させることも可能。

製品例(SIEMのみ)はsplunk Enterprise security、microsoft azure sentinel

※FWやWAF、IDS/IPSの補足

WAF(Web Application Firewall、ワフ)はWebリクエストとWebサーバーの間に配置され、Webアプリケーションの保護に特化したセキュリティ対策です。従来のファイアウォールやIPS/IDSなどのセキュリティ製品では守ることのできない攻撃を検知・遮断し、Webアプリケーションを保護することができます。Webアプリケーションのセキュリティ上の不備を故意に利用するSQLインジェクションや、脆弱性をもつWebサイトの閲覧者に対して、不正なスクリプトを読み込ませて被害を引き起こすクロスサイトスクリプティングなどを検知することが可能です。

IDS/IPSは、Dos攻撃などのOS・ミドルウェア・プラットフォームレベルなどへの攻撃を防御することに特化しています。IDSは「Intrusion Detection System」を意味しており、「不正侵入検知システム」と言われています。不正アクセスと判定した通信を検知し、管理者へ通知します。

一方、IPSとは「Intrusion Prevention System」の意味で、「不正侵入防止システム」とも呼ばれます。IDSが不正なアクセスを検知するのに対して、IPSは不正なアクセスの侵入を遮断するのが特徴です。

FW(Firewall)はIPやポート単位の攻撃に対し、ネットワーク層で防御を行うことに特化しています。ただし、FW自体がアクセスの正常・不正を判断するのではなく、あくまでも人が設定したルールに基づきアクセスの透過・遮断を判断します。FWは通信の中身までは確認せず、正常な通信に偽装した80番や443番ポートなどへの攻撃には対処しきません。そのため、FWだけではWebサイトを守ることは困難です。

この記事が気に入ったらサポートをしてみませんか?