Python hashlib 試験対策

hashlibについて

hash値にはいろいろなアルゴリズムがある。

試験に出る

md5とsha1は現在では安全ではないとされている。 md5が安全です。みたいな問題がでたら、それは間違いです。

Pythonを使ってそれぞれを生成してみる

import hashlib

# md5

md5 = hashlib.md5()

md5.update(b"Hello World")

print(md5.hexdigest())

# sha1

sha1 = hashlib.sha1()

sha1.update(b"Hello World")

print(sha1.hexdigest())

# sha224

sha224 = hashlib.sha224()

sha224.update(b"Hello World")

print(sha224.hexdigest())

# sha256

sha256 = hashlib.sha256()

sha256.update(b"Hello World")

print(sha256.hexdigest())

# sha384

sha384 = hashlib.sha384()

sha384.update(b"Hello World")

print(sha384.hexdigest())

# sha512

sha512 = hashlib.sha512()

sha512.update(b"Hello World")

print(sha512.hexdigest())

# sha3_224

sha3_224 = hashlib.sha3_224()

sha3_224.update(b"Hello World")

print(sha3_224.hexdigest())

# sha3_256

sha3_256 = hashlib.sha3_256()

sha3_256.update(b"Hello World")

print(sha3_256.hexdigest())

# sha3_384

sha3_384 = hashlib.sha3_384()

sha3_384.update(b"Hello World")

print(sha3_384.hexdigest())

# sha3_512

sha3_512 = hashlib.sha3_512()

sha3_512.update(b"Hello World")

print(sha3_512.hexdigest())実行結果

# b10a8db164e0754105b7a99be72e3fe5

# 0a4d55a8d778e5022fab701977c5d840bbc486d0

# c4890faffdb0105d991a461e668e276685401b02eab1ef4372795047

# a591a6d40bf420404a011733cfb7b190d62c65bf0bcda32b57b277d9ad9f146e

# 99514329186b2f6ae4a1329e7ee6c610a729636335174ac6b740f9028396fcc803d0e93863a7c3d90f86beee782f4f3f

# 2c74fd17edafd80e8447b0d46741ee243b7eb74dd2149a0ab1b9246fb30382f27e853d8585719e0e67cbda0daa8f51671064615d645ae27acb15bfb1447f459b

# 8e800079a0b311788bf29353f400eff969b650a3597c91efd9aa5b38

# e167f68d6563d75bb25f3aa49c29ef612d41352dc00606de7cbd630bb2665f51

# a78ec2851e991638ce505d4a44efa606dd4056d3ab274ec6fdbac00cde16478263ef7213bad5a7db7044f58d637afdeb

# 3d58a719c6866b0214f96b0a67b37e51a91e233ce0be126a08f35fdf4c043c6126f40139bfbc338d44eb2a03de9f7bb8eff0ac260b3629811e389a5fbee8a894このように、hashlibモジュールを使うことで、様々なアルゴリズムでハッシュ値を生成することができる ただし、md5とsha1は現在では安全ではないとされているので、これらを使うことは避けるべきである また、sha3_224, sha3_256, sha3_384, sha3_512はPython3.6から追加されたアルゴリズムである これらは、SHA-3と呼ばれるアルゴリズムである このアルゴリズムは、NIST(National Institute of Standards and Technology)によって標準化されたアルゴリズムである このアルゴリズムは、SHA-2とは異なるアルゴリズムである また、SHA-3は、Keccakと呼ばれるアルゴリズムを元にしている Keccakは、ベルギーの暗号学者であるJoan DaemenとGilles Van Asscheによって開発されたアルゴリズムである このアルゴリズムは、NISTによってSHA-3として標準化された このアルゴリズムは、SHA-2よりも高速であり、セキュリティも高いとされている そのため、SHA-2よりも安全であるとされている

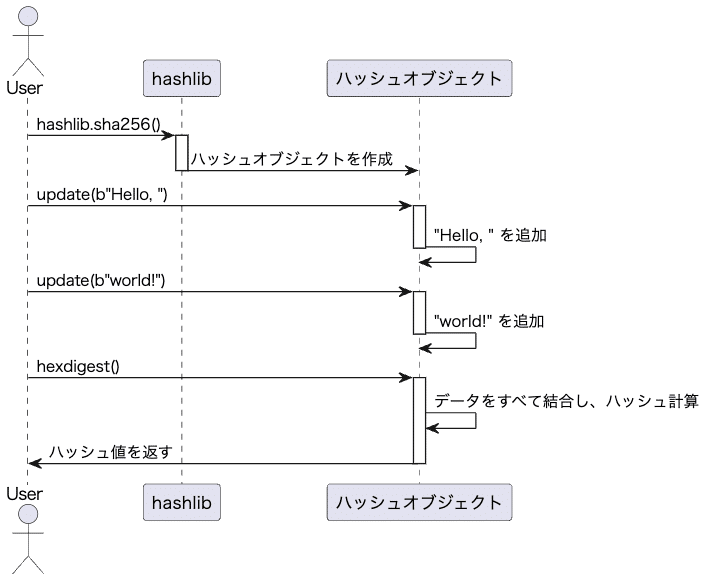

また、ハッシュ値を生成する際には、updateメソッドを使って、ハッシュ値を生成したいデータを追加することができる このメソッドは、複数回呼び出すことができる そのため、大きなデータを扱う場合には、このメソッドを使って、データを分割してハッシュ値を生成することができる また、このメソッドは、バイナリデータを引数に取ることができる

流れを覚えよう!

sha224 = hashlib.sha224()

sha224.update(b"Hello World")

print(sha224.hexdigest())

このように、ハッシュ値を生成する際には、以下の流れで行うことができる

hashlibモジュールをインポートする

ハッシュオブジェクトを作成する

updateメソッドを使って、ハッシュ値を生成したいデータを追加する

hexdigestメソッドを使って、ハッシュ値を取得する

ここで疑問。なんでupdateメソッドを使うのか?

ハッシュ化をするとメモリを消費するので、大きなファイルを処理する場合には、部分的に読み込みながらハッシュ化する方法が有効です。 例えばファイル全体をハッシュ化する場合、以下のようなコードを書くことができます。 ・ファイル全体を一度にハッシュ化する方法(メモリに余裕がある場合)。 ・部分的に読み込みながらハッシュ化する方法(大きなファイルを処理する場合)。

1. ファイル全体を一度にハッシュ化する

import hashlib

# ハッシュオブジェクトを作成(SHA256を使用)

hasher = hashlib.sha256()

# ファイルを一度に読み込み、その内容をハッシュする

with open('example.txt', 'rb') as file:

file_content = file.read() # ファイル全体を読み込む

hasher.update(file_content)

# ハッシュ値を生成

hash_value = hasher.hexdigest()

print(f"ハッシュ値: {hash_value}")

2. 部分的に読み込みながらハッシュ化する

import hashlib

# ハッシュオブジェクトを作成(SHA256を使用)

hasher = hashlib.sha256()

# ファイルを部分的に読み込みながらハッシュ化

with open('example.txt', 'rb') as file:

for chunk in iter(lambda: file.read(4096), b""): # 4096バイトごとに読み込む

hasher.update(chunk)

# ハッシュ値を生成

hash_value = hasher.hexdigest()

print(f"ハッシュ値: {hash_value}")

説明: file.read(4096) は、ファイルを4096バイト(4KB)ずつ読み込みます。 ループがファイルの終わりまで続き、すべてのチャンクがハッシュ関数に追加されます。 最後にhexdigest()でハッシュ値を取得します。 選択する方法 ファイルが小さい場合: ファイル全体を一度に読み込み、ハッシュ化する方法(方法1)が適しています。 ファイルが大きい場合: 部分的にファイルを読み込んでハッシュ化する方法(方法2)を使うことで、メモリ使用量を抑えることができます。

update と hexdigest の使い方の基本的な流れ

update():

update()メソッドは、ハッシュオブジェクトに対してデータ(文字列やバイト列)を渡すためのメソッドです。 一度に全データを渡すことも、少しずつ複数回に分けて渡すこともできます。 つまり、update()を何度呼び出しても、それらのデータをすべて連結して、最終的に1つのハッシュ値にまとめて計算されます。

hexdigest():

hexdigest()を呼び出すことで、これまでにupdate()で渡されたデータをすべて元にした最終的なハッシュ値(16進数)を取得します。 これを呼び出すまでは、ハッシュ計算は完了していません。

こんな場面で活躍する

hashlibは、Pythonでハッシュ値を生成するための標準ライブラリであり、特に次のような用途で頻繁に利用されます。いくつかの具体的なアプリケーション例を挙げながら、理解を深めてみましょう。

1. ファイルの整合性チェックや改ざん検知

アプリケーション例: ファイルのダウンロードチェッカーや、ソフトウェアのアップデート確認など。

使用例: ファイルをダウンロードした後に、そのファイルが正しくダウンロードされたか、あるいは途中で改ざんされていないかを確認するためにハッシュ値を使います。特に、ソフトウェア配布時にはファイルの整合性を確認するために、ダウンロード元が提供するSHA256ハッシュと、実際にダウンロードしたファイルのハッシュを比較するツールがよく作られます。 hashlibの出番: hashlibを使ってファイルのハッシュを計算し、提供されたハッシュ値と一致するか確認します。

2. パスワードの安全な保存

アプリケーション例: 認証システムやログイン機能を持つWebアプリケーション。

使用例: パスワードをそのままデータベースに保存するのは非常に危険です。代わりに、パスワードのハッシュを保存しておき、ユーザーがログイン時に入力したパスワードのハッシュを比較します。 hashlibの出番: hashlibを使ってパスワードのハッシュを生成し、安全に保存します。ハッシュと一緒に「ソルト」(ランダムなデータ)を使ってより安全なハッシュを生成することもあります。

3. 重複ファイルの検出(データのデデュプリケーション)

アプリケーション例: 重複ファイルチェッカーやクラウドストレージシステム。

使用例: 大量のファイルを扱うとき、重複したファイルを検出するために、ファイルの内容が同じかどうかを確認します。ファイルの内容を一意に表すハッシュを計算し、同じハッシュを持つファイルを重複ファイルと見なします。 hashlibの出番: ファイルの内容をハッシュ化し、そのハッシュ値を使って重複ファイルを検出します。

4. データの一意性確認(デジタル署名)

アプリケーション例: 電子署名システムや、トランザクションの検証(例:ブロックチェーン技術)。 使用例: メッセージやトランザクションが改ざんされていないことを確認するために、メッセージのハッシュ値を計算し、それを署名に使います。ブロックチェーンでもトランザクションやブロックのハッシュを利用して整合性を保っています。 hashlibの出番: デジタル署名を生成するために、メッセージやトランザクションのハッシュ値を計算します。

5. キャッシュの管理

アプリケーション例: Webアプリケーションのキャッシュシステム。

使用例: 一度生成したWebページやデータの結果をキャッシュする際に、そのデータのハッシュ値をキーとして使い、キャッシュの一意性を保ちます。これにより、同じ入力に対しては同じキャッシュを利用できます。 hashlibの出番: キャッシュキーを作成するために、データのハッシュを生成します。

hashlib と一緒に使われるライブラリ

os:

os.urandom() を使って、セキュリティを強化するためのランダムな「ソルト」を生成する際に使われます。 hmac:

hmacライブラリは、hashlibと組み合わせて使い、メッセージ認証コード(HMAC)を生成する際に使われます。これにより、通信メッセージが改ざんされていないことを確認することができます。

import hmac

import hashlib

secret_key = b"my_secret_key"

message = b"important message"

# HMAC生成

hmac_value = hmac.new(secret_key, message, hashlib.sha256).hexdigest()

print("HMAC:", hmac_value)

base64:

ハッシュ値を生成した後に、そのハッシュをテキストとして表現する際に使います。hexdigest()で16進数に変換するのではなく、base64でエンコードすることも可能です。 bcrypt:

bcryptはパスワードのハッシュ化に特化したライブラリで、hashlibよりも高度なパスワード保護を提供します。特に、セキュリティが重視されるパスワードの保存に使われます。

まとめ

hashlibの出番は、主にデータの整合性確認、パスワードの安全な保存、重複ファイルの検出、デジタル署名、キャッシュの管理など、データの一意性や改ざん防止が重要な場面です。 一緒に使われるライブラリには、os(ランダムなソルト生成)、hmac(メッセージ認証)、base64(ハッシュのエンコード)、bcrypt(パスワード保護)が含まれます。

この記事が気に入ったらサポートをしてみませんか?