【AWS】半年以上放置した結果アカウントが凍結された事件

こんにちは! AWS資格は紙を使って勉強する派のリサです。

SOA試験のハンズオン対策のため、自分のAWSアカウントを利用しようとしたところ、まさかの使えず、アカウント凍結くらってました…

半年以上放置していたため、アカウント凍結されていたことを知った瞬間はパニックになりました。笑

今後、似た様な状況にあった方に向けて状況等をまとめます。

1. 時系列状況

2022年1月にAWSアカウントを登録

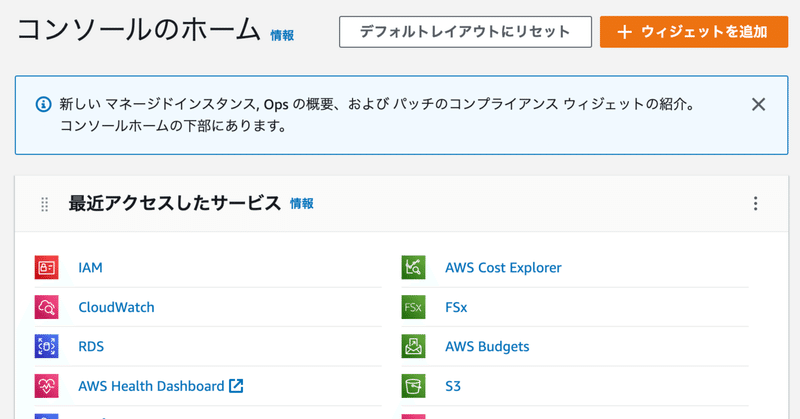

1月〜3月ごろにハンズオンを実施

(補足:EC2作ったり、RDS作ったり、Aurora作ったり…いわゆるAWS初心者が行う一般的な内容でした。)

4月位からAWSアカウント未使用

10月位にAWSから英文メールが来ていたが、放置を続ける

12月位にアカウント凍結

(Root Userでもログインできなくなった状態)2023年1月 ハンズオンやってみたくなったのでAWS Support Centerに連絡→アカウント再開できました🙆

備考:請求関係は問題なし

(利用していない期間中は費用は一切発生しませんでした。)

2. 推測原因

(知らなかった。恥)

未使用のIAMを200日以上放置していた

→ベストプラクティス:「未使用のユーザー、ロール、アクセス許可、ポリシー、および認証情報を定期的に確認して削除する」Root Userで常にログイン

→ベストプラクティス:「ルートユーザーの認証情報を保護し、日常的なタスクには使用しない」MFA認証してなかった

→ベストプラクティス:「多要素認証 (MFA) が必要です」

3. 今回を機に、今後気をつけること

AWSの推奨通り、IAMでのセキュリティのベストプラクティスを適用してAWSを利用していきたいと思います。

またIAMベストプラクティスは、2022年7月に更新されました。

- 人間のユーザーが一時的な認証情報を使用して AWS にアクセスするには、ID プロバイダーとのフェデレーションの使用が必要です

- AWS にアクセスするには、ワークロードが IAM ロールを使用して一時的な資格情報を使用する必要があります

- 多要素認証 (MFA) が必要です

- 長期的な認証情報を必要とするユースケースのためにアクセスキーを定期的にローテーションする

- ルートユーザーの認証情報を保護し、日常的なタスクには使用しない

- 最小特権アクセス許可を適用する

- AWS 管理ポリシーの開始と最小特権のアクセス許可への移行

- IAM Access Analyzer を使用して、アクセスアクティビティに基づいて最小特権ポリシーを生成する

- 未使用のユーザー、ロール、アクセス許可、ポリシー、および認証情報を定期的に確認して削除する

- IAM ポリシーで条件を指定して、アクセスをさらに制限する

- IAM Access Analyzer を使用して、リソースへのパブリックアクセスおよびクロスアカウントアクセスを確認する

- IAM Access Analyzer を使用して IAM ポリシーを検証し、安全で機能的なアクセス許可を確保する

- 複数のアカウントにまたがるアクセス許可のガードレールを確立する

- アクセス権限の境界を使用して、アカウント内のアクセス許可の管理を委任します。

4. まとめ

「当たり前じゃん!」と思われる話だったら恥ずかしいですが、最後まで読んでいただきありがとうございました。

今回を振り返り、改めて、私は何も分からずAWSを触っていたなと反省しました。笑

AWS初心者の場合はクラウドプラクティショナー等で机上で勉強してから、ハンズオンをした方が良いのかな〜〜と思いました。

5. 参考リンク

この記事が気に入ったらサポートをしてみませんか?