SASE をきちんとわかりやすく説明

「SASEとは?」「ゼロトラストとは?」を検索するとありとあらゆる情報が出てきますが、前回「でたらめだらけの SASE」を書いたので、今回は SASE について、きちんと何が具体的にどう変わるのかを、SSE とゼロトラストも交えて、できるだけ分かりやすく解説します。

SASEの定義

SASE(Secure Access Service Edge)は、2019年8月 アメリカ調査会社ガートナー社の「The Future of Network Security Is in the Cloud(ネットワークセキュリティの未来はクラウドの中にある)」レポートで提唱された言葉(造語)です。

「pronounced “sassy”」とありますので、"サッシー "と発音します。

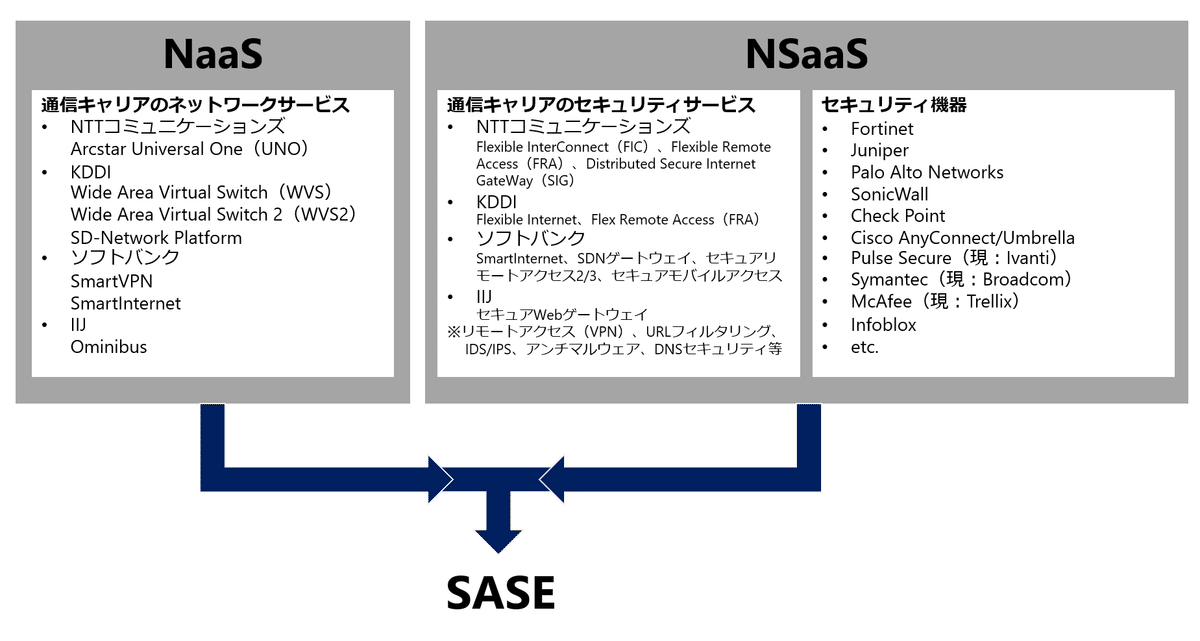

まず、SASEは、NaaSとNSaaSが統合されたものです。

NaaS + NSaaS = SASE

パブリッククラウドで IaaS・PaaS・SaaSと言う言葉があります。AWSで言うと、EC2のような仮想マシン、OSを提供するのが、Infrastrucure-as-a-Sevice の IaaS ”イアース” で、RDSのようなにデータベースを提供するのが、Platform-as-a-Service の PaaS "パース"、そして、Microsoft365や、Salesforceなどの直接ユーザが利用するサービス自体を提供するのが、Software-as-a-Service の SaaS "サース"と言います。

そして、NaaS "ナース"とは、Network-as-a-Sevice の略称で、日本国内で言うと、NTTコミュニケーションズ(以下、Nコム)やKDDI、ソフトバンクあるいはIIJと言った通信キャリアの提供しているサービスを指します。

つまり、通信回線(専用線/閉域網)と通信機器(ルータ)等で提供しているWANなど各種ネットワークサービスのことです。

具体的には、Nコムの「Arcstar Universal One(UNO)」、KDDIの「Wide Area Virtual Switch(WVS/WVS2)」、ソフトバンクの「SmartVPN」、IIJの「Ominibus」などのサービスのことです。

NaaS とは、Nコム、KDDI、ソフトバンク、IIJの専用線/閉域網サービス

次に、NSaaS "エヌサース" とは、Networks-Security-as-a-Sevice の略称で、まず ① 通信キャリアがネットワークサービスと合わせて提供しているセキュリティサービス、具体的には、Nコムの「Flexible InterConnect(FIC)」「Flexible Remote Access(FRA)」「Distributed Secure Internet GateWay(SIG)」、KDDIの「Flexible Internet」「Flex Remote Access(FRA)」、ソフトバンクの「SmartInternet」「SDNゲートウェイ」「セキュアリモートアクセス2、3」「セキュアモバイルアクセス」、IIJの「セキュアWebゲートウェイ」などのサービスのことです。

また、それとは別に ② 各種のセキュリティ機能を提供するオンプレミスの機器、具体的には、UTM/FirewallのFortinet、Juniper、Sonicwall、Palo Alto、Checkpoint、あるいは、VPN/SSL-VPNのCisco AnyConnect、PulseSecure(現:Ivanti)、それ以外にも IPS/IDS、アンチマルウェア/次世代アンチマルウェア、サンドボックス、DNSセキュリティなどの各種セキュリティ機器(製品・サービス)のことを意味しています。

NSaaS とは、Nコム、KDDI、ソフトバンク、IIJのセキュリティサービス

または、各種セキュリティ製品・サービス

上記のように SASE とは、NaaS と NSaaS を統合し、クラウドで提供するサービスですので、SASEを採用することで、通信キャリアのネットワークサービス・セキュリティサービスを解約、あるいは各機能別のセキュリティ機器を廃止し、すべて無くすことが可能になります。

具体的には、Nコム、KDDI、ソフトバンク、IIJの通信キャリアの契約をやめ、バラバラのセキュリティ製品をすべて廃止することができます。

SASE を採用することで、上記のように構成が非常にシンプルになることが最大のメリットです。運用管理コストが大幅に削減できます。

そして、通信キャリアのサービスや、セキュリティ機器における制限・制約が一切なくなり、柔軟性や拡張性、機敏性を確保することができます。

もちろん、Forinetや、Pulse Secure(現:Ivanti)、Palo Alto の終わることのない脆弱性対応、つまりパッチ適用やバージョンアップ作業が、一切不要になります。

全体コストは、既存環境により異なりますが、例えば、複数の通信キャリア(専用線/閉域網)による冗長構成の場合、大幅なコスト削減を実現された例もあります。また、AWSやAzureなど クラウドとの専用線(Direct ConnetやExpress Route)を利用されている場合は、これらも不要となりますのでコスト削減が可能です。

SASE は、クラウドで提供されるサービス、つまりインターネット上のサービスです。そのため、拠点のネットワークは、通信キャリアの専用線/閉域網からインターネット回線になります。

小規模な拠点では、NTTフレッツ等のベストエフォート型のインターネット回線を利用されている例もありますが、中規模以上の拠点は、法人向けのインターネット回線や、帯域保証(ギャランティ)型のインターネット回線を利用される場合が殆どです。

インターネット回線さえあれば、リモートアクセスはもちろん、拠点の接続が可能ですので、専用線/閉域網に比べ、開通期間も大幅に短縮できます。

SASEの成熟度・普及度

次に SASE の成熟度、企業への普及(採用/適用度)について、同じくガートナーのハイプサイクルを用いて説明をします。

SASE は、2019年8月に黎明期(れいめいき)で初登場しました。

黎明期は「概念実証 (PoC) にまつわる話や、メディア報道によって大きな注目が集まるが、実際に使用可能な製品・サービスはまだ存在せず、実用化の可能性はまだ証明されていない状態」で、SASE の普及までに5年~10年掛かると当初は予想されていました。

しかしながら2年後の2021年7月には、いっきに過度な期待のピーク期となりました。

ピーク期は「初期マーケティングで数多くのサクセスストーリーが紹介されるが、失敗を伴うものも少なくありません。行動を起こす企業もありますが多くはない状態」ですが、このタイミングで普及まで2年~5年となり、普及までの期間が約3年短縮されました。

ガートナーの当初の予想よりも、実現可能な SASE 製品・サービスが早くリリースされたことを意味しています。

さらに2年後の2023年7月に、幻滅期(げんめつき)となりました。

幻滅期は「PoCや検証では成果が出ないため関心は薄れる。テクノロジ再編が開始し、早期採用者の満足のいくように自社製品を改善したプロバイダーのみが生き残り、投資が継続する状態」です。

つまり、SASE 普及期となり、多くの企業に採用(支持)された SASE のみが、サービスの新規機能開発や機能改善により多くの投資が行われるため、現在数多くある SASE 製品・サービスは自然淘汰されて行くということです。

SASE ではサービス移行・乗り換えも頻繁に発生することになります。

SASE はサービスですので、これまでのオンプレミスのセキュリティ機器と異なり、減価償却期間を気にすることなく、比較的容易に乗り換えすることが可能だからです。実際に、後述する SSE(採用当時はクラウドプロキシ)から SASE への乗り換えのご相談も増えてきています。

SSE を3~5年利用されていたが、機能が不足し(更新の度に大幅な値上げがあるため)SASEへの乗り換えを検討・実施される例が増えてきています。

SASE が流行している背景は、業種業態を問わず、企業の従来のネットワークとセキュリティのインフラの変革期であったためだと言われています。

つまり、既存のネットワーク・セキュリティインフラ・アーキテクチャが限界であったということですが、Microsoft365やオンラインストレージ(Dropboxなど)のクラウドサービスの利用増に加えて、2020年のコロナ禍でのハイブリッドワークの両方のニーズ・課題を効率的、かつセキュアに実現する唯一の手段が SASE であったからです。

SSEの定義

次に、SASEと似た言葉で SSE(Security Service Edge)があります。SSEは、SASEが2019年登場した2年後の2021年に同じくガートナーが提唱した言葉(造語)です。そのまま"エスエスイー"と読みます。

SSE は、SASE のサブセット(一部)でセキュリティに特化しており、コア機能としては、SWG、ZTNA、CASBの3つがコア機能として定義されています。

SWG(セキュアWebゲートウェイ)とは、Proxy、URLフィルタリング機能です。ZTNA(ゼロトラストネットワークアクセス)は、VPNに代わるリモートアクセス機能です。そして、CASB(Cloud Access Security Broker)は、ユーザのSaaSやクラウドサービスの利用(シャドーIT)を可視化・評価・制御する機能です。

SSE ⊂ SASE

SASE - NaaS ≠ SSE 、SSE ≠ NSaaS

なぜSASEの2年後にSSEを定義したか

ガートナーが、2019年に SASE を提唱し、2年後の2021年に改めて SSE を定義したのは、SASE の発表をした後、ありとあらゆるベンダーが「我こそがSASE」としてマーケティングを開始したのですが、実際は、殆どのベンダーが SASE の定義に沿っておらず、他のパートナーと協業したパートナーシップモデルのSASE、つまりマルチベンダーSASEでした。

そのため、ガートナーは2年後の2021年に SASE のサブセット(一部分)として SSE を改めて定義し、「SSE マジック・クアドラント(Magic Quadrant for Security Service Edge)」にて、SSE ベンダーを公表しました。つまり、SASE ではない SSE ベンダー(サービス)を定義(公表)したのです。

Zscalerなどは、この時点で SASE ではなく SSE として定義されています。

しかしながら、その後も、引き続きマルチベンダーSASE が横行したため、2022年に「シングルベンダーSASE」を定義しました。つまり、1社で SASE を提供するシングルベンダーSASEを公表し、マルチベンダーSASE との区別を明確に定義し、公表をしたのです。

もちろんですが、Zscalerなどの SSE は選出されていません。

「2023年度版 ゼロトラストネットワーキングのハイプサイクル(Hype Cycle for Zero Trust Networking, 2023)」においても「SASEは多くのテクノロジーベンダーによる誇張されたマーケティングにより幻滅の谷にある」とあり、SASEの誇大広告、誇張されたマーケティングに警告を出していますが、残念ながら全く状況は変わっていません。特に日本国内は全くです。

SASE 以外に SSE が登場し、ベンダー各社の誇大広告で、ゼロトラストを含めてバスワードと化しています。

※バスワード・・・いかにも専門性・説得力のある言葉に聞こえていても、曖昧な定義のまま広く世間で使われてしまう用語・造語・フレーズのこと。

そのため、ゼロトラストや、SASE、SSEを検討されているお客様にとっては、非常に複雑で、何が正しい情報なのかわからない状況になっているのが現状かと思います。

ゼロトラストと境界型防御

さて、ゼロトラスト(Zero Trust)は、SASE(2019年)やSSE(2021年)とは異なり、今から14年前の2010年にアメリカ調査会社フォレスターリサーチ社によって提唱された概念です。ゼロトラストをきちんと説明するのはかなりのボリュームになるので、また別の記事にしようと思います。

ゼロトラストは言葉の通り「何も信用しない」というコンセプトに基づいた概念で、すべてのユーザやデバイス、接続先のロケーションを信用しないものとして捉えます。

通信の暗号化はもちろん、システム、アプリケーション、クラウドサービス、データにアクセスする際は、正当性や安全性を都度検証することをコンセプトとしています。

一方で従来型のセキュリティである境界型防御は、「社内は安全」「社外は危険」とし、その境界にFirewall(UTM)やVPN装置を設置することで、社外(外部)からのみの攻撃を防ぐアプローチとなります。

境界型防御の課題は、以下3点になります。

1. 境界自体が弱く、境界自体の管理も難しい

2. 非効率な通信で、コストが高い

3. 社内が安全でなくなった

境界自体が弱いとは、最近のランサムウェア被害の多くは、この境界であるFirewall(UTM)、VPN製品の脆弱性を狙ったものが殆どであることは説明するまでもないです。

残念ながら、セキュリティ機器の脆弱性報告は、今後も終わることはありません。

簡単に脆弱性をついた攻撃で、社内へ侵入されます。

また、"境界"を企業として1つにすることも難しくなっています。

データセンター(DC)集約型で、出口をDC一つにしている企業が多いですが、クラウドサービスの利用増加により、拠点から直接インターネット接続させるローカルブレイクアウト(LBO)をせざるを得なく、拠点に新たに境界ができます。また、拠点で勝手にルータ等を設置し、インターネット接続しており、そのルータを乗っ取られ侵入された例もあります。

さらに最近ではサプライチェーン攻撃というターゲット企業を直接狙うのではなく、セキュリティレベルが低い子会社やグループ企業、海外拠点、サプライヤー企業(委託先企業)に侵入し、そこを踏み台にして、ターゲット企業へ侵入する事例が増えてきています。

例えば、2022年の大阪急性期・総合医療センターのセキュリティインシデントは、委託先の給食事業者のシステムにおいて、ベンダーがリモート保守用に設置したVPN機器の脆弱性をついて侵入され、次々と他のシステムを踏み台として、最終的に大阪急性期・総合医療センターの電子カルテシステムなどの基幹システムへ侵入された例になります。

つまり、境界であるセキュリティ機器自体に脆弱性があり弱く、また、そもそも自社以外の境界を正確に把握・管理すること自体が不可能であるということです。通信非効率については、リモートアクセスにおいて、社外・在宅からVPN装置を経由し、一度社内へ入って、そこから社内システムを利用していた時は、何も問題はなかったのですが、Microsoft365やDropboxのようなオンラインストレージ、コロナ禍で、Zoom/Temsのようなオンライン会議(Web会議)の利用がいっきに増えたことで状況が変わりました。

在宅勤務では、ご自宅のインターネット回線は、1Gbpsから5Gbps、10Gbpsとどんどん広帯域になっているのに関わらず、リモートアクセスにおいては、一度社内へ入り、そこからMicrosoft365、オンラインストレージ、オンライン会議を利用することになり、社内のインターネット出口が逼迫(パンク)する事態となっています。インターネット出口の機器や回線の増強をしてもキリがない状況になっています。

そもそもクラウドサービスは、社内ではなく社外のインターネット上にあるのに、在宅勤務でインターネットを経由し、一度社内に入ってから利用することが、非効率かつ無駄なコストが掛かっているということです。以前安全だったものが、もう安全でなくなっています。今や「社内は安全」ということ自体が無くなっています。1.でお伝えしたサプライチェーン攻撃で、攻撃者が一度社内に侵入を許してしまうと「社内は安全」としてしまっていると、あらゆるシステムに無制限に簡単にアクセスできてしまいます。

従業員のPCがメールによりランサムウェア感染すると、同じく、社内のありとあらゆるシステムへアクセスされ、データを搾取され、データを暗号化されている例が殆どです。

つまり、「社内は安全」なので制限不要という考えをやめる必要があるということです。社内の通信もきちんと制限を行う必要があるということです。

ここ最近は、お客様と話ししていると、「現状の境界型防御をやめて、ゼロトラストを実現したい」という話が殆どです。

しかしながら、ゼロトラストの定義(概念)については、きちんと理解をされているのではなく、どちらかというと今のセキュリティ(=境界型防御)には課題があるので、それに代わる高いセキュリティが、すなわち"ゼロトラスト"だとして認識されており、現状より高いセキュリティを要望されている場合が殆どです。

ゼロトラストとSASE、SSEについて

まず最初に SSE は境界型防御の境界を、オンプレからクラウドへ移行するソリューション(セキュリティ境界のクラウドリフト)です。

SSE は、セキュリティ境界のクラウドリフト である

上記のように、データセンター集約型のセキュリティ境界を、オンプレミスのセキュリティ機器(Firewall/VPN装置)からクラウド(SSE)へ移すだけで境界型防御自体は何も変わりません。

何が変わったのかというと、リモートアクセスは、セキュリティ機器がなくなることで、アタックサーフェス(攻撃者の攻撃対象)がなくなって(少なくなって)います。

※ゼロトラスト概念が一部サポートされるため、”ゼロトラストアクセス”や"ZTNA”と言われています。

しかしながら、境界型防御自体は何も変わっておらず、社内ネットワーク(専用線/閉域網)が何も変わっていないので、先ほどの境界型防御の課題は残ったままです。

具体的には、ランサムウェアやマルウェア感染から社内システムの制御(防御)、サプライチェーン攻撃で侵入された攻撃者の水平方向への移動(ラテラルムーブメント)への制限は、依然として全くできないということです。

SSE では、企業ネットワークや、または企業間ネットワークがレガシーネットワークインフラのままで、サプライチェーン攻撃やラテラルムーブメントを防ぐことはできません。

一方で、SASE ではどうなるのかというと、

上記のように、企業ネットワークの拠点間はもちろん、あらゆるロケーション(リモートアクセス端末を含め)を信頼せず、すべてに境界を設置する、つまり、ゼロトラストの実現に近づいたと言えます。

ゼロトラストすべてを実現するには、SASE(ネットワーク、ネットワークセキュリティ)以外に、エンドポイントセキュリティ(EPP/EDR)や、認証認可(IDaaS)等も必要となります。

SASE で、 ゼロトラスト の実現に近づくことができる

SSE と同じくセキュリティ機器がなくなるので、アタックサーフェスはなくなります。ランサムウェア感染や、サプライチェーン攻撃で侵入された攻撃者のラテラルムーブメントについても、拠点単位での防御が可能です。

さすがに同一拠点内の防御は、SASE では一部難しい部分もありますが、ランサムウェア感染については、そもそも外部のC&C(コマンド&コントロール)サーバとの通信が必要になりますが、その通信を SASE で防御することも可能です。

まとめ

SASE について、できるだけきちんと具体的に何がどうなるのか、SSE とゼロトラストも交えて、できるだけ分かりやすく解説しました。

ゼロトラスト、SASE、SSE は、ベンダー各社の誇大広告でバスワードと化しており、ゼロトラストを検討されているお客様にとっては、何が正しい情報なのか分からなくなっているのが現状ではないでしょうか?

これまでお読みになった方は、「SSE でゼロトラストを実現」または「SSE で境界型防御からゼロトラストへ」などは、誇大広告であることはお分かりになったのではないかと思います。

SSE は、境界型防御のセキュリティ境界をクラウドリフトするソリューションで、多くの場合は、SASEの移行期であると言えます。(SSE→SASE)

すべての企業が SASE を選択することはないとは思いますが、パブリッククラウドのように多くの企業が SASE の採用を行うのは間違いないと思います。

実際に、高価な SSE 、契約更新の都度大幅な値上げのある SSE から、SASE への移行を検討し始めているお客様が増えてきています。

SASE 普及期となり、多くの企業に支持された正しい SASE 数社(2~3社+α)のみが生き残ることになるため、ゼロトラストの実現に向けては、SSE ではなく、正しいSASE ソリューションの見極めが重要となってきます。

是非 SASE 、シングルベンダーSASE から検討されることを推奨します。

この記事が気に入ったらサポートをしてみませんか?