Bitlocker自動設定を行ったのに何故か反映しない時確認してみる事

IntuneではPCに関する色々な設定を強制することが出来ますが、その中の一つとしてBitlocker(ファイル暗号化)があります。

本日はそのBitlockerを強制しようとしても上手くいかないケースで自分が確認した項目についてまとめてみようかと思います。

Bitlockerが自動設定できない時に確認すべきこと

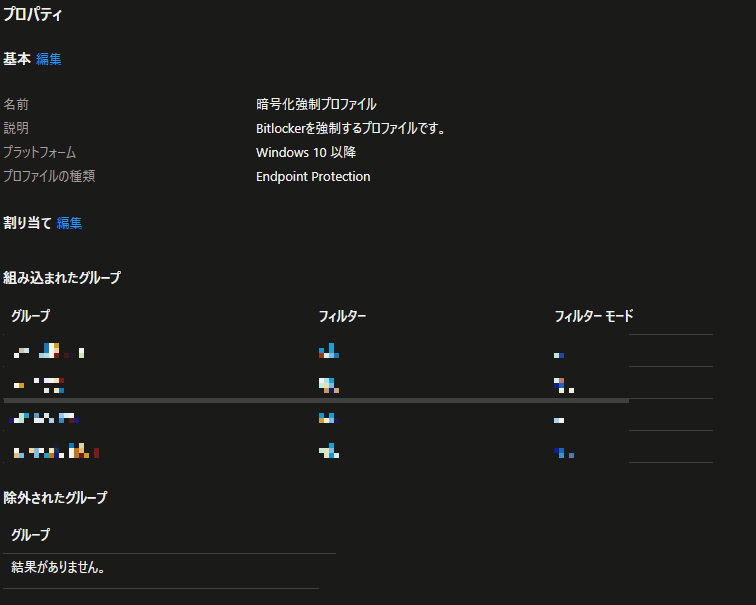

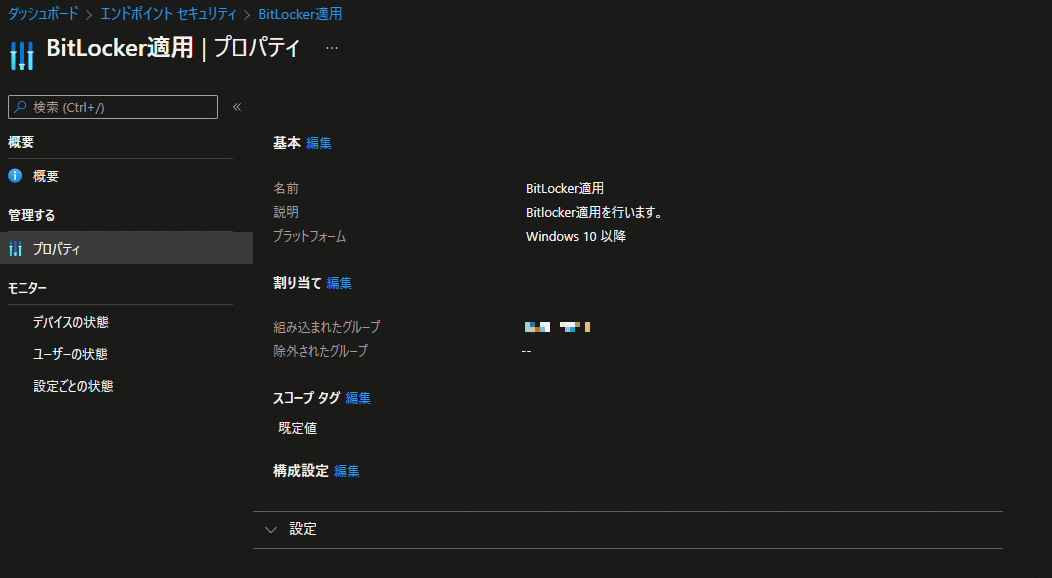

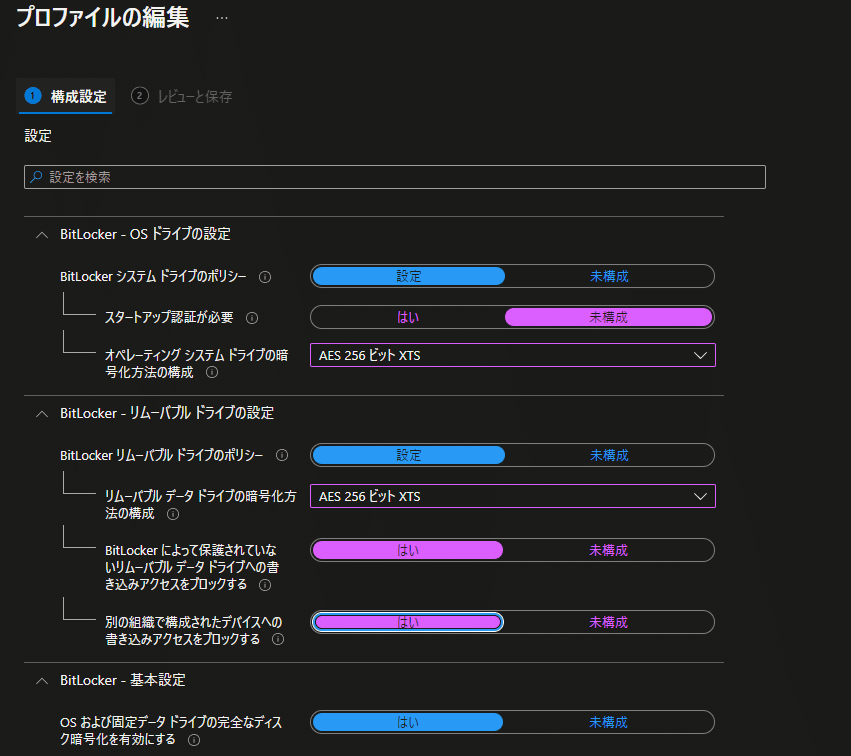

エンドポイントセキュリティや構成プロファイルは設定されているか?

まずは基本的な部分ですね。

暗号化に関わる構成プロファイルやエンドポイントセキュリティに対して

・ちゃんと対象ユーザとして定義されてるか?

・複数の設定に含まれる場合相反する設定が入ってないか?

この辺の確認が必要です。

Bitlockerは現状構成プロファイル、エンドポイントセキュリティ(細かい事を言えば管理テンプレート)でも設定できますが、回復キーの保管場所(AzureAD上に格納含め)が設定可能な構成プロファイル側で設定するのが現状だと最適なのかなと思いました。

WindowsREは有効になっているか?

今回ハマったポイント。

イベントビューアのBitlockerログの保管場所である

イベントビューア>アプリケーションとサービスログ>Microsoft>Windows>BitlockerAPIこちらのManagementログを見ると暗号化強制ができない端末にはWindowsRE無効の為、暗号化出来なかったというログが発生していました。

早速状況をコマンドプロンプトで確認(※管理者実行必須)

確認するコマンドは以下の通り

reagentc /info

やはり無効のようなので、WindowsREを有効にするコマンドは

reagentc /enable

WindowsREが有効になる事で再起動後、無事Bitlockerが自動で設定するようになりました!

最後に

謎なのは基本的にPCデフォルトの状態ではWindowsREはEnabledのはずなのに何故Disabledとなっていたのか…ですが、弊社環境再現する限りとりあえず手動でBitlockerを実行した場合はほぼ確実にこの設定がDisabledになった模様。

なるほど…だから途中でBitLockerが失敗したケースや何らかの弾みでBitlockerを無効にしてしまったケースの時に自動適用されなくなったのか…。

余談

WindowsREを有効にする上記コマンドは、PowerShellでも同様のコマンドが使えますのでIntuneを導入前のPCに対して一気に有効にしたい時とかスクリプトファイルにしてIntuneで一斉配信するとかも多分可能かもしれない。

※自分は試していないので自己責任でお願いします。

一度設定を軌道に乗せてしまえばあんまりハマる箇所ではないものの暗号化が何故か出来ない?なんてニッチな状況に陥った際は参考にして頂ければ!

この記事が気に入ったらサポートをしてみませんか?