AWSどこからはじめよう2

前回はAWSのrootアカウントを作成し、IAMユーザを作成、ロール等を触った。

今回は作ったAWSアカウントのセキュリティをまず確保したい。

今回もハンズオンを受講する。

ハンズオンを受講

今回も登録し、以下のページからハンズオンを見る。

詳しくはハンズオンを見てもらうほうがいいので、ここではざっくりやっていることを記す。

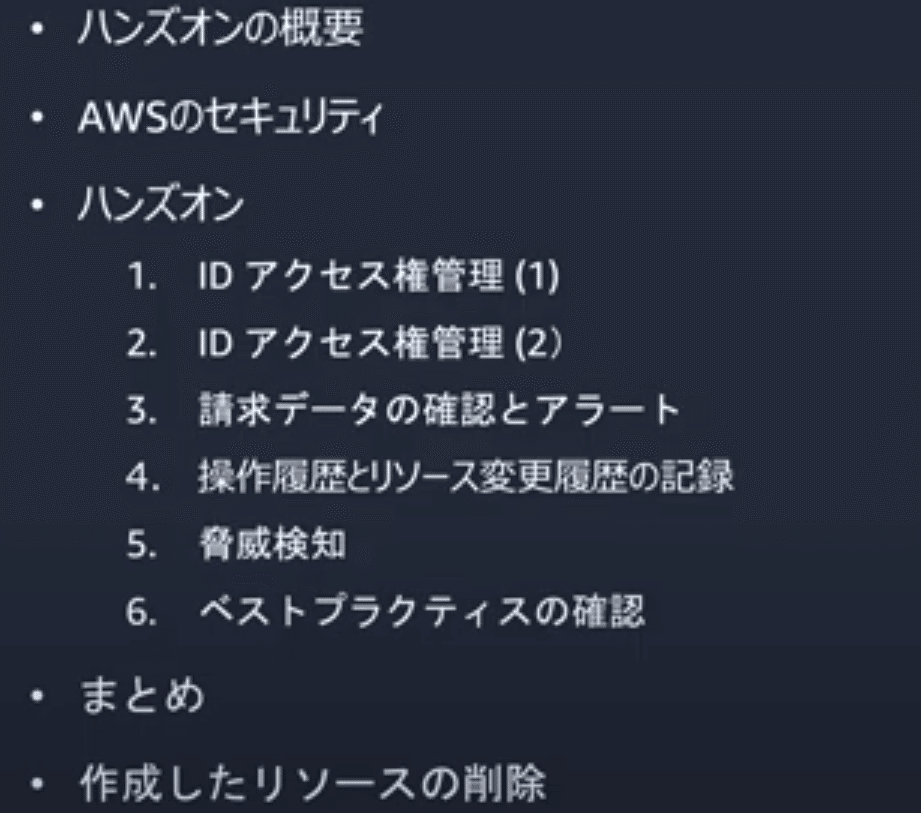

概要は以下

AWSではセキュリティが大事だと認識しているが、守るためにはAWSだけじゃなくてユーザ側も双方責任があるという考え方である「責任共有モデル」が特徴。

その為にユーザ側ではセキュリティ対策を行わなければならない。

1.IDアクセス権管理

ルートユーザ

日常的には使うものではない。IAMユーザ

使用者一人に1アカウントを付与し、厳密な権限管理を行うこと

ルートユーザの設定

ルートユーザの多要素認証を有効化

ルートユーザでアクセスキーを使わない。

※標準ではアクセスキーは作成されていない。IAMユーザ用のパスワードポリシーを設定しておく。

IAMユーザでは請求情報はアクセスできないので「IAMアクセスのアクティブ化」をしておく。

IAMユーザの設定

ルートユーザの代わりとなるIAMユーザを作成する

ルートユーザに変わり全てのフルアクセスのポリシーは「AdministratorAccess」グループにポリシーを適用し、そこにユーザを所属させるようにする。

ユーザ作成後に表示される「アクセスキーID」と「シークレットアクセスキー」は必ず控えておく。

※シークレットキーは作成時にしか確認できないので注意IAMユーザにも多要素認証をもちろん設定しておく。

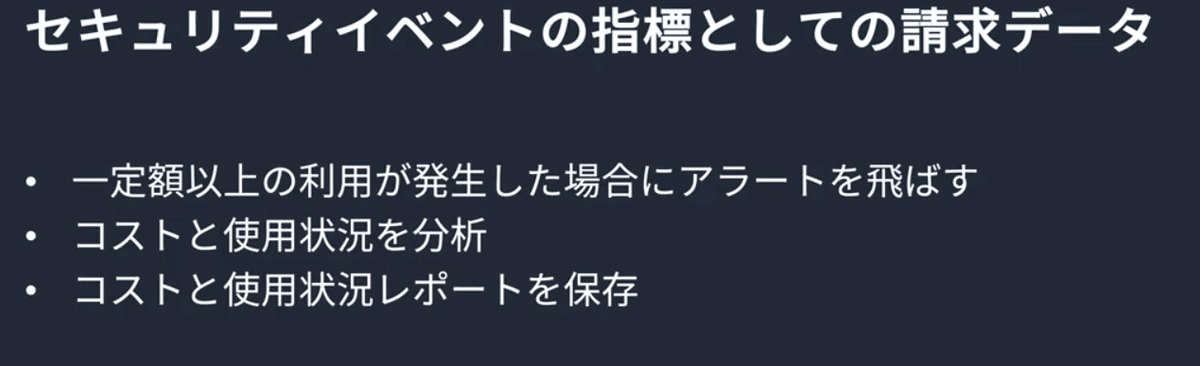

2.請求データの確認とアラート

設定を間違っていつのまにやらすごい請求になってた、なんてことが無いように設定をしておく。

定期的な請求レポートを作成する。

その際に予算を設定することと、予算に閾値を設けることができ、閾値を超えるとアラートメールが出せる。

例)予算の80超えたらアラートを出す。異常な請求があった場合は、「Cost Explorer」で確認することができる。

3.操作履歴の設定

誰が何をしたのかを記録しておくことによって、問題発生時のトラブルシューティングができるようになる。

AWS CloudTrailを使う

AWSのユーザやAPIのイベント履歴を見る

標準では過去90日のイベント履歴を見れるが、90日以上の情報を残すために「証跡の作成」を行うことで、Amazon S3バケットに保管することができる。

AWS Configを使う

AWSのリソースに対してのログをS3のバケットに保管することができる。

4.脅威検知

機械学習を用いた脅威を検知する。

Amazon GuardDuty

※AWSアカウント取得時の直後の無料の範囲ではなく、GuradDuty自体の30日間の無料トライアルで実施するので注意。

こちらをONにした後に攻撃されているリストをみることができる。見てもさっぱりなものもあるが、「lean more」から攻撃の概略を見ることができる。

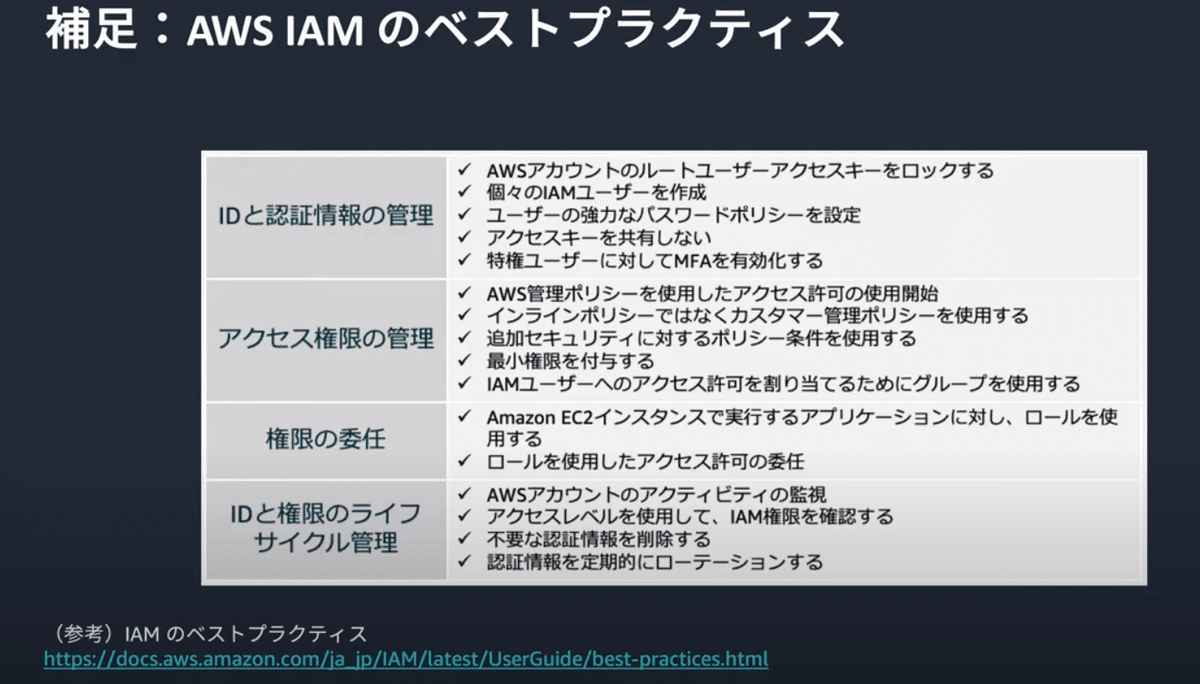

5.ベストプラクティスの確認

セキュリティ面でのベストプラクティスの情報を確認する。

AWS Trusted Advisorでの確認

ベストプラクティス通りになっているか否かを確認することができ、週次でメール通知させることができる。

6.まとめと補足

7.最後に便利なリソース削除

ここがありがたい。ハンズオンで使ったものを削除していく。

大事な設定なので、主にやることは設定を残したまま停止をさせるようにしている。

ハンズオンを受講して

アカウントを作成してまず最初にやるべきセキュリティ設定を学ぶことができるた。

この上で、各種参考書を読むことでより理解が深まっていくと考える。

前回からようやく2歩目が歩けた。昔買って全然読んでないAWSの本を読んでみることとする。

この記事が気に入ったらサポートをしてみませんか?