Yubikeyを買ったのでいろいろなアカウントで使ってみた

認証というと、暗証番号やパスワードを使うのがまだまだ当たり前ですが、iPhoneの普及もあり、指紋認証や顔認証といった生体認証も増えて来ました。

更に最近は、オンラインバンキングぐらいにしか使われていなかった、OTP(One Time Password)やスマホ上でログインを許可するか問われる様な、スマホによる2段階認証の仕組みも段々と広まっており、よりセキュリティ強度が高い認証方法が増えて来ました。

そんな中、効果は実証されているもののあまり利用者が増えていない物に、セキュリティキー(物理キー)による認証があります。

今回はそんなセキュリティキーの1つである、YubicoのYubikey 5 NFC買ってみたので、いろいろなアカウントでセキュリティキー認証が出来るようにした、という話を書きたいと思います。

1. Yubikeyとは

Yubicoという会社が開発したセキュリティキーで、安くて簡易的なバージョンからNFCやType C端子を搭載したバージョンなど、複数の商品が発売されています。サイトを見て分かるとおり、USBメモリのような形をしています。因みにこれを真似て、GoogleがTitan Security Keyというセキュリティキーを開発しましたが、スマホにこの機能を組み込む事を優先しているのか、最近は新商品が出ていません。

セキュリティキーについて検索すると、FIDO2とかU2FとかUAFとかいったキーワードが出てきますが、簡単に言うとこういった認証に関する規格と考えて下さい。それぞれに対応しているかどうかで、使えるサービスに違いがあるのですが、その辺りの説明は他のサイトさんに任せる事にします。例えば、日本の公式代理店であるソフト技研さんのサイトにはいろいろ説明が載っています。

2. セキュリティキーが使えるサービス

では、YubikeyやTitan Security Keyが使えるサービスはどういった物があるのか、と言う話になるのですが、なかなかまとまっているサイトがありません。主なところで言うと、こんな感じでしょうか。

Microsoftアカウント

Synology (NAS)

SSH

GitHub などなど

本当はAmazonが対応してくれると嬉しいのですが、残念ながら対応していないようです。このようにまだまだ対応していないサービスはたくさんあります。先日Microsoftがパスワードレス認証を発表しましたが、まだまだパスワードがメインストリームのようです。

では、このようにまだまだ過渡期の中で、Yubikeyをどうやって活用していったら良いかについて、考えてみました。

3. パスワード管理ソフトでYubikeyを使う

以前記事を書きましたが、私はKeePassというソフトを使って、PC・Android・iPad・iPhone上でパスワードを管理しています。このソフトはアドインが充実していて、指紋認証のほか、Windows Hello認証を追加出来ます。

そしてYubikeyも使える様に出来ます。KeePassの公式サイトによるとOTPモードとチャレンジアンドレスポンスモードがあるみたいなのですが、スマホでこれらがきちんと動くかどうか、正直心配です。

なので私は、第三の手段であるStatic Passwordをひとまず使っています。文字通り固定パスワードをYubikeyに記録して、それを吐き出させるだけという一番シンプルな方法です。もちろん総当たりで簡単に解読できないよう、記号付きで、20文字とか30文字とかべらぼうに長いパスワードにしましたが。

この仕組みは至って単純で、Yubikeyをキーボードとして認識させ、ボタンを押すと中に記録されているパスワードを自動で入力するだけです。なのでメモ帳を起動してボタンを押すとパスワードがバレます(笑)

ただそもそもYubikey自体をなくしたり他人に渡すこと自体がアウトですし、Yubikey自体は基本的に持ち歩く事はないので、個人的には問題なしという事にしました。

これのいいところは、スマホやタブレットにTypeCで接続してボタンを押せば、パスワードが入力出来る事です。初回だけこの方法でログインし、後は指紋認証で解除出来るようにすれば、2回目以降の認証はYubikey不要です。

一方、Windows Helloや指紋認証が使えない我が家のデスクトップPCでは、Yubikeyを差し込んでボタンを押す事で、簡単に認証ができます。シンプルなだけに非常に汎用性が高いのが特徴です。

もちろんそれだけでは意味がないので、各サービスに使うパスワードを、人が覚えられないような長くて複雑なものに変える必要はあります。

このようにYubikeyに加えてパスワード管理ソフトの利用を前提とする事で、パスワード認証しか対応していないサービスでも、そこそこのセキュリティを担保しつつ、運用が簡単になります。

3. いろいろ試してみた(クラウド編)

さて、始めにYubikeyに対応していないサービスについて書きましたが、次はセキュリティキーに対応しているサービスでキーの登録をしてみた話をします。設定の方法ではなくどうやって使えるか、に焦点を当てているので、設定方法は公式など、他のサイトさんをご参照下さい。

3-1. Microsoftアカウント(Hotmail/Outlook.com/Onedriveなど)

MSアカウントはMicrosoft Authentiacatorというアプリの利用を推奨されていますが、セキュリティキーでの認証も可能です。また先日発表されたとおり、一般ユーザでもパスワードを削除する事が出来る様になりました。

その為、メインの認証をMicrosoft Authenticatorで、サブとしてYubikeyを登録しておくと、スマホが突然お亡くなりになった時に安心感があります。

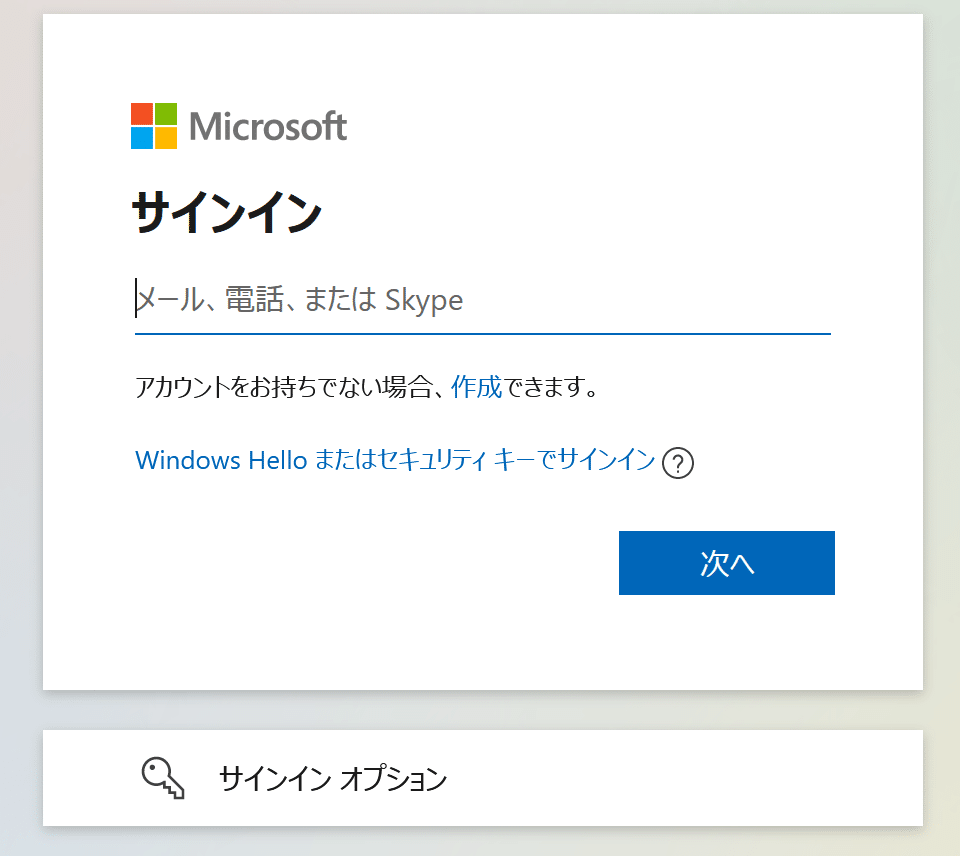

こんな感じでIDを求められますが、下の「Windows Helloまたはセキュリティキーでサインイン」を押すと、IDの入力自体不要です。

私は他のhotmailアカウントにログインした事があるので、いろいろ出てきますが、セキュリティキーに登録されているアカウントを呼び出したいのであれば、下の「セキュリティキー」を選択します。

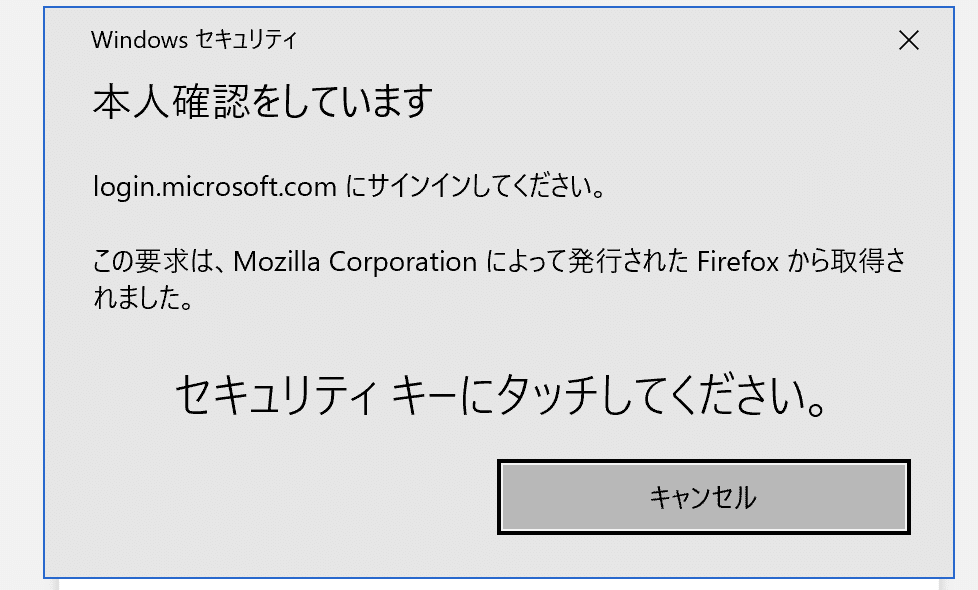

あとはガイダンスに従って、セキュリティキーの暗証番号を入力し、Yubikeyのボタンに触れれば認証が完了します。この暗証番号は事前に設定しておく物で、このYubikeyに紐付きです。

キーにタッチするのは、挿しっぱなしの時のハッキング対策でしょうか。こんな感じでピカピカ点滅するので、指でさっと触れると処理が進みます。とてもラクチンですね。

3-2. Microsoftアカウント(Business)

OneDrive for Businessを使う為に、個人でBusinessアカウントも持っているのですが、2段階認証を必須にしているせいか、個人アカウントと動きが違うので、こちらも書きたいと思います。

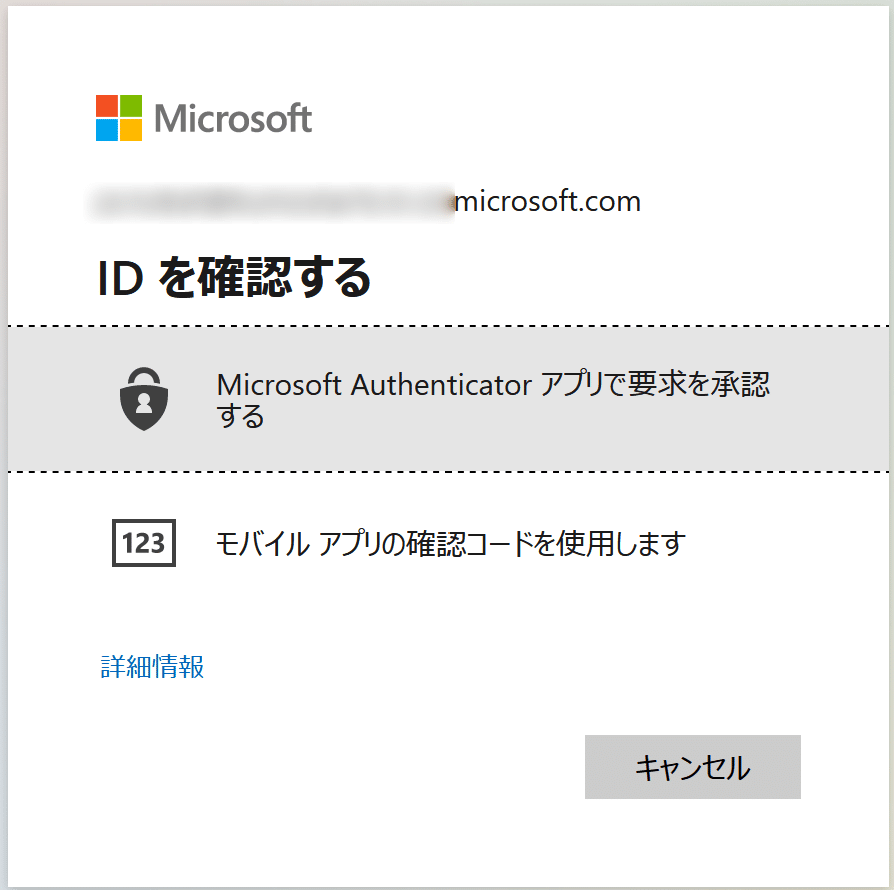

こちらもMicrosoft Authenticatorを設定しているのですが、優先認証をAuthenticatorにしています。するとこんな感じでアプリに通知が飛んでしまうのですが、下の「アプリを現在使用できません」を押すと認証方法が選べます。

実は先ほどの個人アカウントと違って、セキュリティキーの登録ができずOTPを使った2段階認証の設定になっています。ですので、今回は「モバイルアプリの確認コードを使用します」を選択します。

YubicoにはYubico Authenticatorというフリーソフト・スマホアプリがあり、それを使う事で、Yubikeyに記録されているOTPのアカウント情報を参照する事ができます。(スマホやPCに依存しないので、マルチデバイス派には助かる仕組み)

あとは他のOTPと同じで、6桁の番号を貼り付けて「検証」を押せば、2段階認証完了です。こっちも簡単ですね。

因みにNFC対応機種の場合、アプリを起動してかざすと、このようにOTPコードが見られる様になります。タッチする場所がシビアなのは玉に瑕。もちろんTypeCで接続しても見られます。

3-3. Googleアカウント

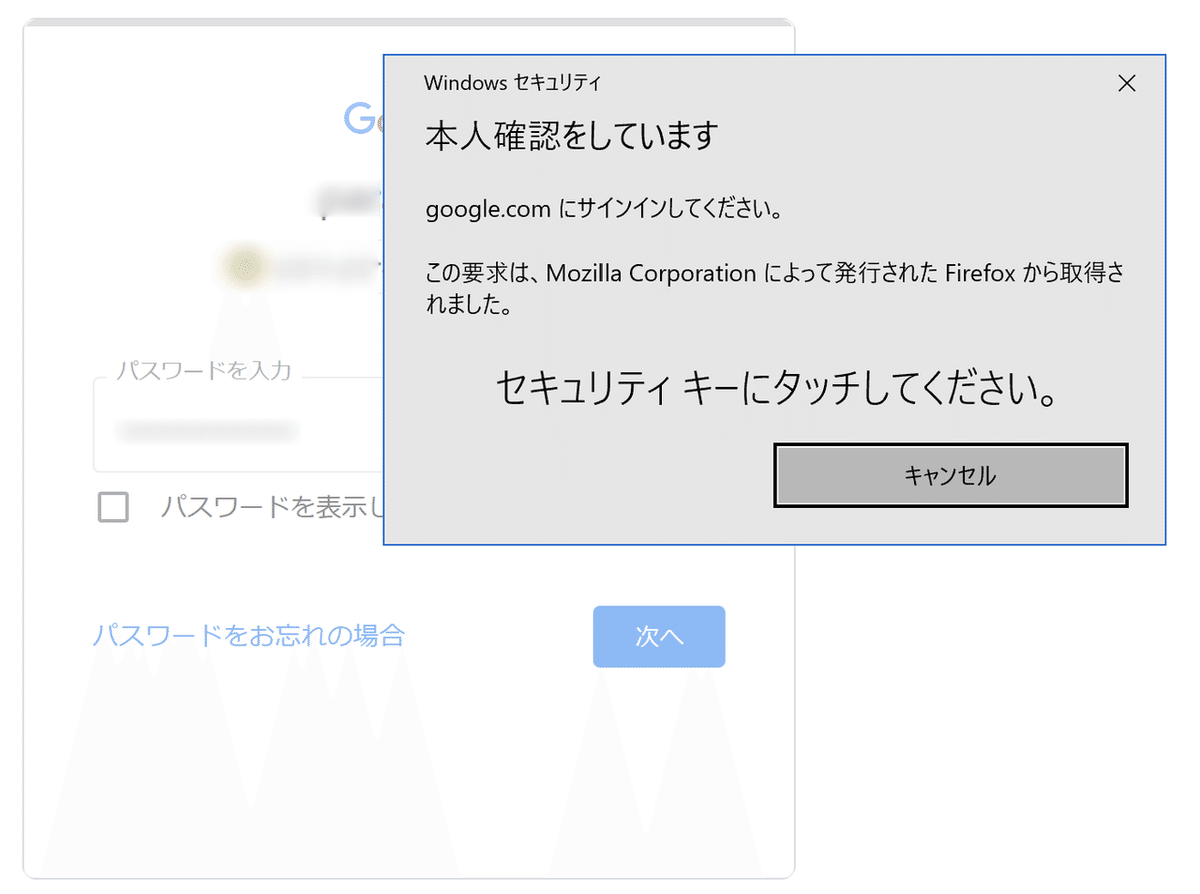

楽ちんです。メールアドレスを入れてパスワードを入れたら、セキュリティキーを入れてタッチするように指示が出るので、押したら完了です。

因みにGoogleはAndroidスマホ自体をセキュリティキーにする事が出来るので、パスワードを入れた後にスマホに通知が飛び、そこで承認とする事も出来ます。Microsoft Authenticatorと似てますね。

4. いろいろ試してみた(ローカル編)

4-1. Windowsログイン

WindowsへのログインをYubikeyで行うには、Yubico Loginというソフトが必要となります。ただこの場合、Microsoftアカウントでの認証ではなく、ローカルアカウントを用意する必要があります。

ローカルアカウントはOneDriveとの連携などで機能制限があるので、正直個人的には使いたくありません。なので、今回は諦めました。

因みに既にローカルアカウントで運用される方がYubico Loginを導入する場合は、必ずMicrosoftアカウントをONにしてから導入して下さい。インストール後の再起動でログインが出来ず(そりゃ未設定ですので)摘むらしいです。

4-2. Synology NAS

SynologyのNASも先日のSecure SignIn対応に伴い、セキュリティキーでのログインが出来るようになりました。こちらもMSアカウントやGoogleアカウントと同じようにスマホで認証すればいいのですが、「他のサインイン方法」を選ぶ事で、セキュリティキーでの認証も可能です。その際は暗証番号が必要となりますので、クラウドサービス並のセキュリティになっています。素晴らしいですね。

因みに1つ大きな注意点があります。セキュリティキーでの認証にはSSL通信が必須のようで、Let's EncriptなどでSSL証明書をきちんともらっていないといけません。また証明書はURLに対して発行されているので、ローカルからIPアドレスでアクセスしている場合、下図のように、URLでアクセスするよう促されてしまいます。

ローカルでURLからアクセスする場合は、いろいろ設定が必要なはずですので、ネットワークの知識が必要となります。少しハードルが高いですね。

5. Windows Helloとの違い

最近のノートPCはカメラによるWindows Hello認証に対応しているケースが多いので、設定されている方も多いかと思います。

OutlookなどMicrosoft系のサービスの利用がメインの方であれば、正直Windows Helloの方が使いやすいと思います。またパソコンへのログインも対応している為、Windows Hello搭載機の方は、そちらの利用を優先する事をオススメします。

ただKeePassを利用する場合、どうしても1回目はパスワードを入力し、2回目からはWindows Hello認証となってしまう事や、Googleなど他社サービスでの認証には使えない事を考えると、Yubikeyの方が汎用性は高いかと思います。

ただその場合FIDO2とWindows Helloの両方に対応したUSB型の指紋認証デバイスがKensington社などから出ているので、実はそっちを使った方がいいのではと思っていたりもします。

正直どれを使っても帯に短し襷に長しなので、どのサービスをメインで使うかと懐具合の両方と相談しながら決める必要があると思います。

6. まとめ

こうして一通りまとめて見ると、正直セキュリティキー要らなくね?というのが私の感想です。

パーソナルユースに限っては、自分のスマホにアプリを入れてOTPなり、指紋で承認なりをすればそれなりに高いセキュリティは担保出来ますので、それで充分だと思います。

ただしスマホは毎日持ち歩く物ですので、壊したりなくしたりした場合の保険がないというのも考え物です。その際にスマホをもう1台用意するのは管理コストが高いので、セキュリティキーを1つ持っておくと、安心感に繋がる気はします。正直現時点では、その程度の代物だとお考え下さい。

ビジネスユースの場合は、Googleが気に入って自社開発してしまったくらいですから、やはりセキュリティ効果は高いと思います。ただこちらもアプリ認証に移行しつつあるので、物理デバイスの必要性がどこまであるのかというが正直な所です。

そうなると使い道としては、デバイスに依存しないOTPアカウントのキャリア(入れ物)くらいでしか思いつかないのですが、玄人向きですよね。個人的には何に使えるか考えているだけで楽しいのでいいですが、もはや趣味の領域です。

万人にはオススメしにくいYubikeyですが、セキュリティ強化に有効なのは間違いありません。ご興味のあるマニアな方が導入して、少しでもノウハウが溜まればいいなと思う、今日この頃でした。