パート 2: 連邦裁判所におけるドミニオン投票機ハッキングの全容は、BIC ペン ハッキングよりもはるかに悪い - 監査ログは編集可能/The Gateway Punditを読む

Part 2: Full Scope of Dominion Voting Machine Hack in Federal Court is FAR Worse than Just the BIC Pen Hack – Audit Logs Can Be Edited

パート 2: 連邦裁判所におけるドミニオン投票機ハッキングの全容は、BIC ペン ハッキングよりもはるかに悪い - 監査ログは編集可能

In Part 1 of this series on the explosive testimony and demonstration of University of Michigan Professor Dr. J Alex Halderman in the federal lawsuit Curling v. Raffensperger, The Gateway Pundit covered more in-depth the ease of exploiting the “BIC pen hack” and, further, the simple and inexpensive creation of voter, poll-worker, and, most importantly, technician Smart cards to attack the Dominion ICX BMD or ballot marking device.

カーリング対ラフェンスペルガー連邦訴訟におけるミシガン大学教授Jアレックス・ハルダーマン博士の爆発的な証言とデモンストレーションに関する本シリーズのパート1で、The Gateway Punditは、「BICペン・ハック」を悪用することの容易さ、さらに、ドミニオンICX BMDまたは投票用紙マーキング・デバイスを攻撃するために、有権者、投票管理者、そして最も重要な技術者用スマートカードを簡単かつ安価に作成することをより詳細に取り上げた。

Part 1 can be read here.

But there was much more revealed in Judge Totenberg’s courtroom regarding the vulnerabilities of these electronic voting devices.

しかし、トーテンバーグ判事の法廷では、これらの電子投票デバイスの脆弱性に関してさらに多くのことが明らかになった。

To summarize Part 1, Dr. Halderman was able to use a simple BIC ball-point pen to reboot a Dominion ICX BMD by simply inserting it into the power button on the back of the machine and hold it down for five seconds. This rebooted the machine into Safe Mode and allowed Super User access, granting the attacker almost unlimited abilities to manipulate data on the machine.

パート 1 を要約すると、ハルダーマン博士は、シンプルな BIC ボールペンを使用して、マシンの背面にある電源ボタンにボールペンを差し込み、5 秒間押し続けるだけで、Dominion ICX BMD を再起動することができた。 これにより、マシンがセーフ モードで再起動され、スーパー ユーザー アクセスが許可され、攻撃者はマシン上のデータをほぼ無制限に操作できるようになった。

Professor Halderman was also able to use a Smart card purchased for $10 online and a $20 USB Smart card Reader from Amazon to program voter cards that could be used over and over again, county-wide. He also made a poll-worker card and, most importantly, a technician card that would also grant “Super User access.”

ハルダーマン教授は、オンラインで 10 ドルで購入したスマート カードと Amazon からの 20 ドルの USB スマート カード リーダーを使用して、郡全体で何度も使用できる有権者カードをプログラムすることもできた。 彼はまた、世論調査員カードと、最も重要なことに、「スーパー ユーザー アクセス」も許可する技術者カードも作成した。

We learned that commands to manipulate the Dominion ICX BMD could be automated – simply insert the card and it will do the rest. Further, nothing was needed that wasn’t public information to complete the programming.

私たちは、Dominion ICX BMD を操作するコマンドを自動化できることを学んだ。カードを挿入するだけで、残りの作業は自動的に実行される。 さらに、プログラミングを完了するために公開情報以外のものは何も必要なかった。

These cards would require some expertise to program, but once the counterfeit cards are made, anyone could insert it into the machine and exploit the vulnerability automatically.

これらのカードをプログラムするにはある程度の専門知識が必要ですが、偽造カードが作成されると、誰でもそれをマシンに挿入して脆弱性を自動的に悪用することができる。

Here again is the transcript from the court hearing and Professor Halderman’s testimony.

ここでも法廷審問の記録とハルダーマン教授の証言を掲載します。

But there has to be a way that these attacks could be detected, right? Not necessarily.

しかし、このような攻撃を検知する方法があるはずですよね? そうとは限らない。

No Evidence of Exploitation

搾取の証拠なし

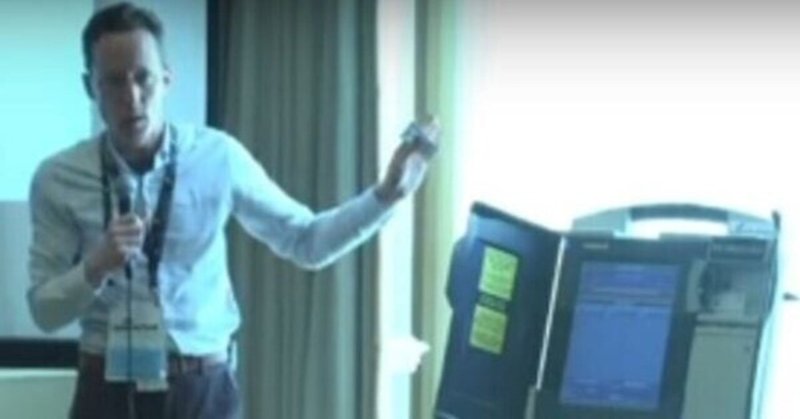

Dr. Halderman then demonstrated how he can delete portions of the system’s audit log in order to delete any evidence that he had accessed and modified the system. Dr. Halderman testified:

次に、ハルダーマン博士は、システムにアクセスして変更したという証拠を削除するために、システムの監査ログの一部を削除する方法を実演した。 ハルダーマン博士は次のように証言した。

Professor Halderman: “So now I’m back in the technician menu…and what I’m going to do is I’m going to go to the file manager and open the ICX’s audit log file. This is one of the log files that the machine creates, and I’m going to open it with the on-screen text editor.

ハルダーマン教授: 「それで、私は技術者メニューに戻りました…そしてこれから行うことは、ファイル マネージャーに移動して ICX の監査ログ ファイルを開くことです。 これはマシンが作成するログ ファイルの 1 つで、画面上のテキスト エディターで開きます。

What I have just done with the technician card is I have loaded this technician card with the automated commands that I want to run in a way that they appear in the audit log. But I’m going to open the audit log and edit it with the on-screen text editor.

技術者カードで行ったことは、監査ログに表示される方法で実行する自動コマンドをこの技術者カードにロードしたことです。 ただし、監査ログを開いて、画面上のテキスト エディタで編集します。

I’m actually going to highlight a portion that came from my card and hit the cut button to move it to the machine’s clipboard. And I’m going to save the audit log just to show you that I can delete portions of the audit log with the on-screen text editor.

実際に、カードの一部をハイライト表示し、切り取りボタンを押して、それをマシンのクリップボードに移動します。 画面上のテキスト エディタを使用して監査ログの一部を削除できることを示すために、監査ログを保存します。

Dr. Halderman described it as deleting log entries “that would otherwise be evidence of some malfeasance.” He can cover his tracks from anyone being able to discover the access he had and what he was able to do to the Dominion ICX BMDs.

ハルダーマン博士は、これを「何らかの不正行為の証拠となる」ログエントリを削除することだと説明した。 彼は、自分が持っていたアクセス権や、Dominion ICX BMD に対して何ができたかを誰にでも知られることから、自分の足跡を隠すことができる。

Seemingly for demonstrative purposes, Dr. Halderman performed each step manually, but he testified that it can be done “programmatically”. Insert the card and let the machine do the rest. He also testified that he can quickly insert a command that would “take the other automated commands out of the log file that were copied from my technician card and execute them.”

ハルダーマン博士は、デモンストレーションを目的としているように見えるが、各ステップを手動で実行したが、それは「プログラム的に」実行できると証言した。 カードを挿入したら、あとは機械に任せよう。 彼はまた、「技術者カードからコピーされたログ ファイルから他の自動コマンドを取り出して実行する」コマンドをすぐに挿入できると証言した。

The Bash Bunny

バッシュバニー

Next, Dr. Halderman demonstrated perhaps the most serious of the vulnerability exploits, in this author’s opinion, at least.

次に、ハルダーマン博士は、少なくとも著者の意見では、おそらく最も深刻な脆弱性悪用を実証した。

The following demonstration was not done live in court, but rather through a continuous video recording utilizing the Fulton County Dominion ICX BMD (ballot marking device). This video was played live before the court.

次のデモは法廷でライブで行われたのではなく、フルトン郡ドミニオンの ICX BMD (投票用紙マーキング装置) を利用した連続ビデオ録画によって行われました。 このビデオは法廷前で生中継された。

The “attacker” in the video reached behind the printer that accompanies the Dominion ICX BMD and unplugged the USB cable and plugged in what is called a Bash Bunny. The device looks like a big USB stick, but with the Bash Bunny, the “attacker” is “able to load it with a sequence of commands that it will then send to the device as if it were a keyboard.”

ビデオの中の「攻撃者」は、Dominion ICX BMD に付属するプリンターの後ろに手を伸ばし、USB ケーブルを抜き、いわゆる Bash Bunny に差し込んだ。 このデバイスは大きな USB スティックのように見えますが、Bash Bunny を使用すると、「攻撃者」は「一連のコマンドをロードして、キーボードであるかのようにデバイスに送信することができます」。

Trending: OUTRAGEOUS! Demon Clinton Judge Lewis Kaplan Introduces Trump to Witness Stand: He ‘Inserted Fingers Into E. Jean Carroll’s Vagina’

トレンド: とんでもない! 悪魔のクリントン判事、ルイス・カプラン判事がトランプ氏を証人台に紹介:彼は「E・ジーン・キャロルの膣に指を挿入した」

“…The Bash Bunny will start driving the device, and you can see that it is moving through a sequence of things on the screen. This is the USB device controlling it.

「…バッシュバニーがデバイスの駆動を開始し、画面上で一連の動作を実行していることがわかります。 これはそれを制御する USB デバイスです。

And it is going to go through and modify settings, as I describe in the report. It is going to then open a terminal, get superuser access, and take steps to install malicious software that is stored on that same USB device.

そして、レポートで説明しているように、設定を調べて変更する予定です。 次に、端末を開いてスーパーユーザー アクセスを取得し、同じ USB デバイスに保存されている悪意のあるソフトウェアをインストールする手順を実行します。

Now, the USB — the malicious software is a version of the ICX application that we have — we have extracted from the machine and slightly modified it to add some malicious functionality. And the Bash Bunny device is installing the malicious version of the application on the machine and replacing the version that regularly would function.”

さて、USB (悪意のあるソフトウェアは、私たちが所有する ICX アプリケーションのバージョンです) をマシンから抽出し、わずかに変更して悪意のある機能を追加しました。 そして、Bash Bunny デバイスは、悪意のあるバージョンのアプリケーションをマシンにインストールし、通常機能するバージョンを置き換えています。」

All of this was done automatically. The “attacker” simply plugged in the USB device and it completed its installation and replacement of the software in less than two minutes. Once the Bash Bunny is programmed, there is no special skill required to initiate this attack.

これらはすべて自動的に行われた。 「攻撃者」は USB デバイスを接続するだけで、2 分以内にソフトウェアのインストールと置き換えを完了した。 バッシュバニーがプログラムされると、この攻撃を開始するために特別なスキルは必要ない。

The Bash Bunny costs about $100 and can be utilized without removing or tampering with any of the seals on the Dominion ICX BMD. As Dr. Halderman testified, an “attacker” can utilize a cable coming off the printer to connect the Bash Bunny rather than removing a seal and connecting it directly to the Dominion ICX BMD. That connection is not typically sealed, according to Dr. Halderman.

バッシュ バニーの価格は約 100 ドルで、Dominion ICX BMD のシールを取り外したり改ざんしたりすることなく使用できる。 ハルダーマン博士が証言したように、「攻撃者」はシールを剥がして Dominion ICX BMD に直接接続するのではなく、プリンターから出ているケーブルを利用してバッシュ バニーに接続することができる。 ハルダーマン博士によると、その接続は通常密閉されていない。

Part 3 of this series will follow.

このシリーズのパート 3 が続く。

During the testimony of Dr. Halderman, attorney David Oles was not permitted to ask any questions of Dr. Halderman. Oles represents co-plaintiff Ricardo Davis of VoterGA.org. Yesterday, The Gateway Pundit reported that Oles was able to get proffers submitted to the court regarding Dr. Halderman and Dr. Philip Stark’s testimonies.

ハルダーマン博士の証言中、デイビッド・オールズ弁護士はハルダーマン博士に質問することを許されなかった。 オレス氏は、VoterGA.org の共同原告リカルド・デイビスの代理人を務めている。 昨日、ゲートウェイ・パンディットは、オールズがハルダーマン博士とフィリップ・スターク博士の証言に関して裁判所に提案書を提出させることができたと報じた。

The trial that includes this explosive testimony and live demonstration is currently underway in the Northern District of Georgia in Judge Amy Totenberg’s court.

この爆発的な証言と生のデモを含む裁判は現在、ジョージア州北部地区のエイミー・トーテンバーグ判事の法廷で進行中である。

英語学習と世界のニュースを!

自分が関心があることを多くの人にもシェアすることで、より広く世の中を動きを知っていただきたいと思い、執筆しております。もし、よろしければ、サポートお願いします!サポートしていただいたものは、より記事の質を上げるために使わせていただきますm(__)m