Writeup: Vulnhub LazySysAdmin 攻略

Vulnhub の LazySysAdmin を攻略したのでメモ。

今回は簡単。サクッと攻略できた。

1.仮想マシンのダウンロード

下記のリンクからダウンロード。サイズは 479MB。

ダウンロードしたZip を解凍し、Virtual Box へインポートして起動。

メモリは 512KB で問題無く動作する。軽い!

安全のため、ネットワークインターフェースは「ホストオンリーアダプタ」を使用。

2.攻略

1)ポートスキャン

とりあえず、ターゲットのマシンの IPアドレスを調べる。

IPアドレスは 192.168.56.117 のようだ。

ポートスキャンしてみると派手にポートが開いている。

OpenSSH, Apache, Samba, MySQL が動いているようだ。

2)脆弱性探し

80/tcp が開いているので、とりあえずブラウザで眺めてみる。

ソースもチェックしてみたが特に手掛かりは無かった。

スクロールしてみるとエジソンの名言が貼ってある。

「私は失敗してない。1万通りのダメな方法を見つけただけだ。」

まぁ、諦めないことが大事、というところか。

念のために robots.txt もチェックしておこう。

ほう。。なんか意味ありげだなぁ。

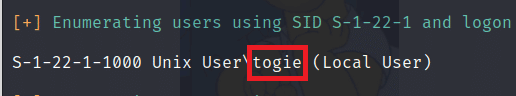

次に、139/tcp , 445/tcp で動作しているSamba をチェックしてみよう。

スキャンにはenum4linux を使う。

このツールはSMBサーバ用の定番ツールで、サーバーが公開している共有フォルダや、システムのローカルユーザーの情報を列挙することができる。

使い方は下記のURLに詳しく書いてある。

アクセス可能な共有フォルダ(//192.168.56.136/share$ ) が見つかった。

システムに登録されているユーザー(togie)も1つ見つかった。

共有フォルダにアクセスしてみる。

どうやら、先ほどチェックしたWebサイトのドキュメントルートのようだ。

赤枠部分は何やら面白そうなので、後でチェックしてみよう。

deets.txt をダウンロードして内容をチェックしてみるとパスワードが書いてあった。

3)侵入

これまでの調査でユーザー名( togie )とパスワード(12345)が見つかったので、SSHで接続してみる。

あっさりとログインできてしまった。。

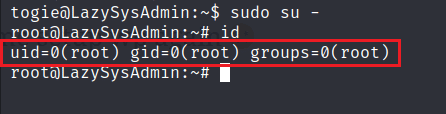

4)root権限奪取

このユーザーが sudo で実行できるコマンドを調べてみると、root 権限でなんでも実行できることが判った。

となれば、あとは簡単。sudo で 直接 、rootユーザー に化ければ良い。

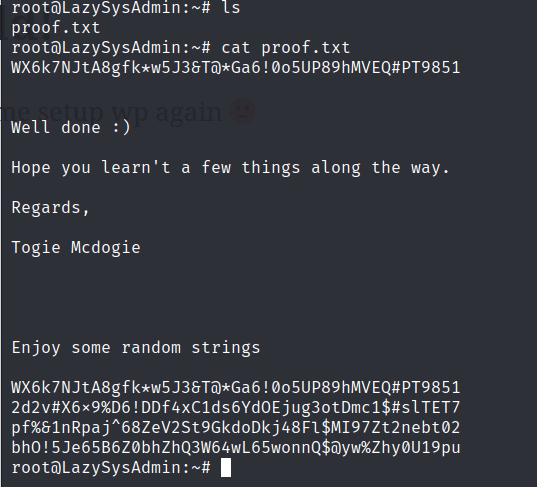

さて、フラグを見てみよう。

フラグは proof.txt 。random strings には特に意味は無さそう。。

これで攻略完了。めでたし、めでたし。

この記事が気に入ったらサポートをしてみませんか?