Microsoft Intuneのアプリ保護ポリシーを解説します

みなさんこんにちは。

IntuneはマルチプラットフォームのMDMサービスですが、アプリに対する保護もかけることができます。

特定のアプリから他のアプリにデータ送信するのを防いだり、ローカルへのファイル保存をブロックしたりすることができます。

MAMと呼ばれることもあります。

スマートフォン向けに提供されている「アプリ保護ポリシー」は使い勝手もよく、便利な機能ではあるのですが、少々とっつきにくい部分があるのでその辺り解説したいと思います。

なお、これまでWindows向けにWindows Information Protection(WIP)という機能がありましたが、廃止されるようです。

アプリ保護ポリシーについてざっくり理解する

アプリ保護ポリシーという名のとおり、スマートフォンアプリをスコープとして制御を行うことができます。

iOS/iPadOSとAndroidそれぞれに設定できます。

機能は様々あるのですが、大きく3つのカテゴリーに分けられます。

①アプリ間のデータ送受信に関する設定

②アプリ起動時の認証設定

③一定の条件下でアプリを使用できなくする設定

これらを全て使うこともできますし、一部だけ使うこともできます。

詳細は後ほど説明します。

とはいえ、どのアプリにでも適用できる訳ではありません。

要件としてIntune App SDKやApp Wrapping Toolが組み込まれている必要があります。

そのため利用できるのはMicrosoft製アプリと、対応する一部の3rdPartyアプリとなります(もちろん、要件を満たす形でアプリ開発すればそれも可能)。

M365をメインのグループウェアとして利用しているのであれば、実用度が高いです。

公式の対応アプリ一覧はこちら。

アプリ保護ポリシーの大きな特徴として、Intune登録が不要という点があります。

通常MDMではデバイス登録が必要となるのですが、アプリ保護ポリシーは組織のアカウントでアプリにサインインするだけで自動的に適用されます。

そのため、BYOデバイスでもIntune登録不要で適用できる事が大きなメリットです。

なお、保護が適用されるのは組織アカウントでサインインしたときだけですので、個人のMicrosoftアカウントを併用しているような場合でも、個人領域には影響しません。(と、言いつつ一部影響する設定もありますが)

BYOデバイスをMDM登録させることは賛否の分かれる部分と思いますので、アプリ単位でセキュリティ強化できるのは結構便利なのではないかと思います。

また、別のMDMを利用中であっても、アプリ保護のみIntuneから行うことも可能です。

Endpoint Managerで設定値を見ていく

Endpoint Managerの「アプリ」メニュー内「アプリ保護ポリシー」からポリシー作成します。

以下、iOS用ポリシーの方で説明します(Androidも大体同じです)。

まず適用対象のアプリを指定する画面です。

デフォルトでは全てのデバイス上のアプリに適用されますが、Intune登録済/未登録でポリシーを分けて設定することもできます。

対象とするアプリは一覧から個別に指定するか、「すべてのアプリ」「すべてのMicrosoft Apps」のようにまとめて指定する事ができます。

まとめて指定すると、対応アプリが増えた際に自動で対象にしてくれるので便利です。

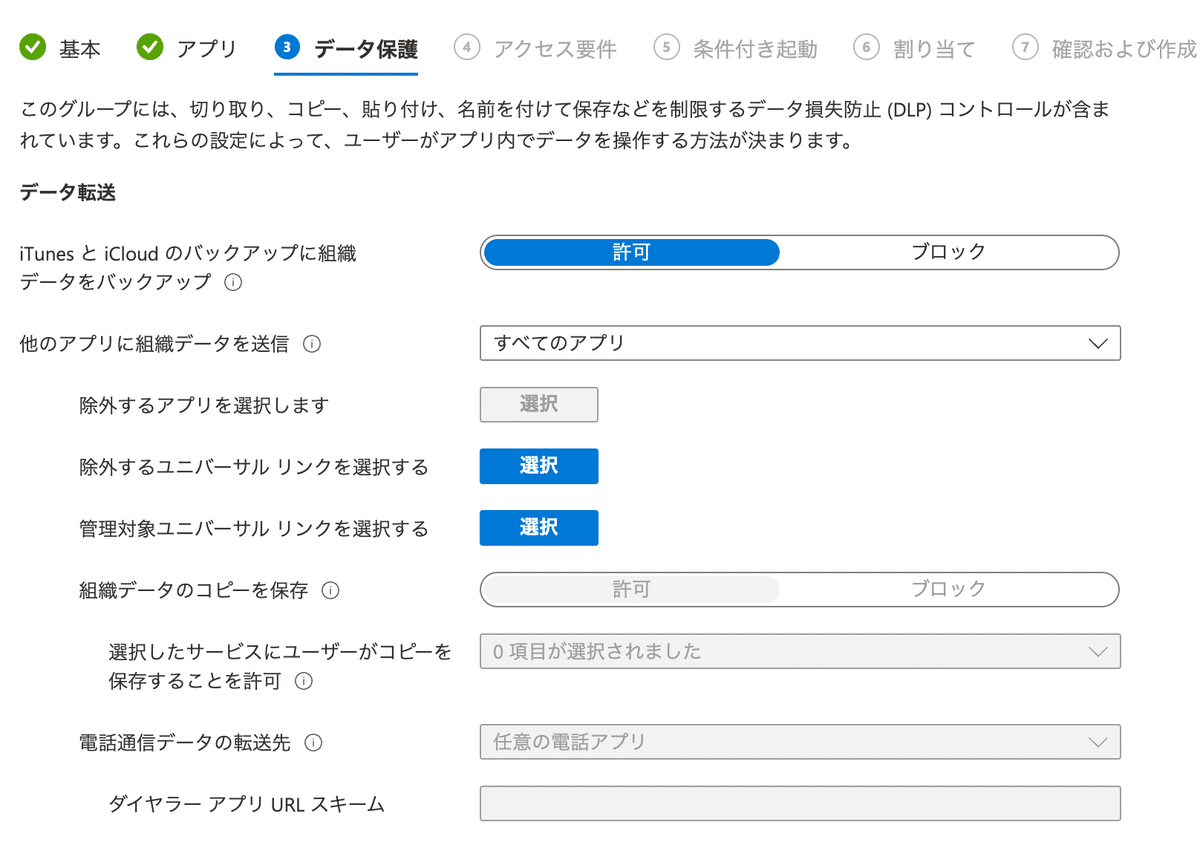

①アプリ間のデータ送受信に関する設定

データ送受信に関する設定を見ていきます。

この部分は、保護対象(マネージド)アプリから保護対象外(アンマネージド)アプリへのデータ送信について規定する部分です。

バックアップ作成時に組織データを含めない、アンマネージドアプリにファイルを保存させないといった設定が可能です。

BYODからのデータ漏洩防止に有効な設定です。

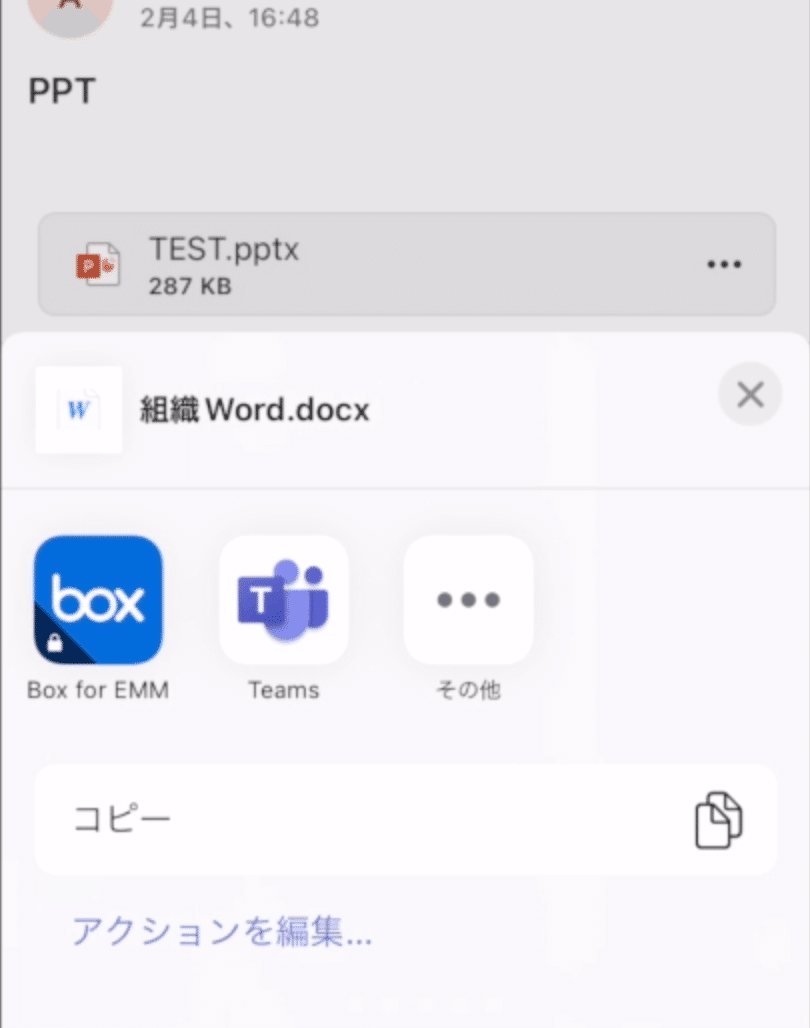

例えばデータ転送を禁止すると、Open In Shareで送信先にマネージドアプリしか表示されなくなり、AirDrop等が選べなくなる、といった挙動になります。

ユニバーサルリンクとは、特定のアプリが起動するWebリンクのことです。

電話通信データの転送先は、電話番号をタップした際に自動で電話アプリが起動する機能の制御になります。

一方、アンマネージドからマネージドへのデータ送信も制御できます。

こちらはユースケースとしては少ないかもしれませんが、余計なファイルを持ち込ませないという目的で使えるかと思います。

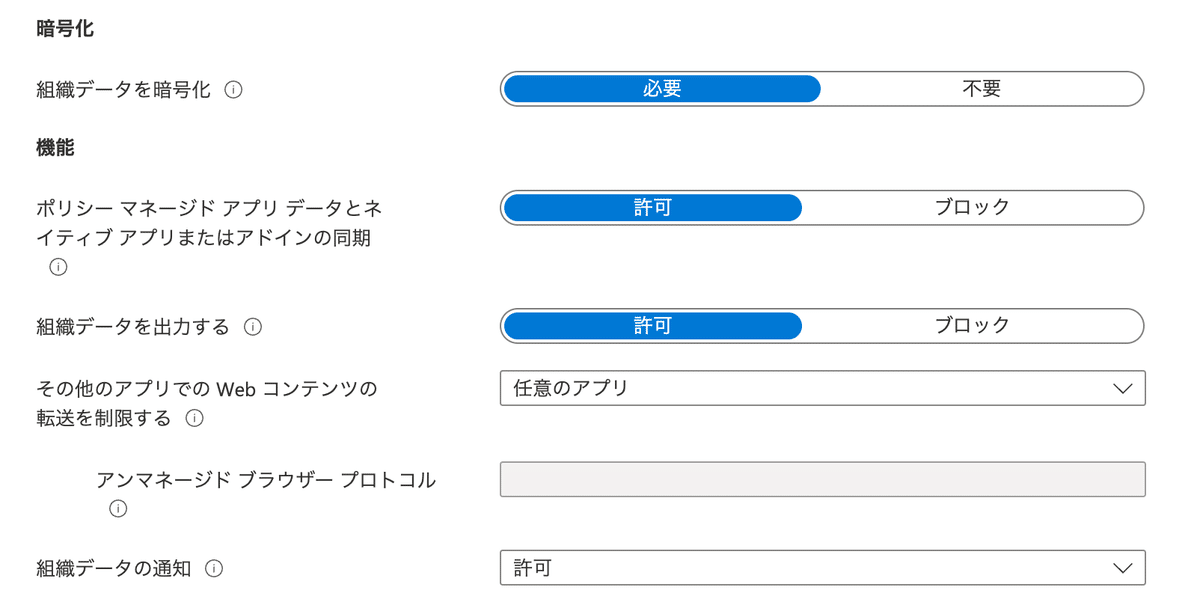

そして、いわゆるクリップボードの制御もあります。

ここまでの内容は主にファイルの送受信・保存に関するものでしたが、ここでテキスト等のコピーペーストの制御が可能です。

アンマネージドアプリにペーストすると、内容が「組織のデータをここに貼り付けすることはできません」に書き換えられます。

なお、アンマネージドアプリへのペーストは禁止しつつも、5文字までは許可する、なんてこともできます。

サードパーティのキーボードは、ブロックした場合個人アカウントにも影響するのでご注意ください。

この部分では

・Outlook連絡先の同期ブロック

・印刷ブロック

・Webリンクを開くブラウザの制限

・通知の表示

といった設定が可能です。

②アプリ起動時の認証設定

起動時に認証を要求する設定を見ていきます。

組織アカウントでアプリを起動する際に、PINコードで保護する事ができるようになります。PIN設定後は生体認証を使うこともできます。

BYODではひょっとすると家族とデバイスをシェアして使っている、なんてこともあるかもしれませんから、これで多少はセキュリティを高めることができるでしょう。

更に厳しくしたい場合は、職場アカウントの資格情報の入力をさせることも可能です。

ただ、毎回アプリを起動する際に認証を要求されるのはユーザー体験に影響しますから、社給デバイスであれば使わなくていい機能かもしれません。

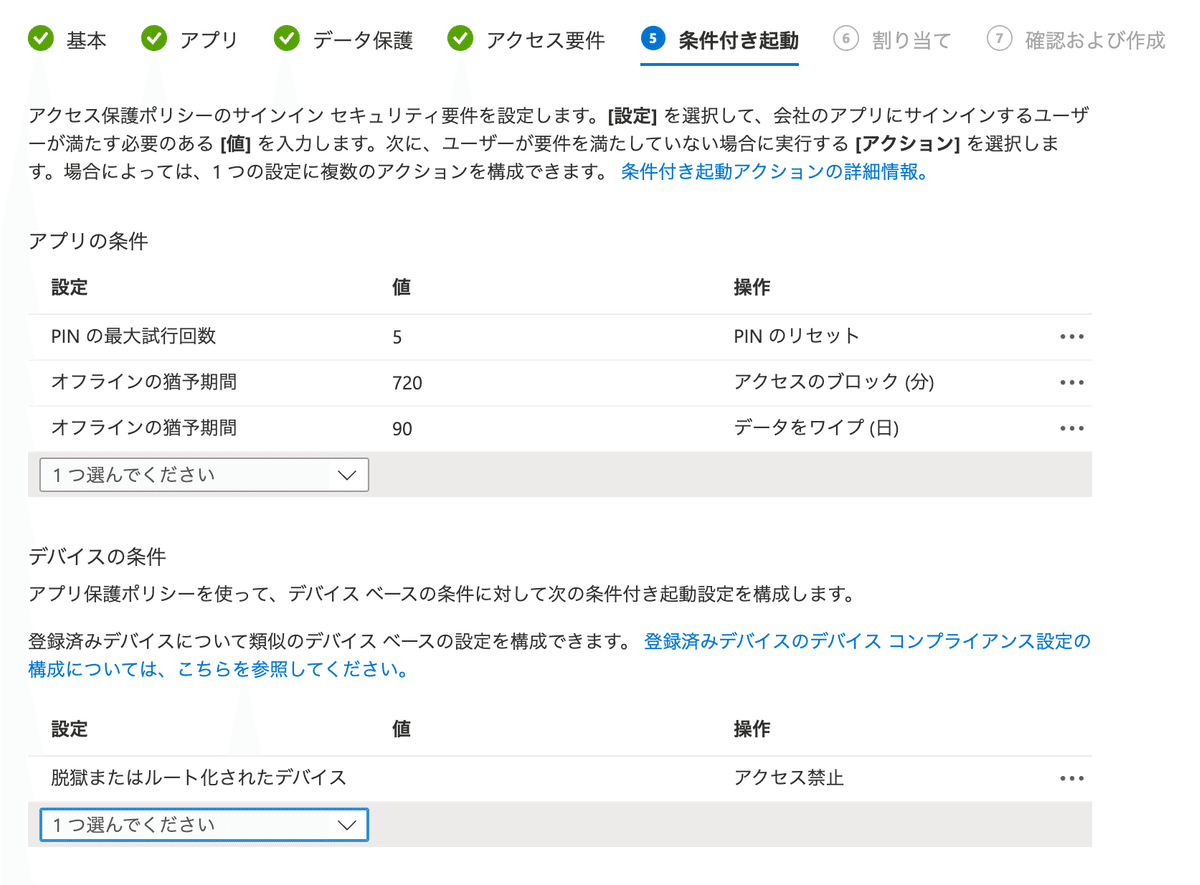

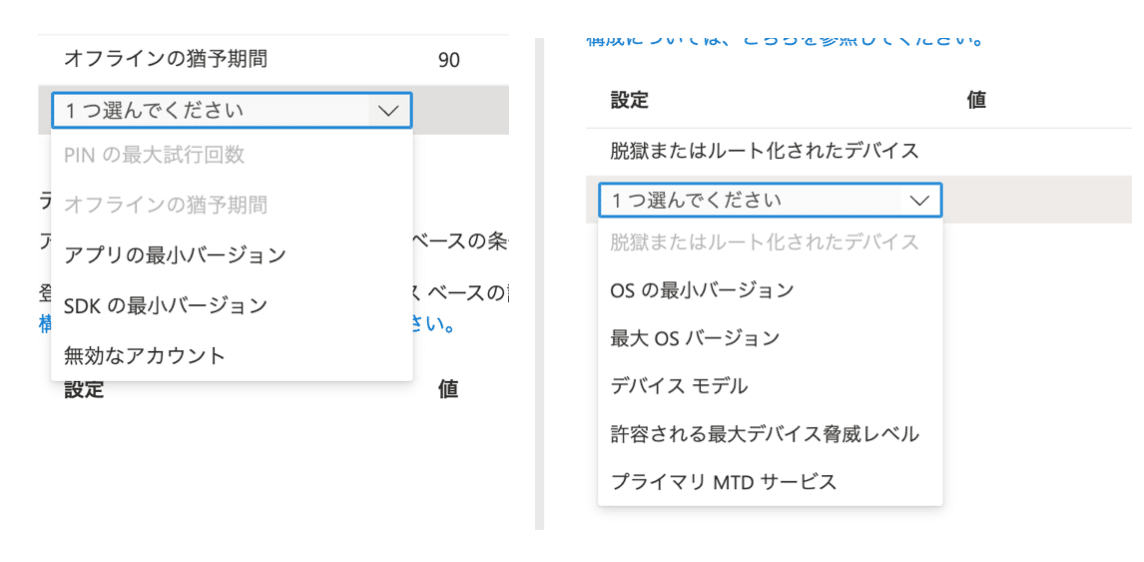

③一定の条件下でアプリを使用できなくする設定

最後に条件つき起動の設定です。

組織アカウントでアプリ起動したときに、アプリやデバイスの状態をチェックする機能です。

アクションは項目によって異なります。

デフォルトでPINの最大試行回数、オフラインのまま使い続けられる最長期間、脱獄のチェックが設定されています。

その他、アプリの最小バージョンや、OSの最小バージョン、Defender For Endpointの保護の有無などを条件に指定することもできます。

この辺りの匙加減は中々難しい部分があると思いますが、上手く運用できれば有用かと思います。

まとめ

Intuneのアプリ保護ポリシーについて見てきましたが、いかがでしたでしょうか。

「ライセンスでIntuneは持っているけれど、MDMは他社のものを使っているからすぐに乗り換えるのは難しい…」というような場合でも、アプリ保護ポリシーであれば比較的簡単に導入できます。

セキュリティ強化の一環として、参考になれば幸いです。

この記事が気に入ったらサポートをしてみませんか?