基本情報技術者 セキュリティ(リスク、鍵) ※科目B対策もある

情報セキュリティの脅威

①人的脅威

不正のトライアングル

人が不正を働くのは、「機会」「動機」「正当化」の条件が揃った時、という考え方

◯機会

不正行為ができる環境

◯動機

不正行為をしたい理由

◯正当化

不正行為も仕方ないと考える事情

✅ソーシャルエンジニアリング

アナログ的に個人情報を盗むこと

(覗き見、付箋に書いてあるパスワードを見る)

②技術的脅威

◯攻撃の準備

✅ポートスキャン

サーバが持つポートに順にアクセス

↓

サーバ上で稼働しているサービスを並べて、不要なサービス(攻撃できそうなサービス)が稼働していないか確認すること

✅セキュリティホール

システムの欠陥(穴)のこと

◯攻撃

✅DoS攻撃(Denial of Service Attack)

1つのコンピュータから電子メール等を大量に送り付け、ネットワーク上のサービスを提供不能にすること

✅DDoS攻撃(Distributed 〃)

さらに、複数のコンピュータから一斉にDoS攻撃を行うこと

中央にあるC&Cサーバが、ボットネット(多数の感染したボット)に指示をして攻撃

✅ディレクトリトラバーサル攻撃(ファイルを入れるフォルダを横断する攻撃)

攻撃者がパス名を使ってファイルを指定し、本来公開されていないファイルを不正に閲覧すること

☑️パスワードリスト攻撃

どっかから入手したIDとパスワードを使ってログインすること

☑️ブルートフォース攻撃(brute force=力ずく)

総当たりに攻撃すること

☑️リバースブルートフォース攻撃

☑️辞書攻撃

辞書等に載ってる全ての単語を使って、パスワードを割り出す

☑️レインボー攻撃

◯Webサイトに仕掛けられる脅威

✅フィッシング

偽サイトに誘導して、個人情報を入力させて、それを不正に取得すること

✅ドライブバイダウンロード(drive-by download)

悪質なサイトにアクセスするだけで、マルウェアがダウンロードされる攻撃

drive-by→「車で立ち寄る」という意味

↓

webサイトに立ち寄る

✅SQLインジェクション

不正なSQL文(データベースの作成と、操作のための標準的な言語)を実行し、不正にデータを取得する攻撃

✅DNSキャッシュポインズニング

意図したものとは異なるサーバに接続するように誘導する攻撃のこと

DNSサーバにキャッシュされるドメイン名とIPアドレスの対応を書き換える

✅SEOポイズニング

SEO(検索上位に引っかかりやすいようにする手法)で、上位に悪質なサイトが来るようにすること

✅クラスサイトスクリプティング

ユーザーの入力データをそのまま表示するフォームに、悪意あるスクリプトをフォームに埋め込み、Cookieなどのデータを盗み出すこと

rootkit(ルートキット)

不正にアクセスして、いつでも監視できるソフトウェアのこと

✅ログ改ざんツール

✅バックドアツール

裏口のこと。パスワードを入れなくても入れるようにする、など

✅改ざんされたシステムツール群

コンピュータウイルス、マルウェア

ウイルス

✅狭義のウイルス

他のプログラムに寄生し、その機能を利用する

✅マクロウイルス

ワープロソフトや表計算ソフトのデータファイルに寄生

✅ワーム

自分が複製して、感染を広める。作成が容易

✅トロイの木馬

有用なプログラムであるように見せかけて、ユーザに実行を促し、不正な処理を行う

マルウェア(悪意のあるソフトウェア全般)

✅スパイウェア

コンピュータ利用者の個人情報を収集して外部に送信

他の有用なプログラムに紛れて、気づかずにインストールされやすい

✅ボット

Twitterとかにあるやつ

✅ランサムウェア

✅キーロガー

ウイルス対策

✅ビヘイビア法(動的ヒューリスティック法)

仮想環境上(サンドボックスなど)で実行させてみて、危険な行動をとるか、監視する

or

監視下で直接実行させてみて、危険な動作を検知したら、即停止する

ウイルスが動いた時に検出するから動的

✅パターンマッチング法(静的ヒューリスティック法)

ウィルス定義ファイル等を用いて、既に見つかっているウイルスの特徴と一致するか検査する方法

ウイルスが静かなときに検出するから静的

✅コンペア法

安全なところに保管したウイルスに感染してないファイル(原本)と、感染したと見られるファイルを比較

ケータイに関する対策

✅BYOD

従業員が、私物の情報端末を業務に使うこと

✅MDM

業務に使うスマートフォンを、一元管理すること

その他のセキュリティ対策

✅ペネトレーションテスト

実際に攻撃し、コンピュータやネットワークの脆弱性を確かめるテスト

✅ファジング

問題を起こしそうな多様なデータ(ファズ)を入力し、ソフトウェアの脆弱性を見つけるテスト

✅セキュアブート

PCの起動時にマルウェアが作動しないように、OSのデジタル署名を使うこと

✅タイムスタンプサービス

データが、ある日時に確かに存在していたこと、その日時以降に改ざんされていないことを証明するサービス

✅captcha

表示された歪んだ文字や数字などを正確に読み取れるか判断させるゲームとか、Googleの9枚の写真から選ばせるやつとか

☑️データの完全消去

○ハードディスク全体をランダムなデータで複数回上書きする

○記憶装置を物理的に破壊する

ユーザ認証の手法

✅バイオメトリクス認証(生体認証)

指紋等の身体的特徴を用いて、個人を識別する方法

✅ワンタイムパスワード

一度限り有効なパスワード。一般的に、トークンというワンタイムパスワード生成器を使う

ネットワークセキュリティ対策

ファイアウォール

LANの内と外を区切る壁

○パケットフィルタリング型ファイアウォール

パケット(情報を細かく区切ったもの)の通過を、制限する機能

パケットのヘッダ情報(送信元IPアドレスや宛先IPアドレスなど)を見て判断

IDS IPS

○IDS(Intrusion Detection System)侵入検知システム

外部から不正アクセスがあった際に

システム管理者に通知を行うシステム

○IPS(侵入防止システム)

通知+アクセス遮断

WAF(web application firewall)

別名:アプリケーションゲートウェイ型ファイアーウォール、プロキシサーバ型ファイアーウォール)

webアプリケーションの脆弱性を狙った攻撃からシステムを守るための仕組み

その他のネットワーク対策

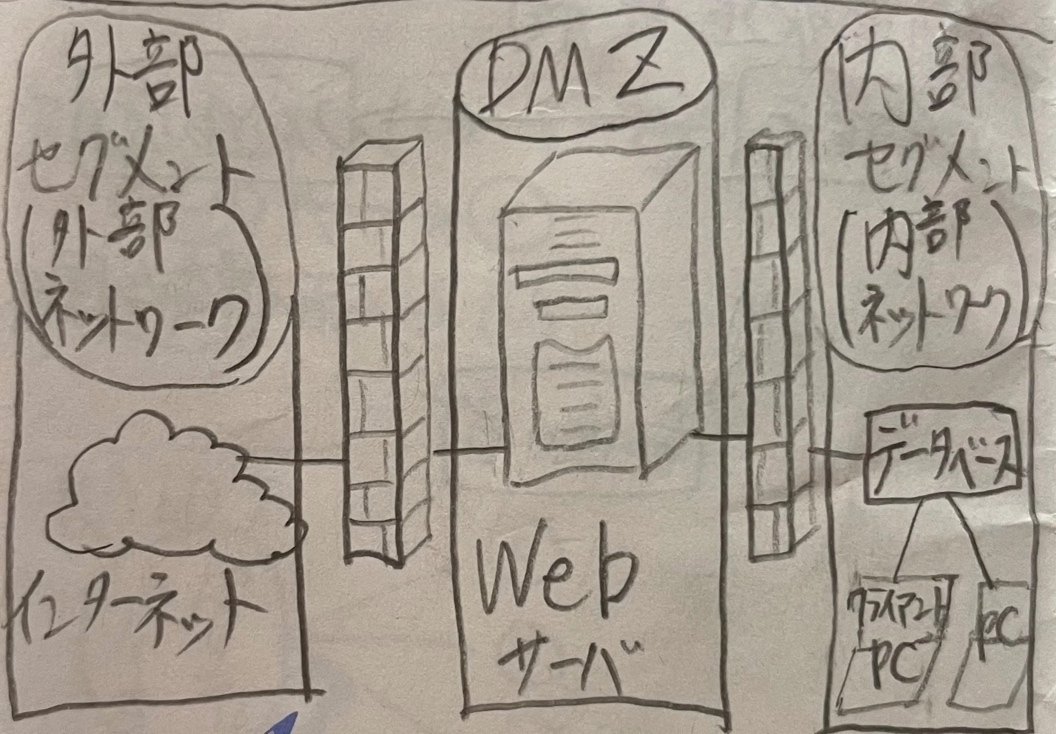

✅DMZ

外部ネットワークと社内ネットワークから隔離された領域

✅SSL/TLS

パソコンとサーバ間のやり取りを、暗号化する通信プロトコル

SSLには脆弱性があるので、SSLを基に強化版としてTLSが作られた

↓

このプロトコルを用いて、通信を暗号化したのが以下の二つ

✅https

webサーバとwebブラウザの間を暗号化

✅WPA3

PCとアクセスポイント間を暗号化

暗号化・復号 & 検証鍵

暗号化👉データの中身を第三者が解らないようにする

復号👉暗号化したデータを、元の形に直す

検証鍵👉本人のものか確かめる対象の鍵

暗号化のアルゴリズム

◯AES

◯RSA(この3文字は、開発した3人の頭文字)

巨大な数を素因数分解することが難しいことを利用して、暗号化するアルゴリズム

✅共通鍵暗号方式(秘密鍵暗号方式)

盗聴を防ぐ。

送り手と受け手が同じ秘密鍵を用いる

↓

同じ鍵を使ってるので、処理に時間がかからない

◯AESについて

AESー256 と来たら、256ビット長の暗号鍵を使用する方式

↓

つまり、2の256乗通りの鍵がある

✅公開鍵暗号方式とデジタル署名

公開鍵と秘密鍵で、暗号化・復号を行う

❌お互い違う鍵を使っているので、処理に時間がかかる

ハッシュ関数とは

デジタル署名をするときに、メッセージを短くまとめた値(ダイジェスト)にすること

【特徴】

◯1ビット(文字)でも異なるとダイジェストは異なる

◯ダイジェストを元のメッセージに復元できない

◯ダイジェストは常に固定長

ハッシュ化する際に使われるアルゴリズムをSHA(secure hash algorithm)という

PKI

認証局(CA)によって、公開鍵が本人のものであることを証明する仕組み

公開鍵を認証局に登録して、デジタル証明書をもらうことで、本人確認ができる

リスクアセスメント

①リスク特定

リスクの認識のこと

✅RBS(リスクブレイクダウンストラクチャ)

WBSと同様、いくつかの層に分けてリスクを把握

✅デルファイ法

何度か意見交換して、意見をまとめる手法

②リスク分析

リスクに関して、どれほど危険なのか、どれほど発生しやすいか等を分析

③リスク評価

リスク分析後に、どのような対応をするのか検討する

リスク対応

基本情報で出るver

✅リスクファイナンシング

○リスク移転

システムが被害を受けるリスクを想定して、保険をかけること

○リスク保有

発生する損失よりもリスク対策の経費が多い場合、リスク対策をしないこと

✅リスクコントロール

○リスク軽減

システムの被害を小さくする方策を取る

(例)リスクの顕在化を抑える対策に資金を投入

○リスク回避

(例)リスクの高いシステムを無くし、新システム導入

○リスク分散

(例)業務を外部委託する、システムを分散させる

応用情報で出るver

✅マイナスのリスク

◯回避

(例)リスクの高いシステムを無くし、新システム導入

◯転嫁

(例)システムが被害を受けるリスクを想定して、保険をかけること

◯軽減

(例)リスクの顕在化を抑える対策に資金を投入

◯受容

そもそもリスクに対して対応しない

✅プラスのリスク

リスクをチャンスと捉えること

◯活用

チャンスの発生確率を100%にすること

◯共有

第三者と組んでチャンスを獲得できるようにする

◯強化

チャンスの発生確率を上げること

◯受容

そもそもチャンスに対して対応しない

ISMS(情報セキュリティマネジメントシステム)

以下の3要素をバランス良く維持・改善するための仕組み

JIS27000シリーズの270001に、適切にISMSを構築するための必要項目が書かれている。

↓

これを基に、第三者が企業を審査する制度がISMS適合性評価制度

3要素

✅機密性

許可された人だけがアクセスできるようにする

✅完全性

情報が書き換えられず、完全な状態になっていること

✅可用性

利用者が必要なときに必要な情報資産を使用できるようにすること

☑️真正性

エンティティ(実在するもの)は、それが主張する通りのものであるという特性

↓

つまり、利用者やサーバー、文書等が「私は〜です」と主張している通りのものであること

☑️信頼性

こちらが意図する行動と、システムの結果が一貫していると言う特性

☑️責任追跡性

☑️否認防止

科目B対策ウイルス感染を防ぐ

システムによって、未然に防ぐ

ネットワーク構成

マルウェア対策ソフトを使用

☑️パターンマッチング法

マルウェア定義ファイルに合致するかどうかで、検出する方法

☑️ビヘイビア法(振る舞い検知法)

マルウェアが危険な行動を行った時に、検出する方法。動的解析

※マルウェア対策ソフトの使用時の注意点

✅定期的にフルスキャンを行っておく

◯フルスキャン

全てのファイルを対象に行うスキャン

最新のマルウェア定義ファイルを検知できる

(感染時は、オフラインで行う)

↕︎

◯リアルタイムスキャン

読み書き、実行をしたファイルをスキャン

スキャン後に見つかるマルウェアは検知できない

✅マルウェア定義ファイルを最新化

(感染時は、オフラインで最新化する)

✅脆弱性修正プログラム(セキュリティパッチ)を適用する

2要素認証

異なる認証方法を、2つ組み合わせる方式

(2段階認証は、同様の認証方法を2つ組み合わせる方式)

☑️知識認証

☑️所有物認証

☑️生体認証

ウイルス感染が疑われる時(インシデント発生時)の初動対応

①感染拡大を確認する

✅最新のマルウェア定義ファイルでフルスキャン

マルウェアが他に検出されないか確認

✅他の情報機器で、マルウェアによる警告メッセージを確認

✅拡張子が変更されたランサムウェア(コンピュータのファイルやシステムを使用不能にし、その復旧と引き換えに金銭を要求するソフトウェア)が、他の情報機器にないか確認する

②感染拡大防止をする

✅情報集約窓口・CSIRT(インシデント発生時に対応する組織)・上長に連絡する

↓

事前に承認をもらった上で、ソフトウェアの利用を停止する

✅パスワードを変更する

✅ネットワークから切り離す(オフラインにする)

ファイアウォールで遮断するように、依頼する

具体的には、他の部署から事前に承認をもらい

LANケーブルを抜く・無線LANをOFF

✅脆弱性修正プログラム(セキュリティパッチ)を適用する

③証拠を保つ

✅電源オフ、再起動しない

証拠が残らないし、電源オフの間に感染する恐れがあるため

✅感染したPCを初期化しない

証拠が残らないため

社内での不正を防ぐ

相互牽制

職務を切り離し、ダブルチェックにより互いに牽制すること

1人ではなく、複数人が行うことで機能する

❌1人が入力権限、承認権限を独占するとき

❌業務終わりに、承認を受けるプロセスがないとき

この時は、相互牽制が機能しない

最小権限の原則

「必要であるものだけに対して、必要な分だけを与え、必要のないものを与えない」

という考え方

特権ユーザ(管理者権限を持つユーザー)は

利用者に対し、利用できる最小限の権限を与える

利用者IDの共用はしない!

【リスク】

◯情報機器を操作した者を特定できない

◯移動車や退職者などに不正に操作される

◯パスワード変更のメモを第三者に見られる

【対策】

◯1つの情報システムに対して1つのみにする

◯不要になったIDは即座に無効にする

◯IDを紛失した場合の代替手段を準備する

※加えて、PCの共用もしない

【リスク】

◯上記に加え、キーロガー(コンピューターへのキー入力を監視し、記録するソフトウェア)

【対策】

◯時間経過により、自動的にログアウト

◯オートコンプリート機能(WEBブラウザに認証情報を保存する機能)無効にする

機密情報の持ち出し

【リスク】

◯画面をスクショ、撮影され、USBメモリ等で持ち出される

【対策】

◯就業規則等で禁止しておく

◯USBメモリを使用できないように、技術的対策をしておく

◯監視カメラ、警備員等で監視

社外からの攻撃を防ぐ

初期設定の悪用

【リスク】

◯初期設定のパスワードが脆弱になりがち

◯初期設定時のメールで認証URLが送られる時、送り元のアドレスに似たアドレスから利用者に偽造のメールが送られる

【対策】

◯初期設定を変更する

◯初期設定をした後、パスワードの変更を強制する

ファイルの受け渡し

なりすまし

パスワードクラック

盗難、紛失

その他

ログ

バックアップ時に気をつける

ネットワークの工夫

VPN接続 (vertual private network)

👍DMZ上にVPNサーバを配置しておくことで、社外のどこからでも社内ネットワークにアクセスできる

❌接続が多くなると、マルウェア拡散の可能性が高くなり、システムが使用しづらくなる(可用性が悪くなる)

VDI (vertual desktop infrastructure)

DMZに一つのサーバを設置して、データやアプリケーションの機能を入れる

↓

同時に、画面の転送を行う「仮想デスクトップ」を入れておき、複数のクライアントに画面だけを転送する方式

👍サーバ側で情報処理を一括で行えるため、最新のマルウェア定義ファイルやセキュリティパッチを速やかに適用できる

👍DMZ内のデスクトップは、あくまで仮想であって実体がないので、紛失や盗難されることはない

❌サーバ側に負担がかかる

この記事が気に入ったらサポートをしてみませんか?