フィッシングメールが届きました。

先に言っておきます。

決してアクセスしないでさい。

下記URLがSMSで貴方の端末に届いてもタップしないでください。

実際のAmazonのAPIへアクセスし、別のアクセス先へ飛びます。

僕もアクセスしていないので、何処へ飛ぶのかは分かりません。

これは警告記事として書かさせていただいてます。

/ap/secure/?jp以前の部分にアクセスしてみると、このようにIndexが見えてます。普通のフィッシングでもさすがに此処は防ぐはずなんですが…。

この、apディレクトリの中は、先ほどのsecureページしか存在しません。

このように、Parent Directoryは、いわゆる「戻る」で、IndexTOPに戻るだけです。

secureページを踏むとこのような順番でリダイレクトされていき、AmazonAPIを踏んでるので、巧妙だとは思います。

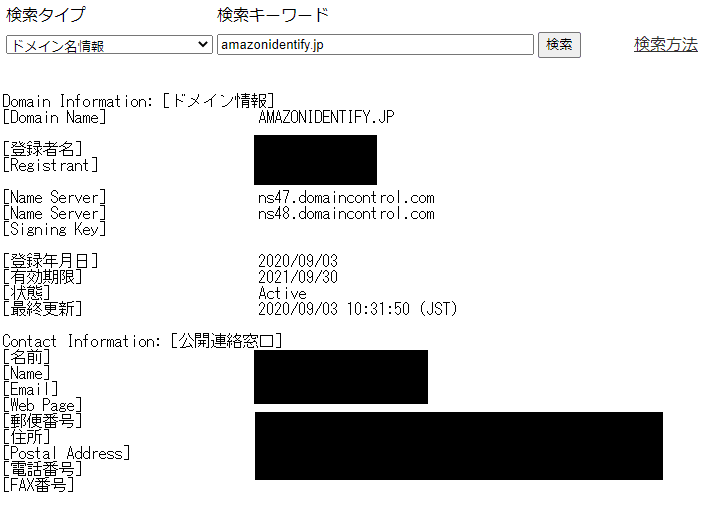

実際にAmazonAPIを利用しているので、スタート時のURLさえ、踏まない限りセーフだと思うんですが、Whoisでドメインを調べると、一部情報は伏せますが(個人情報保護の為)

whois情報が偽装されておらず、個人情報丸見えで、なおかつ注目してほしいのは、今日の10時に登録されているという事です。

Googleのキャッシュデータや、WebArchiveのタイムマシン等もドメイン調べて、一切データが出てこないので、超フレッシュなフィッシングメールです。

まさか、フィッシングメールを飛ばした先が此処まで調べてくるとは逆に思わないでしょうね。

一応、知り合いと一緒に調べた結果は、ハッカーからデータ貰ったスクリプトキディが遊び半分で作ったページだとは思いますが、

絶対にURLに踏まない事、不審なメールに対してアクセスしたり、反応しない事をお願いします。

ちなみにこの記事は、京都府サイバー犯罪対策課に通報する為に掲載する事にしました。

この記事が気に入ったらサポートをしてみませんか?