無線LANにおけるセキュリティの考え方と脆弱性診断

権田 陽彦 (サイバーセキュリティアカデミー【サイアカ】講師)

はじめに

家庭や企業を問わず多くの場面において、Wi-Fiによる無線通信が使用されており、今日では多くのデバイスにおいてWi-Fiの機能がサポートされています。こうした無線デバイスによって構成されたローカルネットワークを無線LANと呼びます。デバイスの例としては、スマートフォンやパソコンだけでなく、家電機器やゲーム機器さらに自動車等、我々が生活でよく使用しているモノの多くが該当します。

無線デバイスはローカルネットワークを超えてインターネットに接続され、別のデバイスと連携することによってリモートからの制御を実現する等、我々の生活に利便性をもたらします。例えば、ネットワークカメラにおいては、外出先からペットの様子を確認したり、言葉を投げかけたりすることができます。ニュース等で耳なじみがあるかと思いますが、こうしたインターネットに接続されるデバイスのことをIoT(Internet of Thins;モノのインターネット)と呼びます。

便利が故に狙われやすい

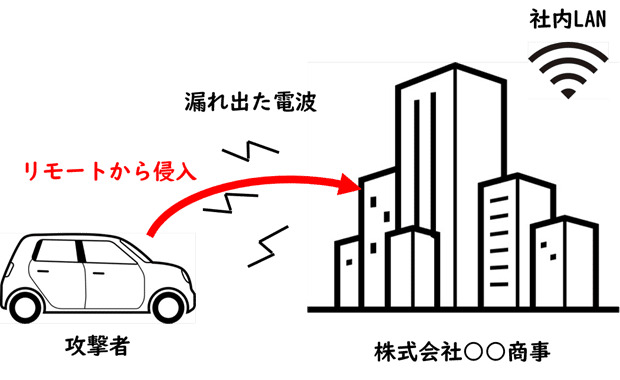

無線LANは、物理的な侵入を必要としないためサイバー攻撃のターゲットになりやすく、電波が取得できる範囲に近づくことが可能であれば侵入を試みることができます。

代表的な例として、 Wardriving(1)と呼ばれる攻撃手法があります。攻撃者は、ターゲット施設の周辺を自動車で移動しながら建物から漏れ出たWi-Fi電波を探索し、その電波を経由して内部のネットワークに侵入を試みようとします。

この攻撃は、Wi-Fiが普及し始めた当初から知られている有名な手法です。当時は、セキュリティに対する意識が今よりも低かったため、無線LANに対するアクセスにおいて認証を必要としないケースが多く、Wardrivingによる不正侵入が社会的な問題になりました。

現在では認証や暗号化等のセキュリティ対策が講じられるようになりましたが、サイバー攻撃の高度化や巧妙化によって新しい脆弱性を使用した攻撃事例や犯罪事例が国内外問わず数多く報告されています。

セキュリティ対策の考え方

無線LANに限らず全てのシステムにおいて言えることですが、セキュリティ対策を検討する際には、サイバー攻撃の進化のスピードを考慮する必要があります。

例として、無線LANのセキュリティ方式として、暗号化を行わないOPENという方式を使っている場合を想定します。OPENには、無線通信の暗号化や認証の機能が無いことにより第三者によって通信を盗聴されてしまうため、適切なセキュリティ対策を行う必要があります。2000年以前においてはWEPという暗号化を行う方式に置き換えることが十分な対策方法とされていましたが、2001年に発見されたWEP鍵の解読攻撃(2)によって現在では不十分であるとされています。

セキュリティ対策においては、その時代に発見されている攻撃手法の影響を受けないように最新の対策を講じる必要があります。どのような対策が必要かを検証するため、システムやデバイスに対して脆弱性診断を実施し、残存している脆弱性やセキュリティホール等の不具合を洗い出します。

無線LANの脆弱性診断

無線LANにおける脆弱性診断は、様々な企業において提供されていますが、各所で実施手法や実施形態がそれぞれ異なります。統一的なテスト方法は確立されていませんが、一つの方法として、以下のような情報セキュリティの三要素(CIA)と照らし合わせてのテスト方法が考えられます。

具体的に、CIAの機密性(Confidentiality)と完全性(Integrity)については、無線パケットの暗号化や改ざんについての観点よりサポートされているセキュリティ方式を調査し、診断ターゲットのデバイスにおいてどのような無線LANセキュリティが使用されているかを確認します。

また、CIAの可用性(Availability)については、無線デバイス使用の継続性という観点よりDoS攻撃やFuzzingと呼ばれるテスト手法を適用し、診断ターゲットのデバイスにおいて接続切断やシャットダウン等のサービス継続性を脅かすような現象が発生しないかを確認します。

企業における脆弱性診断のメリット

サイバー攻撃や脆弱性がニュースや新聞において取り上げられる昨今、無線デバイスやIoTデバイスの開発においてセキュリティ対策を導入しない場合、企業イメージやブランド等の信頼性を損ねる可能性があります。したがって、デバイス開発と脆弱性診断はセットで行われるべきです。しかしながら、脆弱性診断はリリース前(特に直前)に行われることが多く、そこには2つの大きな課題があります。

1つ目は、企業側に脆弱性診断を行う機能が無い場合、外注に頼らざるを得ないため開発における効率が大きく低下してしまうという課題です。大きな原因としては、外注の際に秘密保持契約(NDA)の締結や検証用機材や予算の確保、検証時の作業手順書作成等、脆弱性診断以外の事務作業が挙げられます。

2つ目は、リリース直前に脆弱性や不具合が発見された場合、開発側で再現確認やデバッグ・修正版のリリース、買い入れのチップを使用している場合には買い入れ先への対応要請等、スケジュールを大きく変更しなければいけないこともあります。

以上の2点の課題を解決する方法としては、脆弱性診断の脱外注です。開発サイドにおいて当コースが紹介している脆弱性診断を実践し、デバイス開発と並行して脆弱性診断を行うことにより、外注に伴うコストの削減や脆弱性対応の効率化を実現することができます。こうした開発の早い段階でセキュリティ対策を組み込むという考え方を「シフトレフト」(3)と呼びます。

個人における脆弱性診断のメリット

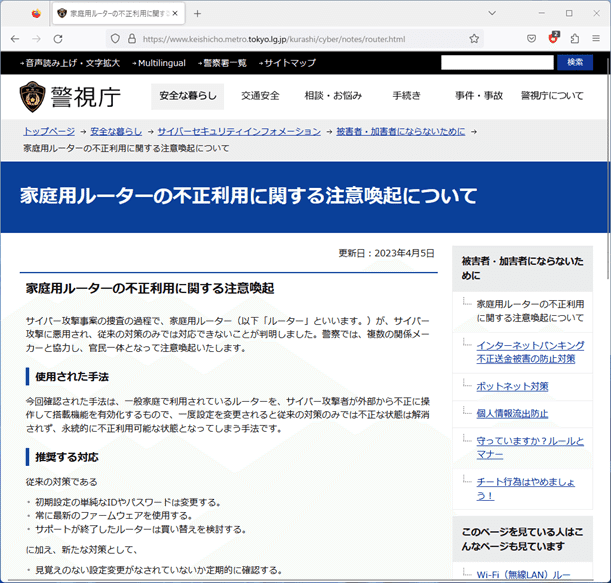

メディアでは企業を狙ったサイバー攻撃が大きく取り上げられていますが、個人のホームネットワーク(特に家庭向けルータ)を狙った攻撃も多く観測されています。こうした中、警視庁ではホームネットワークを狙ったサイバー犯罪について注意喚起を行っています(4)。

実際に発生したサイバー犯罪の事例としては、攻撃者が隣家のルータをハッキングし無線LANに侵入し、インターネットバンキングのアカウントを盗取した上で不正送金が行われたというケースがあります。

こうした被害を防ぐためには、個人においてもセキュリティの知識を身に付けて適切な対策を行う必要があります。特に無線LANについては、屋外に電波が漏れてしまうため、第三者によって侵入試行がされていることを前提にセキュリティ対策を行うべきです。先ほどの事例でも言えることですが、一般的に無線LANに対する侵入は、サイバー犯罪の初期段階であるケースが多いため、この部分のセキュリティを強化するだけでも効果的な対策になります。

個人において脆弱性診断を外注しセキュリティ対策を実施するケースは稀ですが、急速に進化し高度化するサイバー攻撃に対峙するためには、自ら脆弱性診断や攻撃事例を基に効果的なセキュリティ対策を実施することによって、最新のサイバー犯罪から身を守ることができます。

最後に

今後も無線LANに対応したデバイスは増え続け、さらに無線デバイスを狙ったサイバー攻撃は高度化・複雑化することが予想されます。そうした中で最新の攻撃に対応した脆弱性診断を実施し、時代に適合したセキュリティ対策を都度講じていくことが必要になると思われます。

先の「無線LANの脆弱性診断」のところで記載したテスト方法の具体的内容を解説しているのが、(株)サイバープロテックが提供するサイバーセキュリティアカデミー(サイアカ)のeラーニングコースにおける「無線の脆弱性診断実践コース」です。このコースでは、無線の脆弱性診断について、Wi-Fiの基礎知識から最新のセキュリティ方式や攻撃手法まで、攻撃デモや診断事例をベースに学習することができます。

サイアカの無線の脆弱性診断実践コースの詳細については、以下をご覧ください。

参考サイト

(1) 無線LANが危ない! 危険な遊び“ウォー・ドライビング”

https://xtech.nikkei.com/it/free/ITPro/OPINION/20020422/1/

(2) Weaknesses in the Key Scheduling Algorithm of RC4

https://link.springer.com/chapter/10.1007/3-540-45537-X_1

(3) セキュリティのシフトレフト

https://cloud.google.com/architecture/devops/devops-tech-shifting-left-on-security

(4) 家庭用ルータの不正利用に関する注意喚起について

https://www.keishicho.metro.tokyo.lg.jp/kurashi/cyber/notes/router.html