第48話 マルウェア防御の多重層とは?

進化するマルウェアの侵入はログで発見せよ

今回のCIS第10章はマルウェア防御についての解説である。

当然「セキュリティパッチ」や「アンチウイルスソフト」などの対策は必須となるが、ここではLotL(自給自足攻撃)というより進化しつつある攻撃には「ログ監視」が有効であると述べられいる。

CIS Controlsではマルウェア対策として、アラート、識別、インシデントレスポンスをサポートするために、ログを一元的に収集することにも重点を置いています。

悪意のあるハッカーがその侵入手口を発展させ、より見つかりにくくなるために「LotL(living-off-the-land)」というアプローチを取り始めています。この手口はターゲット環境に既に存在するツールや機能を使用する攻撃者の行動を指します。

CIS Controlsが提唱しているように、ログの活用は、これらのマルウェア侵入の発見や解析に大変有効です。

ひっそり隠れ続ける自給自足攻撃とは

LotL(自給自足)攻撃とは、マルウェアが端末に侵入したあとは何ヶ月も何年もひっそり見つからないように隠れ続ける攻撃である。アンチウイルスソフトなどから更に見つかりにくいように進化したトロイの木馬の派生である。

巧妙に侵入してきたマルウェアであっても、窃取した情報はC&Cサーバに送信するなどの痕跡を残すため、ログ解析が重要となる。

それぞれ異なるアプローチで防御する

ゼロトラストFTAで推奨する「マルウェアの多重層防御」の考え方で、重要な点は、各防御が独立した異なるアプローチであることである。

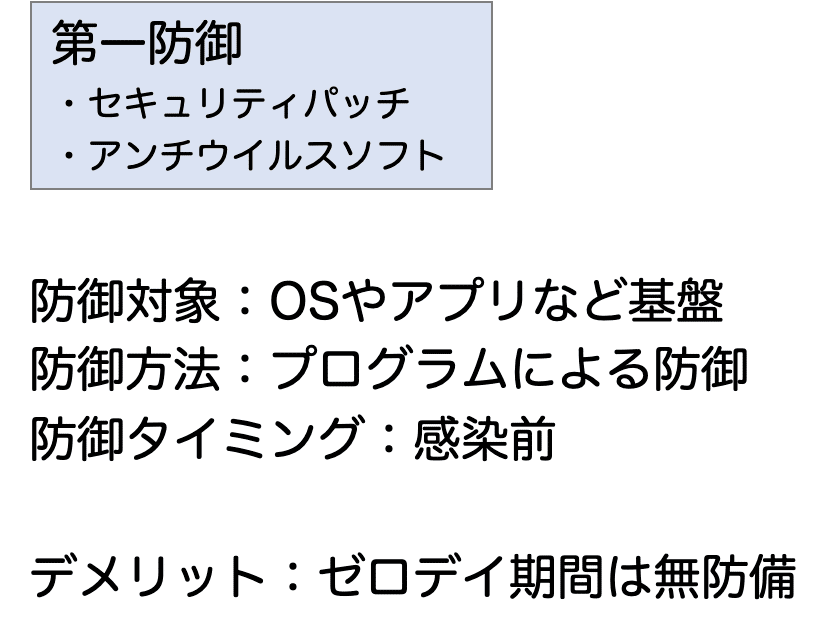

基本の第一防御

たとえば、第一防御の「セキュリティパッチ」「アンチウイルスソフト」は、OSやアプリなどの基盤に対して、感染そのものが実行できないようにプログラムで対応する防御策だ。

ただし新しい手口が発見されてから、パッチがリリースされるまでの(短くても数週間レベルの)空白期間がゼロデイとして無防備状態となる。

この空白の無防備状態を防ぐのが第二以降の防御の役割となる。

攻撃トレンドに対応する第二防御

第二防御の「メール無害化」は、そもそものマルウェアの侵入経路である、メールによるファイルのダウンロードと実行を無効化するものだ。

この対策は、そもそものマルウェアの経路入り口を無効化するため、第一防御の空白期間でも有効である。

しかしマルウェア侵入の手口のトレンドが今後変化していくと、この「メール無害化」の効果が薄くなる可能性がある。

従って常にマルウェア攻撃のトレンドの変化を把握して、それに応じた対策に変化させておくことが必要だ。

侵入したマルウェアを発見する第三防御

第三防御はログの監視である。マルウェアがC&Cサーバに情報を送る通信を監視する防御策だ。

残念ながら、感染後の対策となるが、それでも第一防御、第二防御をくぐり抜けて侵入してきたマルウェアを発見するには有効な手段だ。

第三防御としてログの監視は社内から社外への異常通信を見つけることである。

この手段はIDSやIPSなどのツールを使うことも有効である。しかしゼロデイ対策として効果を上げるためには、「シグニチャ方式」よりも「振る舞い検知方式」に重点を置いた製品が望ましいだろう。

まとめ

・マルウエアの多重層防御はそれぞれが独立していることが重要

- 防御対象、防御方法、防御タイミングなど

・第一層防御:セキュリティパッチ+アンチウイルスソフト

・第二層防御:メール無害化

・第三層防御:ログ監視、IDS(外部への情報流出監視)