第26話 自治体ネットワーク分離。セキュリティ盲点は「外」にあり

自治体ももっとITを活用出来るように

地方自治体に対する総務省の「ネットワーク分離」のガイドラインに変更があったのは昨年の5月だ。これは

・リモートワークへの対応

・パブリッククラウド利用

などの更なるIT活用のニーズが背景の一つにあると考えられる。

今回は修正ガイドラインをベースに、自治体でパブリッククラウドやリモートアクセスに対応した時の脆弱性について考察する。

パブリッククラウドの不正アクセスが盲点

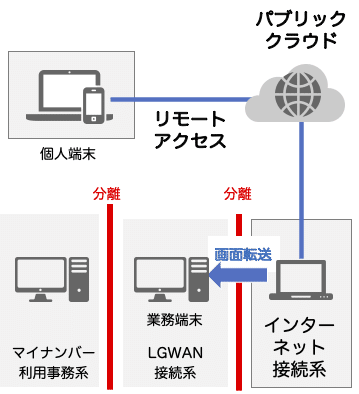

これはパブリッククラウドとリモートワークに対応したネットワーク分離αモデルにパブリッククラウドとリモートアクセスを連携させた例である。

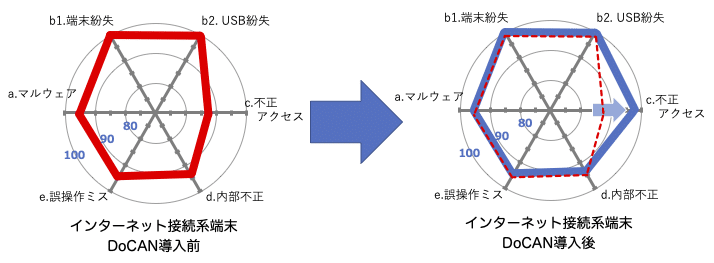

役所内におけるインターネット接続系の脆弱性チャートを見てみる。

このように不正アクセス部分が脆弱性のポイントになっている。これはパブリッククラウドに多要素認証を適用していないためだ。

前回考察したように、SaaSなどのパブリッククラウドは今後多要素認証は必須となる。なぜならば標的型フィッシングサイトのようにユーザの認証情報を盗取する例が今後拡大していくと考えられるからだ。

個人端末そのままでは危険

次にリモートアクセス時の在宅環境の脆弱性チャートを見てみる。(職員の個人端末を利用することを想定)

マルウエア感染、モバイル端末紛失、USBメモリ紛失、不正アクセスなどの4項目でセキュリティが弱いことがわかる。

情報は一番脆弱なところから漏洩する

リモートアクセスを許可するのであれば、少なくとも役所内インターネット接続系と同等のセキュリティレベルにするべきである。

それは、いくら役所内セキュリティを高めても、職員の自宅環境のセキュリティが弱ければ、そこから情報が漏洩するからだ。

自宅パソコンや個人スマホのリモートアクセスを許可する場合は、セキュアブラウザDoCANのように、端末のウイルス対策を監視する仕組みが必要となる。

DoCAN導入でセキュリティが改善した例

一例としてリモートアクセスにDoCANを導入した例の脆弱性チャートを示す。

このように個人端末のセキュリティ脆弱性は大幅に改善する。

またDoCANの導入により、パブリッククラウドも接続元IP制限をかけることが可能となり、役所内インターネット接続系の脆弱性も改善される。

ゼロトラストFTAは脆弱性を包括して検証する

総務省のガイドラインではパブリッククラウドやリモートアクセスの導入時には充分なセキュリティ対策を行うことと示されている。

それぞれのケースにおいて、実際どこにどのくらいの脆弱性があり、どのような対策でどこまで改善されるのかを知るには、「ゼロトラストFTA」は有用である。

本「ゼロトラストFTA」が各自治体のセキュリティ対策検討(客観的に脆弱性を検証すること)の役に立つことを心から願います。

まとめ

・個人端末をそのままリモートアクセスに使用するのは危険。

・パブリッククラウドは多要素認証が必要。

・役所内の守りを固めても外部のアクセスがセキュリティホールとなる。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。