第41話 御社のADはなぜ危険なのか〜CIS Controls 06

管理者アカウントは特に高いセキュリティで守るべき

前回の05章はアカウント管理について解説した。今回の06章はその続編と言える。

CISセキュリティ管理06章

権限管理

ユーザーの活動の中には、信頼できないネットワークからのアクセスから、管理者としての機能を果たすことで、企業に大きなリスクをもたらすものがあります。

他のアカウントを追加、変更、または削除したり、オペレーティング・システムやアプリケーションの構成を変更して安全性を低下させたりすることができる管理者機能を実行しているからです。このことからも、MFA や PAM(Privileged Access Management)ツールを使用することの重要性がうかがえます。

https://www.cisecurity.org/controls/v8/

アカウントの中にも、システムの管理者権限は通常のユーザ権限と異なり、漏洩時には企業に大きな被害を与えるリスクが大きい。

従って、管理者権限は特に厳重に管理されるべきであるというのがこの06章のポイントである。

サーバの脆弱性が盲点に

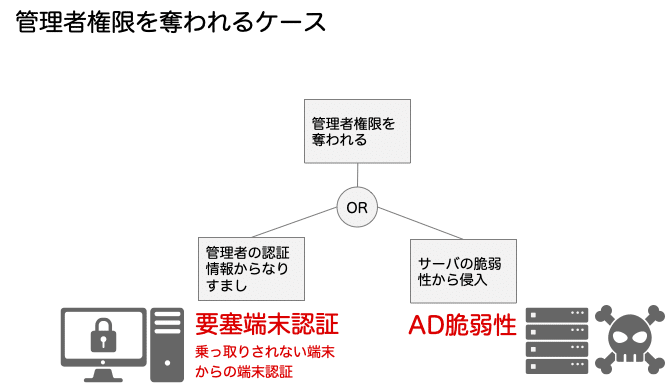

管理者権限が盗取されるケースを分解してみる。

管理者権限の取り扱いについての具体的な対策がCISセキュリティ管理06賞では述べられている。しかし「管理者権限に対するセキュリティ」で同様に深刻なのは、サーバの脆弱性。国内企業の場合はActive Directoryの管理者権限であろう。

ADを乗っ取ったランサムウェアの事例

ADの管理者権限を奪われた例の一つが、2020年6月に本田技研に被害をもたらしたランサムウェアと言われている。

ホンダを狙ったサイバー攻撃。ADのドメインコントローラーの脆弱性が利用された可能性も。

2020年6月上旬、ホンダがサイバー攻撃を受け、一部の業務を停止する事態となった。ホンダの攻撃に利用されたとされるSNAKEと呼ばれるランサムウェアを用いた攻撃が、Fresenius Group、Enel Groupにも利用されていることから、新たな攻撃トレンドとして関心が高まっている。

(略)

何らかの手段を用いてホンダ社内へと侵入が成功し、ネットワークの偵察が行われ、その中の一つに侵入可能なADが存在していたものと推測される。ADには一般ユーザが管理者への権限の昇格を可能にする脆弱性が存在していることは古くから知られて、こういった脆弱性を悪用され、ADのドメインコントローラの管理者権限を不正に取得されていたのではないかと筆者は推測している。

そして、ネットワークの状況を把握し、ADのドメインコントローラの管理者権限を掌握し、SNAKEによる攻撃が成功するという確信をもって、ホンダの内部ネットワーク情報を埋め込んだランサムウェアを作成し、ADのドメインコントローラー経由でSNAKEを堂々と配布し、起動させたのでは無いか。(略)

https://news.yahoo.co.jp/byline/ohmototakashi/20200621-00184297

ADは安全だと慢心している?

社内にあるから安全だと思っていませんか?JPCERT/CCが「Active Directoryのセキュリティ」にフォーカスした文書を公開(ManageEngineは公式サイトより)

「Active Directory」は、ひとたび悪用されれば攻撃者にとっても便利な仕組みと化す。標的型攻撃において、横展開に悪用されるケースが多数報告されているのだ。こうした現状の改善に向け、JPCERT/CCが文書を公開した。

(略)

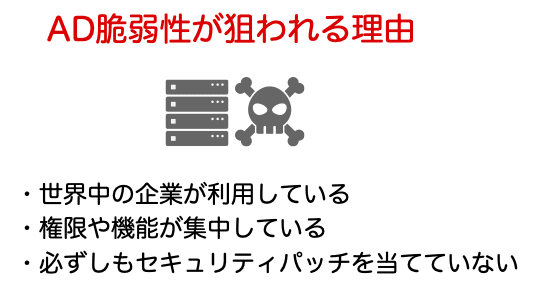

その中でActive Directoryは、「見逃されがちなポイント」で、実は攻撃者にとって「狙い目」になっているという。

(略)

Active Directoryは、もともとはアカウントやリソースの情報を集中管理して運用を便利にするための仕組みだ。しかし、ひとたび攻撃が成功してドメイン管理者権限が奪い取られれば、ほぼあらゆる操作が可能になってしまう。攻撃者にとっても同様に便利な仕組みなのだ。「Active Directoryはシステム内部にあり、外向けのサーバよりも安全というイメージがあるかもしれない。しかし、そんな慢心を逆手に取り、実際には狙われやすい」(松田氏)

(略)

残念ながら、しばしば悪用されるKerberos認証の脆弱性は2014年に公表された問題だ。「修正プログラムも当然あるが、それが適用されていない組織が多い。2017年3月現在でも悪用を確認している」(松田氏)

https://www.manageengine.jp/solutions/active_directory_security/lp/column001.html

企業のセキュリティの穴となるのは、その企業が対策が行いづらい部分となる。

ADは、

・権限や機能が集中しているため多くのハッカーが狙っているが

・企業側ではセキュリティパッチの運用が滞るケースが多い

という点で、まさに脆弱性の穴として警戒するべきポイントだ。

ADはログ分析で攻撃から守れ

自社のADを守るためには、まずJPCERT/CCが推奨する「ログを活用したActive Directoryに対する攻撃の検知と対策」を実施して欲しい。

https://www.jpcert.or.jp/research/AD.html

ADログの活用方法などは、JPCERT/CCにて5時間ほどの講習(有償)も実施しているので、上記ガイドブックでは理解しにくい部分については、こちらのサービスを利用するのも有効な選択肢であろう。

https://digitalforensic.jp/wp-content/uploads/2021/02/a930b3e0fadd66c4697717bf767b049c.pdf

まとめ

・管理者権限こそ「要塞端末認証」を。

・特にADは脆弱性対策とログ監視は有効。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

この記事が気に入ったらサポートをしてみませんか?