第62話 マルウェア感染と脆弱性攻撃に多層防御

マルウェアも脆弱性も本質は同じもの

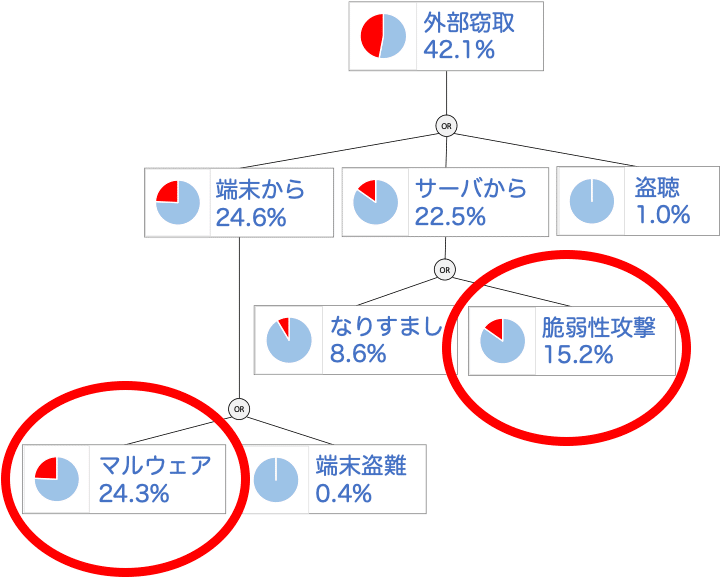

従来のゼロトラストFTAでは「クライアント端末マルウェア感染」と「サーバ機器脆弱性攻撃」を別の事象として分類していた。

しかし昨今の攻撃者の手口を調査していくと、この2つには実は敷居がないのではないのではないように思える。

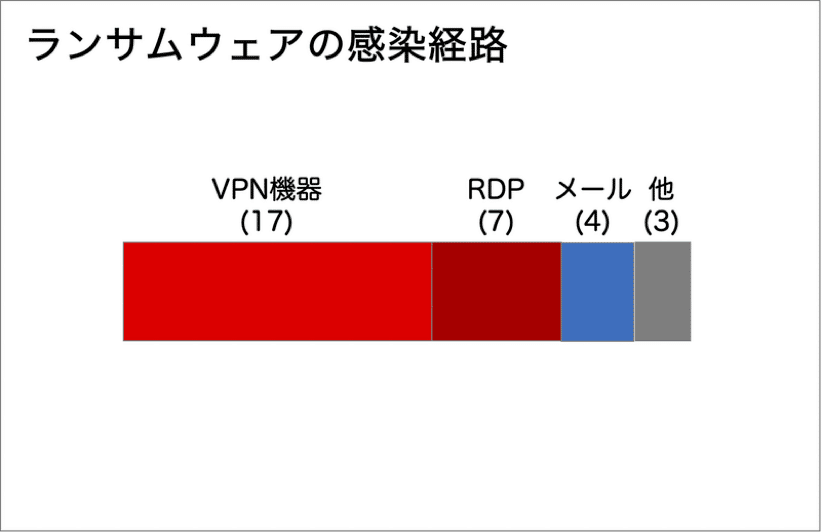

たとえば昨年に警察庁から発表されたランサムウェアの経路についての調査だ。

我々の多くはランサムウェアとは「悪意のある添付ファイルをうっかり開くことで感染する」と考えているが、実態は必ずしもそうではない。

昨年後半は、VPNルータやRDPサーバの脆弱性を突いて感染する方が、マルウエアの感染より件数が多かった。

攻撃にも流行がある

しかし今年に入ってからemotetが再び大流行している。

攻撃者にとって、標的企業のネットワークに侵入するのに「パソコンのマルウェア感染」なのか「サーバ機器の脆弱性攻撃」なのかは特に区別はない。その時のトレンドで、企業側が手薄になっている手口が流行するということだ。

したがってゼロトラストFTAも発生率の計算については「パソコンのマルウェア感染」と「サーバー機器の脆弱性攻撃」の区別を行わないこととした。

多層防御が効果的なのは同じ

またマルウェア感染の防御方法は多層防御であったように、脆弱性攻撃の防御方法も多層防御が効果的であると考える。

マルウェア感染または脆弱性攻撃の攻撃者のステップは以下となる。

ステップ1 侵入する

パソコンの中にファイルとしてダウンロードさせたりUSBメモリーを介してコピーさせたりすること。

あるいは、サーバ機器にある脆弱性の箇所を外部から直接接続すること。

ステップ2 実行する

悪意のあるプログラムを実行させること。パソコンのマルウェア感染の場合は、ユーザを巧みに誘導して実行権限を与えることなどとなる。

ステップ3 拡大する

攻撃者と通信を行いながら、標的企業の更に奥まで侵入しようとすること。

ゼロトラストFTAでは、3つのステップにそれぞれ対応した多層防御を提唱する。

第一防御:実行させない

セキュリティパッチやアンチウイルスソフトの定義ファイル更新などが第一防御だ。

第一防御が「ステップ1」ではなく「ステップ2」の防御となるのは、このステップでの対策が、効果的でありかつ業務への影響が少ないからである。

本対策は全ての企業が最優先で実施するべきである。

ただしこの防御は「ゼロデイ期間は無防備」というデメリットがある。

第二防御:侵入させない

第一防御のゼロデイ対策として「そもそもの侵入を防ぐ」という対策は効果的だ。

パソコンに対してはファイルの無害化。サーバ機器なのに対してはネットへの非公開化である。

本対策はゼロデイなど攻撃者の手口が変わっても効果があるメリットがあるが、業務への影響があることや、全てのサーバ機器が非公開化できないというデメリットがある。

第三防御:拡大させない

第一防御・第二防御を突破して侵入してくる攻撃に対しては、統合ログの解析が効果的であろう。数ヶ月じっとしている自給自足型マルウェアであったとしても、攻撃者と通信を行ったり、他の端末への侵入を試みるタイミングが必ずあるからだ。

ただし攻撃者の手口は年々巧妙になって来ており、通常のログ監視ではすり抜ける可能性も増えていくであろう。

今後はログの監視と解析も専門家による高度なツールやサービスが主流となっていくと考えられる。

まとめ

・マルウェア感染も脆弱性攻撃も本質は同じ(トレンドによって攻撃手口の流行が変わるだけ)

・いずれも多層防御が効果的

この記事が気に入ったらサポートをしてみませんか?