第77話 ゼロトラストFTAの進め方例〜社内の顧客個人情報を攻撃から守るケース

今回は、昨年発生した大規模クレジットカード漏洩事件を例に、実際にゼロトラストFTAで脆弱性を洗い出す手法について実践してみる。

今回参考とする事例は下記だ。

ショーケース 入力支援サービスに不具合、カード情報流出、ユーキャンなど被害

2022年11月10日 11:00

入力フォーム支援サービスを提供するショーケースは10月25日、同社が提供する「フォームアシスト」「サイト・パーソナライザ」「スマートフォン・コンバータ」において、第三者による不正アクセスでソースコードが書き換えられ、サービス利用企業のウェブサイトで入力された情報が外部へ流出した可能性があることが分かったと発表した。流出した可能性がある企業には、個別に連絡しているという。

同社によれば、7月26日に「フォームアシスト」のソースコードに不審な記述があるという指摘を利用企業から受けて調査したところ、システムにおける一部のぜい弱性を突いたことによる第三者の不正アクセスでソースコードが書き換えられ、一部利用企業のウェブサイト等で入力された情報が外部へ流出した恐れがあることが分かったという。なお、情報漏えいの被害把握や原因究明を行う「フォレンジック調査」を実施したところ、情報が流出した可能性のある利用企業は限定的だったとしている。

同社サービスを利用していた通販関連企業での被害が相次いでいる。ユーキャンは26日、「生涯学習のユーキャン」サイトが第三者による不正アクセスを受け、顧客のクレジットカード情報200件が漏えいした恐れがあると発表。エービーシーマートは25日、カード情報2298件が漏えいした恐れがあると発表した。また、カクヤスでは11月1日、カード情報8094件が漏えいしたことが確定したと発表している。

いずれのケースも、カード情報入力画面で顧客が入力した、カード番号・有効期限・セキュリティーコードなどが漏えいしている。カクヤスでは7月28日にショーケースからの連絡を受けたあと、同社サービスの利用停止と切り離しを実施。同社ではこれまで、カード情報入力画面にJavaScriptを組み込み、事業者のサーバーを経由せずに決済代行側で処理する「トークン型決済」を使っていたが、今回の事件を受けて、通販サイトから決済代行会社の決済画面に遷移し、決済代行会社のサーバーでカード情報を入力してもらう「リンク型決済」に切り替え、同社サイト上ではカード情報を一切扱わない仕様にしたという。

今回の事例で対策が難しいのは

・不特定多数のアクセスを受付け

・漏洩対象がクレジットカード情報など機密性の高いもの

という2つの条件があるからだ。

その条件のセキュリティ対策を検討するにあたり、ゼロトラストFTAはどのように使われるか、検証する。

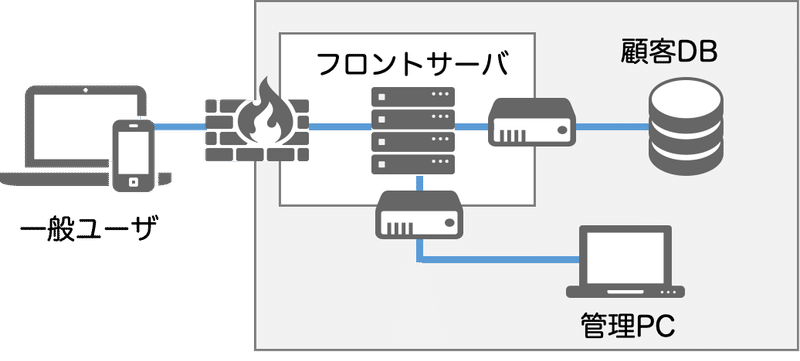

ネットワーク構成

まず企業のネットワークは次のような構成を想定する。

顧客DBサーバ

・クレジットカード情報は顧客DBサーバに格納されている。

・本DBサーバは閉域網に配置される。

・DBサーバへの接続は、フロントサーバのIPアドレスからしかできないように、ルータで接続制限がかけられている。

・DBの設定やメンテナンスは、直接DBサーバローカルでシステム管理者によって実施される。

フロントサーバ

・DMZに配置され、一般ユーザがアクセスするWebサーバである。

・管理者権限でのアクセスは、管理者IDとパスワードの他に、社内の特定の管理PCのIPアドレスからしかアクセスできないようにルータで接続制限がかけられている。

管理PC

・顧客情報の運用は社内の管理PCからフロントサーバに対して行われる。

2つの攻撃パターン

攻撃者がクレジットカード情報にアクセスして社外に持ち出す手段は下記2つの手法が考えられる。

レスポンスによる漏洩

攻撃者が一般ユーザになりすまし、フロントサーバの脆弱性を突いて、レスポンス(内→外)の通信で情報を盗取する方法。

上記の構成では、対象はフロントサーバのみとなる。

アウトバウンドによる漏洩

フロントサーバ、顧客DBサーバ、管理PCをマルウェアに感染させ、社内から攻撃者に情報を送信させる方法。

フロントサーバ、顧客DBサーバ、管理PCいずれも対象となる。

* 今回は社内の関係者の内部不正による漏洩は割愛する。実際のFTAで今回のようなインシデント対策については、内部不正についても実施する。

考察①

アウトバウンド漏洩 - フロントサーバ

● 既知の攻撃対策

・アタリマエ対策(セキュリティパッチ適用と不要ポート閉鎖)

● ゼロデイ攻撃対策

・社内社外アウトバウンド通信禁止

考察②

アウトバウンド漏洩 - 顧客DBサーバ

● 既知の攻撃対策

・アタリマエ対策(セキュリティパッチ適用と不要ポート閉鎖)

● ゼロデイ攻撃対策

・社内社外アウトバウンド通信禁止

考察③

アウトバウンド漏洩 - 管理PC

● 既知の攻撃対策

・アタリマエ対策(Windows Update更新、アンチウイルス定義ファイル更新、主要アプリセキュリティパッチ更新、最新情報による具体的な担当者への注意喚起)

● ゼロデイ攻撃対策

・個人情報ファイル保存禁止

考察④

レスポンス漏洩 - フロントサーバ

● 既知の攻撃対策

・堅牢なWebサーバの設計

・既知のC2Cサーバへの接続禁止設定

● ゼロデイ攻撃対策

・多層防御(WAFとの組み合わせなど)

まとめ

ゼロトラストFTA解析を使うことで、既知の攻撃手口や未知のゼロデイ攻撃手口に対する脆弱性対策に役立てることが出来る。

この記事が気に入ったらサポートをしてみませんか?