第15話 在宅RDP(リモートデスクトップ)の盲点

在宅ワークでリモートデスクトップを導入している企業は多いことであろう。社員は自分の在宅パソコンに、社内パソコン環境を容易に実現できるからだ。

ここでは自宅からのVPN接続によるセキュリティ対策について考察する。

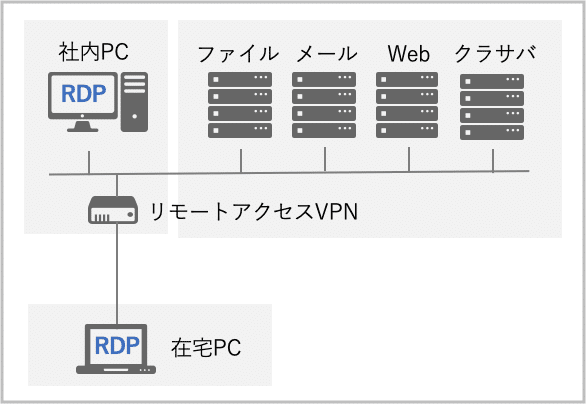

在宅パソコンからRDPで社内パソコンに接続

在宅パソコンから社内パソコンへのリモートデスクトップ接続に対してゼロトラストFTA検討を実施するにあたり、社員個人の在宅パソコンの利用を許可した場合を想定する。

・通信方法:リモートアクセスVPN(IDパスワード認証)

・接続先:自分の社内PC(アンチウイルス対策済み)

・端末:在宅PCのみ

・セキュリティ対策

□ VPNルータ:パッチ更新等

□ 社内PC:アンチウイルスソフト

【盲点1】 ,在宅パソコンに業務データが保存される。

実はリモートデスクトップは、ホスト端末(社内パソコン)のデータをゲスト端末(在宅パソコン)に転送する機能がついている。

このため、社員が業務効率化のため(手元のパソコンで作業した方が効率が良い)業務データを在宅パソコンに保存することが少なからずあり得る。

その場合、在宅パソコンから業務データが漏洩する脆弱性リスクはそのまま残る。

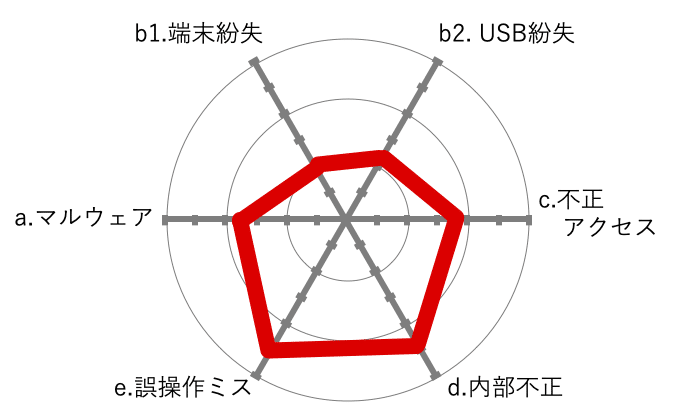

「転送禁止設定」で脆弱性は大幅に改善する

このためリモートデスクトップを導入する場合は「ゲスト端末へのファイル転送禁止」の設定を行うことが必須となる。

重要なセキュリティ項目なので、社員の各自に設定を依頼するのではなく、グループポリシーなどで強制的に全ての端末に適用することが必要だ。

この対策を行うことで、脆弱性チャートは大幅に改善する。

不正アクセス対策は多要素認証で

この対策のあと注目するべきなのは、不正アクセスに対する脆弱性だ。不正アクセスに効果があるのは多要素認証だ。

たとえばリモートデスクトップ接続に使用するリモートアクセスVPNに対して、システム管理者が許可した在宅パソコンのみの接続を許可する二要認証を適用などは効果的だ。(参考「第10話 不正アクセス情報漏洩の盲点」)

VPNアクセスによく利用されるのはMACアドレス制限であろう。MACアドレスは技術的になりすましは可能であるが、それでも導入することで、不正アクセスの難易度は大きく上がる。

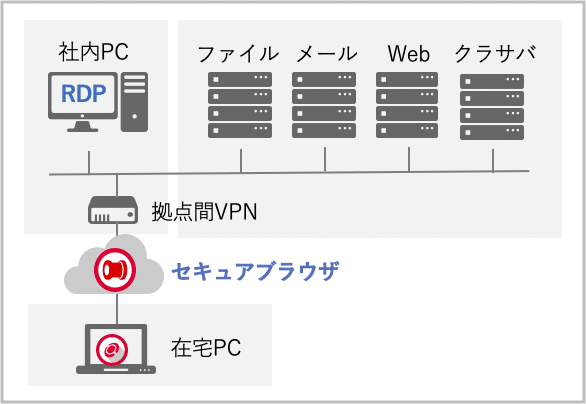

セキュアブラウザで全方位対策も

在宅パソコンにセキュアブラウザを導入する方法もある。

下記のように、セキュアブラウザDoCANを導入することで脆弱性が大幅に向上することがわかる。

セキュアブラウザDoCANは、リモートデスクトップの「ファイル転送禁止設定」や、VPNの二要素認証設定などの手間をかけずに、脆弱性対策を実現することができる。

まとめ

・RDPは「ファイル転送禁止設定」が重要。

・不正アクセス対策は多要素認証を。

・セキュアブラウザ導入も全方位対策として有効。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願います。

この記事が気に入ったらサポートをしてみませんか?