第37話 なぜセキュリティパッチを当てないの? 〜 CIS Controls 02

今回はCIS Controlsの第二章「ソフトウェア資産の棚卸しと管理」について解説する。

ソフトウェアの脆弱性を監視して管理を

概要

ネットワーク上のすべてのソフトウェア(オペレーティングシステムおよびアプリケーション)を積極的に管理(インベントリ、トラッキング、修正)し、許可されたソフトウェアのみがインストールされて実行できるようにするとともに、許可されていない管理されていないソフトウェアを発見し、インストールや実行を防止する。

なぜ必要なのか

ソフトウェアの完全なインベントリは、攻撃を防ぐための重要な基盤となります。攻撃者は、標的となる企業を継続的にスキャンし、リモートで悪用できる脆弱なバージョンのソフトウェアを探します。例えば、ユーザーが脆弱なブラウザで悪意のあるウェブサイトや添付ファイルを開いた場合、攻撃者はしばしばバックドアプログラムやボットをインストールし、攻撃者にシステムの長期的な制御権を与えます。また、攻撃者はこのアクセスを利用して、ネットワーク内を横方向に移動することができます。これらの攻撃に対する重要な防御策の1つは、ソフトウェアの更新とパッチ適用です。しかし、ソフトウェア資産の完全なインベントリがなければ、企業は脆弱なソフトウェアがあるかどうか、あるいはライセンス違反の可能性があるかどうかを判断することができません。

https://www.cisecurity.org/controls/v8/

この章を一言で要約すると「OSやアプリの脆弱性が残らないように常にセキュリティパッチを当てましょう」ということになる。

しかし具体的な手順の箇所では、「ソフトウェアの更新とパッチ適用」ではなく、許可アプリと非許可アプリの管理の内容に偏っているように見える。

具体的対策

2.1 企業資産にインストールされているすべてのライセンスソフトウェアの詳細なインベントリを作成し、維持する。

2.2 現在サポートされているソフトウェアのみが許可されていることを確認する。

2.3 可能であれば、企業全体でソフトウェア・インベントリ・ツールを活用する。

2.4 許可されていないソフトウェアアプリケーションの有無を毎月またはそれ以上の頻度で見直しを行う。

2.5 許可されたソフトウェアをリスト化し、2年に1度またはそれ以上の頻度で再評価する。

2.6 許可されていないライブラリがシステムプロセスで実行されるのをブロックするし、年に2回またはそれ以上の頻度で再評価を行う。

2.7 デジタル署名やバージョン管理などの技術的制御を使用して、認可されたスクリプトのみが実行できるようにし、年に2回またはそれ以上の 頻度で見直しを行います。

この02章の本来の目的は「攻撃を防ぐためにソフトウェアの更新とパッチ適用を監視して管理するべき」である。なぜか具体的対策では「許可アプリの管理」に偏っているように思われる。

このため本記事では、ゼロトラストFTA手法により対策を上流から解析していく。

02章は01章に包括される

実は「ソフトウェアの更新とパッチ適用」のFTAは前回01章のFTAと重なっている。

01章の対策を行うことで、実は02章の対策を包括出来ていることになる。これもFTAという手法で解析することで明確にわかる。FTAを実施することの大きな利点である。

放置されている脆弱性が狙われている

CIS Controlsで「ソフトウェア(OSを含む)の脆弱性パッチの管理」の具体対策が、「許可アプリの管理」にすり替わった理由は、やはり脆弱性パッチの管理が、一般の企業では難しいからではないかと考える。

述べているかというと、その対策が企業にとって困難だからである。

ランサムウェアで悪用され続けている古い脆弱性--対策に課題も -

Qualysのサイバーセキュリティリサーチャーらは、共通脆弱性識別子(CVE)が割り当てられた脆弱性のうち、最近のランサムウェア攻撃で最も多く悪用されているものを洗い出した。その結果、いくつかの脆弱性はほぼ10年前に報告されており、ベンダーからのパッチも公開されているものだと明らかになった。しかし、多くの組織は利用可能であるにもかかわらずセキュリティアップデートを適用していないが故に、ランサムウェア攻撃の格好の標的となったままになっている。

https://japan.zdnet.com/article/35177975/

悪質なハッカーからすると、ゼロデイなどの新しい攻撃方法を開発するよりも、昔の脆弱性が残っているシステムを探し回る方が効率が良いということだ。

企業のセキュリティ対策の盲点とは、その企業が「ないことにしたかった部分」に存在すると言って過言ではない。

経営者の理解

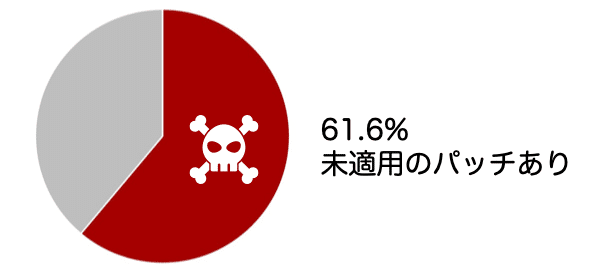

株式会社ブロードバンドセキュリティ(BBSec)と株式会社イードが行った調査では、企業の61.1%が未適用のパッチがあると回答している。

https://scan.netsecurity.ne.jp/article/2020/10/26/44734.html

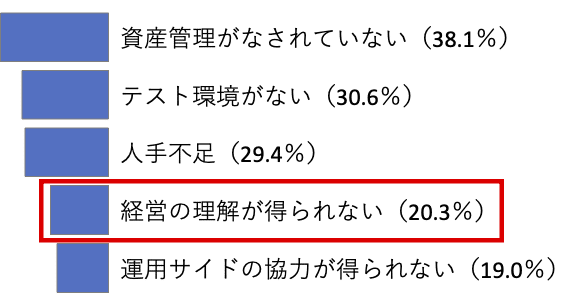

そしてその理由は

・資産管理がなされていない、充分に行われていない(38.1%)

・テスト環境がない(30.6%)

・人手不足(29.4%)

・経営の理解が得られない(20.3%)

・運用サイドの協力が得られない(19.0%)

経営者が理解しないと始まらない

いくら現場の担当者が危機感を持っていたとしても、会社全体として「パッチ当て優先度」を高く指示しない限り、セキュリティの脆弱性は残ったままとなる。

脆弱性が放置されている根本的な原因は、経営者の理解が不足しているからと言える。

可能なところからパッチを当てること。

業務システムの設計が古くどうしてもすぐには(OSやミドルウェアなどを含む)ソフトウェアの更新が実施できない事情もあるだろう。

その場合は、まず少なくとも出来るところからでもセキュリティパッチを当てることをお勧めする。

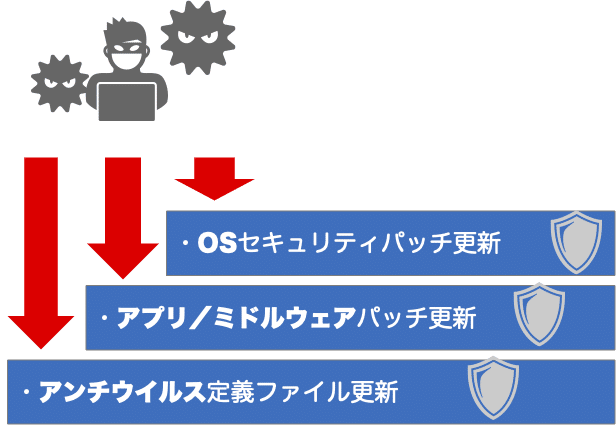

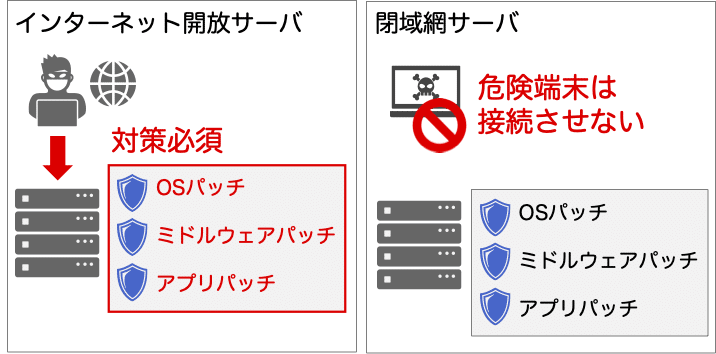

ソフトウェアの脆弱性対策は次の3つの砦から成り立つと考えて良い。

1,OSのセキュリティパッチ更新

2,アプリやミドルウェアのセキュリティパッチ更新

3,アンチウイルスソフトの定義ファイル更新

マルウェアやハッキングの脆弱性攻撃は、複数のステップの組み合わせから成り立つ。このため理想は3つの砦を維持することだが、少なくともどの端末も1つ以上の砦によって守られていなければならない。

それはその端末がどのくらいの重要度の機密にアクセスするかによって判断されるべきだ。

またサーバについても、インターネットに晒されているサーバについては、OSやミドルウェアのセキュリティパッチは優先度を最も高くして対応するべき事項だ。

社内の閉じたネットワーク内のサーバの場合は、01章の「危険端末は社内に接続させない。監視してシャットアウト」を徹底することを最優先にし、しかしそれでもできるだけ速やかにOSとミドルウェアのセキュリティパッチを当てる指示をすること。

経営者の理解と指示が必須

これらは単発ではなく、数ヶ月に1度は対応する定期的な作業として実施するように、高い優先度で会社全体に明確な指示を示すことが重要である。

まとめ

● ソフトウェア(OS、ミドルウェア、アプリ)のセキュリティパッチの更新の管理が重要

● 継続なパッチ更新には経営者の理解と指示が必須

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

この記事が気に入ったらサポートをしてみませんか?