第73話 あなたの会社のセキュリティ脆弱性が診断できるチェックリスト

忘れ去られたドアがないかを確認する

ゼロトラストFTAの診断チェックリストを更新した。

この診断チェックリストは、直接のヒアリングインタビューがなくても、簡単なチェックリストで、その企業のセキュリティの脆弱性の傾向が把握できるようになっている。

セキュリティ対策で最も大切なことは「見落しているポイントがないか」ということだ。なぜならば「セキュリティは想定外の箇所から破られる」という原則があるからだ。

脆弱性攻撃はビルの空巣に例えられる。

空巣は施錠のされていないドアから空巣に入る。従って「全てのドアを施錠する」というのがセキュリティ対策の基本となる。

このビルのドアに相当するのが「グローバルIP機器」だ。そしてランサムウェアの7割がこの「グローバルIP機器というドア」から侵入している。

なぜランサムウェアがこのドアから侵入可能なのか。それは

① 管理者が知らないドアが存在しており空巣が侵入できた。

② 管理者が施錠したと思っていたドアが実は鍵がかかっていなかった。

つまり

① 管理者が見落していたグローバルIP機器が存在していた。

② 管理者が大丈夫と思っていたグローバルIP機器のパッチが適用されていなかったかポートが開いたままだった。

ということが起きていた。これがランサムウェアの侵入口となっていたのだ。

管理者がグローバルIP機器を見落しているケース

①の「システム管理者が見落していたグローバルIP機器」の例は、町立半田病院のケースだ。実際はVPNルータが外部に公開されていた(かつ脆弱性が放置されたまま)にも関わらず、病院担当者はSIerから「病院システムは閉域網です」と報告されており、それを信じていたというケースがある。

あるいは機器の検証のために一時的にグローバルIPを割り当てたが、検証終了後もグローバルIPはそのままになっており放置されるというケースもあり得る。忘れ去られたドアだ。

これらのように「忘れされたドア」が発生しないためには、やはり一番確実なのはグローバルIPの台帳管理である。町立半田病院の件でも、もしグローバルIP台帳で機器が管理されていれば、忘れ去られたドアもきちんと担当者の方に把握されていた可能性が高い。

当てられるべきパッチがなかなか当たらない理由

また②の「セキュリティパッチが適用されているはずが、適用されていなかった」が起きる原因の一つが現場担当者にかかるバイアスだ。

パッチ適用は事前のチェックや事後のトラブルを考えると、現場担当者は「なるべくパッチ適用作業は避けたい」というバイアスがかることが多い。

このため、経営者は「うちの会社はきちんとパッチ適用運用はされている」と考えていても「現場では適用が放置されている(しなくて良いと判断されている)」可能性が高いのだ。

こういう事態を避けるには

・セキュリティパッチ適用の基準が現場担当者の裁量によらないこと。

・経営者や上層部がパッチ適用作業への理解を持つこと。

という運用体制が必須条件となる。

これらのセキュリティ対策の視点を踏まえて、今回の診断リストの内容を見ていこう。

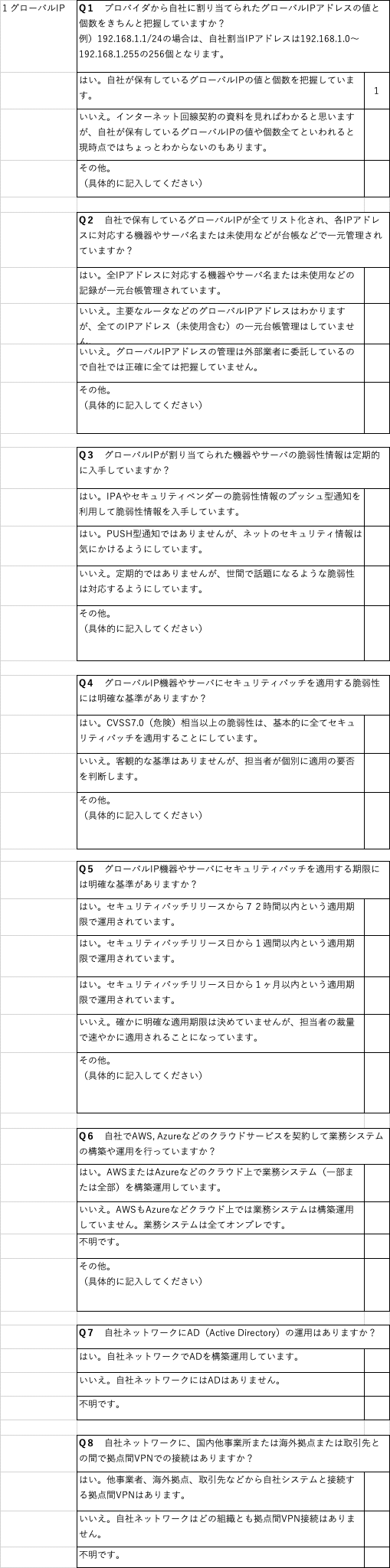

1 グローバルIP機器脆弱性関連

Q1 プロバイダから自社に割り当てられたグローバルIPアドレスの値と個数をきちんと把握していますか?

例)192.168.1.1/24の場合は、自社割当IPアドレスは192.168.1.0~192.168.1.255の256個となります。

この設問は「私が知っているグローバルIP機器は大丈夫」という認識ではなく「私の知らないグローバルIP機器は存在しない」という意識を確認するための設問となっている。

Q4 グローバルIP機器やサーバにセキュリティパッチを適用する脆弱性には明確な基準がありますか?

Q5 グローバルIP機器やサーバにセキュリティパッチを適用する期限には明確な基準がありますか?

この設問は適用基準が「現場判断」になっているかの確認。経営者と現場の乖離が起きる土壌かどうかを確認するための設問である。

Q6 自社でAWS, Azureなどのクラウドサービスを契約して業務システムの構築や運用を行っていますか?

Q7 自社ネットワークにAD(Active Directory)の運用はありますか?

Q8 自社ネットワークに、国内他事業所または海外拠点または取引先との間で拠点間VPNでの接続はありますか?

これはセキュリティパッチ適用とするべきネットワークの範囲を確認するための設問である。

大阪急性期・総合医療センターのインシデントの例にあるように、システム管理者が想定外となりやすい要素の有無を洗い出す設問となっている。

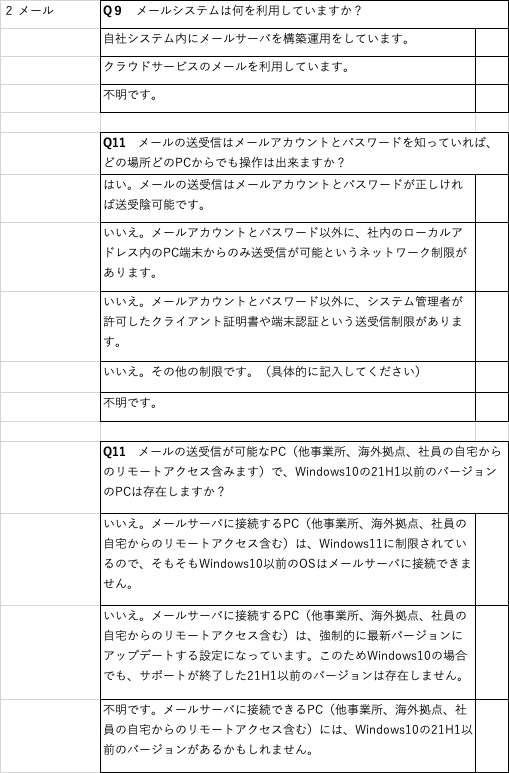

2 認証突破関連

Q11 メールの送受信はメールアカウントとパスワードを知っていれば、どの場所どのPCからでも操作は出来ますか?

これはメールサーバ攻撃を受けるリスクを判断する設問である。認証突破される不正アクセスの対象はメールサーバが最も多いからだ。

特に大手企業と取引のある中小企業は、このメールサーバの脆弱性は大手企業への標的型攻撃の踏み台とされるリスクが高い。

3 PC脆弱性関連

Q11 メールの送受信が可能なPC(他事業所、海外拠点、社員の自宅からのリモートアクセス含みます)で、Windows10の21H1以前のバージョンのPCは存在しますか?

最近のPC感染のランサムウェアは、アンチウイルスソフトだけでは防ぐことが困難で、OSのセキュリティアップデートが重要になっている。

設問では具体的に「Windows10の21H1以前」と表記しているのは、回答者に具体的な運用(たとえばADによるグループポリシーなど)を意識してもらうためだ。

本社の正社員に配布されているPCは常に最新になっているとしても、他事業所や海外拠点など、システム管理者の管理外にあるPCは本当に存在しないのか、という視点で確認して頂きたい設問となっている。

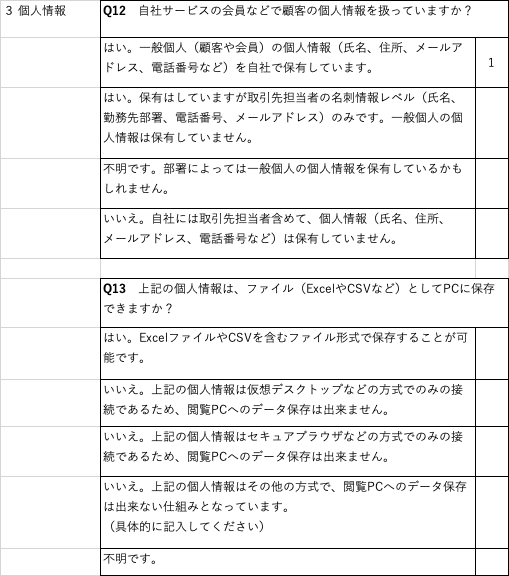

4 内部漏洩関連

Q12 自社サービスの会員などで顧客の個人情報を扱っていますか?

Q13 上記の個人情報は、ファイル(ExcelやCSVなど)としてPCに保存できますか?

内部漏洩で最も問題となる機密情報は個人情報の紛失である。このためそれらの情報が社内にあり、ファイルとして保存できる状態かの設問である。

ファイルとして保存が可能なら、端末紛失、USBメモリ紛失、印刷物紛失、誤送信のリスクがある。

これらの設問は、直接のヒアリングを行わない診断のためのものであり、実際の脆弱性と合致しない部分もあり得るだろう。

しかし、多くの企業にとって「想定外」「見落し」のポイントが洗い出せるチェックリストになっている。

診断は無料。是非お問い合わせを

このチェックリストによる診断を希望の担当者の方は、是非こちらから問い合わせをして欲しい。

この記事が気に入ったらサポートをしてみませんか?